据美国物联网及工控系统安全公司CyberX的安全研究人员称,上千家工业企业目前正成为APT网络间谍活动的“小肥羊”。

此次活动名为Gangnam Industiral Style(江南工业风),活动攻陷了至少200个系统,约60%的受害企业都在韩国,包括钢铁、管道、阀门、制造、工程、化工等企业都遭了殃。

攻击者使用了一种新版本的信息窃取器来提取敏感数据及文件。攻击者使用携带恶意附件的钓鱼邮件,而Separ是首选的恶意软件,其会从浏览器核电子邮件客户端中窃取登录数据、搜寻各类文档、图像等。

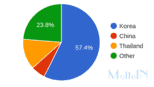

受灾企业里,损失最大的企业是一家关键基础设施的设备制造商,其为化工厂、输电和配电设施或可再生能源行业等公司提供产品。CyberX威胁情报小组Section52发现了其他受影响的国家:泰国(12.9%)、中国(5.9%)、日本、印度尼西亚、土耳其、厄瓜多尔、德国和英国等。

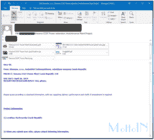

攻击者发送的恶意邮件都是为接收者精心准备的。其中之一,发送者伪装成一名在捷克设计发电厂的西门子子公司员工、向受害者征求报价。邮件中还包含了一份如何用燃气运转发电厂的技术文件。

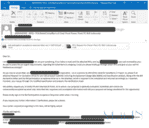

在另外一封邮件中,其还伪装成一家日本大型企业集团的工程子公司,表示对印尼建造燃煤电厂感兴趣。

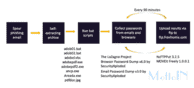

CyberX安全研究人员表示,攻击者使用的工具就是Separ恶意软件,该软件于2013年首次公开。而此次活动的不同点在于这是该恶意软件的升级、变体版本。该恶意软件靠“自动运行”功能在系统重启后保持运行,其还配备了一些工具:

SecurityXploded的Browser Password Dump v6.0;

SecurityXploded的Email Password Dump v3.0;

NcFTPPut 3.2.5:免费FTP客户端;

The LaZagne Project:密码转储;

Deltree:删除文件夹;

Command Line Process Viewer/Killer/Suspender for Windows NT/2000/XP V2.03;

MOVEit Freely 1.0.0.1:安全FTP客户端;

tricerat的休眠工具 ;

这些工具安装后,恶意软件会从浏览器和邮件客户端窃取证书、根据扩展名寻找对攻击者比较重要的文档,而收集来的数据都由FTP向“freehostia.com”免费托管服务发送。

据研究人员称,该活动尚处于活跃状态,因为被窃证书还在向攻击者的C2服务器传送。

这个故事告诉我们:凶险无处不在。