在“网络”的早期阶段,只有通过了解其唯一的32位IP地址才能联系到参与该网络的每个计算机系统。随着网络成长为我们今天所知的互联网,必须进行一些改变,以允许这个相互连接的计算机系统相互通信,并让他们的操作人员了解这些地址。

1983年,Paul Mockpetris,Jon Postel和Zaw-Sing Su提出了DNS(域名服务器)的概念,通过将简单的DNS域名翻译成相应的IP地址来寻找网站的新命名法。30多年来,DNS一直是透明的机制,它使互联网的全球现象能够融入我们现代生活的方方面面。您可能会问,为什么攻击者会使用这个系统来攻击我们?答案比你想象的要复杂得多,但问题在增加。我们的建议继续使用古老的技术,并且不应采用本应保护我们的安全升级。

以下分享攻击者将DNS作为攻击管道以及攻击工具本身的关键技术。以及您在自己的环境中可以做的三件事,以帮助保护自己免受这些攻击,并帮助保护互联网安全。

攻击1:洪水和漏水龙头

2014年初,Akamai在亚太地区的垂直游戏中发现了对其中一位客户的攻击。攻击在峰值时达到320gbps,每秒产生超过7150万个数据包。但是,这种攻击的独特之处在于攻击者还针对该组织的DNS服务器产生了前所未有的每秒210万次合法DNS查询请求。

DNS弹性始终处于任何在线系统可靠服务的最前沿,但现代商业生态系统中的其他故障开始出现。即使DNS提供商保持在线并且可以响应所有这些DNS查询,现代“云服务”计费模型也无法从正常服务中抽象出此查询泛滥。因此,受害组织对其成功响应的所有查询负责。我把这种类型的攻击称为“泄漏的水龙头”,因为它利用了现代“使用付费”云计费结构的可变性。对CDN客户的“英雄形象”等进行GET洪流(合法请求),如果CDN完成其工作并提供此流量,请猜猜是什么?你得付钱了!这也是必须管理的风险。但是让我们回到DNS。

攻击2:劫持域名的密钥

很多头条新闻中的攻击是DNS劫持。这不是什么新鲜事,但我将简要解释它是如何发生的。由于域/托管服务提供商管理访问权限以更改DNS托管设置的操作缺陷,攻击者使用众所周知的社交工程方法“欺骗”提供商允许对组织的DNS记录进行非法更改。下面是一个网络钓鱼电子邮件,用于诱骗域名所有者使用其注册商要求更改其DNS记录所需的确切信息来回复攻击者。

一个常见的变化是获取该域的“A”记录,并将其指向攻击者拥有的全部不同的IP地址,其中包含叠加在公司网站副本上的“YOU’VE BEEN PWND”消息。在过去的几年里,这种情况发生在许多不同的组织中,从美国政府所有的网站到豪华汽车制造商的网站。

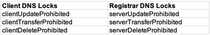

降低这种攻击风险的关键是在两个方面进行更改。第一种方法是通过设置客户端和注册商设置来禁止未经授权的更改来更改DNS。第二个问题与您允许通过注册商对DNS区域进行更改的过程有关。就像获得EVSSL(扩展验证)SSL / TLS证书需要完成“更严格”的一系列流程和文书工作一样,您也可以向注册商查看在对您的任何更改进行更改之前的流程和控制措施:区域设置。

攻击3:攻击APEX域

APEX记录类似于TLD(顶级域),它指的是紧跟在“点”符号后面的部分。主要区别在于TLD指的是域名的.COM / .NET,其中只有请求该DNS区域记录的TOP才能找到域名的APEX记录。它通常也被称为根域,因为它不包含子域部分。因此,通常请求为www.xyz [.] com的域的APEX域只是xyz [.] com。

攻击者利用另一方面的喧嚣攻击组织进行数字转换,使用云服务来增强自己的域名服务。一个例子是一个组织为自己的数据中心托管xyz.com自己的权威服务器。知道他们需要利用云提供商来保护他们免受基于DNS的攻击,他们使用Cloudy-DNS(虚构公司)作为他们的辅助域名服务器,但将权威域名服务器配置为保留在他们自己的数据中心内。

当攻击者使用一些简单的侦察实现此域的权威响应必须来自组织在其数据中心中的现场DNS服务器时,那么问题就出现了。

原因是根据IETF RFC 1035 SOA(权限开始)记录,被强制将来自委托的DNS域名服务器的响应,引导回管理这些顶级响应的域字段的权威域名服务器。这意味着针对www.xyz [.] com的查询泛洪攻击将由Cloudy-DNS域名服务器处理,但是对xyz [.] com上的区域APEX的攻击将被强制回到数据中心的DNS服务器充斥这些有限的资源并暴露IP空间。对相应的IP空间执行反向查询现在可能会向攻击者显示更多的攻击面。

虽然这不是一个全面的列表,但希望这能清楚说明这几种dns相关的攻击方式。并且值得注意的是看看您自己的设置和操作程序,是否做好准备能够应对这类攻击。