今年1月,新华社曝出:智能摄像头的破解教程和软件在网上被公开贩卖,同时,有不法分子利用一些智能摄像头存在的安全漏洞,偷窥他人家庭隐私生活…… 2018年,VPNFilter 木马爆发,它会盗取文件,信息,并且调查通过被感染设备的网络通信,全球超过50万台路由器被控制。

从2018年开始,安恒信息持续监测到一批新型物联网病毒变种活跃频繁。根据捕获的大量样本分析,发现这批样本的攻击行为主要涉及口令爆破和漏洞利用,其内置了大量物联网设备默认密码作为爆破口令;漏洞利用方面至少利用20余种攻击载荷,针对多种智能物联网设备漏洞及ThinkPHP、Apache Struts2等高危漏洞,攻击目标主要指向智能家居设备、路由器、网络摄像头等,具有恶意传播和感染目的。

样本分析

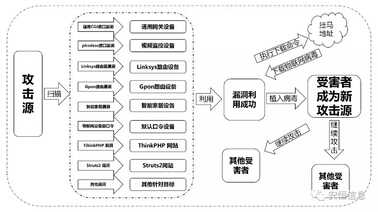

经过长时间对物联网病毒特征和传播活动进行跟踪,我们发现针对物联网设备的攻击源本身也是受害者,即被攻陷后进一步对外产生攻击行为,其传播和攻击行为路线图如下所示:

当受害者存在相应的漏洞且成功执行漏洞利用代码,会利用wget命令从恶意挂马地址链接上下载病毒文件,并在本地执行,造成受害主机感染病毒:

在部分病毒样本中,代码里直接标记了物联网设备的厂商品牌。

在部分病毒样本中,代码里直接标记了物联网设备的厂商品牌。

捕获的样本中部分漏洞利用情况如下:

捕获的样本中部分漏洞利用情况如下:

1)ThinkPHP CMS漏洞

病毒文件利用流行的ThinkPHP框架远程代码执行漏洞,ThinkPHP官方在2018年12月9日发布了该漏洞的安全更新。但截至目前,仍有未进行修复的网站存在感染病毒的风险。

2)Realtek芯片SDK漏洞

miniigd守护进程漏洞存在于公司的SDK软件中,病毒样本集成了对该漏洞的利用代码,直接导致了大量使用瑞昱芯片的物联网设备存在被入侵风险。

3)Linksys E系列路由器漏洞

Linksys E系列属于无线路由器,该系列设备存在未授权远程命令执行漏洞,病毒程序无需登录路由器便能够操作路由器的WEB接口执行任意命令。

4)Gpon家用路由器漏洞

2018年VPN Mentor披露了Gpon路由器身份验证绕过漏洞(CVE-2018-10561)和命令执行漏洞(CVE-2018-10562),随后Gpon路由器漏洞被多个僵尸网络病毒积极使用,本次的变种中仍然存在对该漏洞的利用代码。

5)视频监控存储DVR设备漏洞

包括Ademco、ATS、Avio等超过70个厂商的DVR设备被曝存在高危远程命令执行漏洞,这批厂商所生产的视频监控DVR设备一直饱受物联网病毒的肆虐。

攻击手段分析

根据对大量物联网病毒的跟踪分析,其与传统病毒存在较多不同特性,通常感染传播面广、复制速度快,病毒构造简单成本低,往往主要针对物联网系统和设备进行攻击:

1)物联网终端大多趋向智能化,采用linux、android等操作系统,面临与传统操作系统类似的风险,且其系统层面无安全防护能力,容易存在漏洞,被病毒攻击感染。

2)物联网设备数量庞大,资源较少,维护难度大,一般无法直接操作其内部系统,无法及时有效更新安全补丁。

3)物联网设备的指纹通常较为明显,且大多暴露在互联网,容易被识别类型及弱点。

4)针对物联网的病毒一般会先进行大规模扫描,识别端口指纹等终端特征,再进一步复制传播,之后再利用感染节点传播。

挂马地址

从样本中提取到的部分物联网病毒挂马地址如下:

hxxp://104.168[.]143.19/OwO/Tsunami.x86

hxxp://104.168[.]149.180/vb/Amakano.mpsl

hxxp://104.248[.]173.253/bins/Cakle.x86

hxxp://104.248[.]187.115/bins/Tsunami.x86

hxxp://128.199[.]251.119/t.php

hxxp://142.93[.]4.80/bin

hxxp://142.93[.]82.179/bins/apep.x86

hxxp://146.71[.]79.220/d

hxxp://149.248[.]56.218/OwO/Tsunami.x86

hxxp://157.230[.]167.113/bins/Tsunami.x86

hxxp://157.230[.]29.251/bins/Solar.mips

hxxp://176.31[.]78.52/cayo1

hxxp://185.101[.]105.161/bins/lessie.x86

hxxp://185.101[.]105.168/OwO/Tsunami.x86

hxxp://185.101[.]105.208/OwO/Tsunami.x86

hxxp://185.172[.]164.41/e

hxxp://185.222[.]202.118/d

hxxp://185.244[.]25.114/OwO/Tsunami.x86

hxxp://185.244[.]25.120/d

hxxp://185.244[.]25.139/OwO/Tsunami.x86

hxxp://185.244[.]25.145/bins/Yowai.x86

hxxp://185.244[.]25.145/x85143/Yowai.x86

hxxp://185.244[.]25.168/x86

hxxp://185.244[.]25.199/brother/mpsl.bot

hxxp://185.244[.]25.221/bins/Yowai.x86

hxxp://185.244[.]25.237/bins/Tsunami.x86

hxxp://185.244[.]25.241/bins/cock.x86

hxxp://185.244[.]25.241/bins/sefa.x86

hxxp://185.244[.]25.241/x86

hxxp://185.244[.]25.248/bins/Tsunami.x86

hxxp://185.255[.]25.104/bins/Tsunami.x86

hxxp://185.255[.]25.168/OwO/Tsunami.x86

hxxp://185.255[.]25.202/bins/Tsunami.x86

hxxp://185.255[.]25.248/OwO/Tsunami.x86

hxxp://185.255[.]25.98/OwO/Tsunami.x86

hxxp://198.98[.]54.147/f

hxxp://199.38[.]245.221/OwO/Tsunami.x86

hxxp://209.141[.]50.26/b

hxxp://213.183[.]45.190/binary/thinkphp.sh

hxxp://217.61[.]5.226/bins/Solar.mips

hxxp://217.61[.]5.226/bins/Solstice.mips

hxxp://46.101[.]187.233/bins/Cakle.x86

hxxp://80.211[.]203.234/bin

hxxp://89.46[.]223.195/d

hxxp://damienondek[.]ga/bins/Damien.x86

随着技术的不断发展,物联网的进程也在不断加快。但近年来,存在不法分子利用物联网设备的漏洞,散播病毒,谋取不正当利益的情况发生。物联网病毒通常具有传播速度快、攻击目标分散、影响范围广等特征。从视频监控设备到智能家居,越来越多的物联网设备遭到黑客的攻击,面临极其严重的安全风险。安恒信息特有的云+端结合物联网安全解决方案,可以有效解决物联网终端面临的各种安全问题,建立物联网安全免疫机制,实现从前端防护、安全审计、数据加密和可信管控整体化的物联网安全防护体系。