【导读】:安全是一个博弈对抗的过程,网络安全的本质是攻防对抗。攻击者会不断寻找防护方的弱点,防护方也需要不断研究黑客思维,探索应对黑客攻击的方法,提升安全防护的能力和效率。

黑客攻击手段日益精进、多变是不可否认的现实,如今,我们不敢妄言有哪个安全产品是永远不会被攻破的。

易霖博提示:只有“知己知彼”,思想上抢先一步了解攻击者的能力、意图、手段,才能在行动中占得先机,提前构建有针对性的防护措施,避免引发灾难。

在攻击和防御的对抗中,攻击方通常掌握着主动性,而防御方必须具备能够和攻击方相抗衡的智能。因此,掌握攻击者的入侵方法和手段,发现信息系统的潜在脆弱性,分析攻击的规律及轨迹,以此作为防范依据就会大大提升防范的效果。

★一 、概述

1、信息安全问题发生的原因

一类是人的过失性,这与人总会有疏漏犯错误有关;另一类是人因某种意图,有计划地采取各种行动,破坏一些信息和信息系统的运行程序,以达到某种破坏目的,这种事件称为信息攻击。

受到攻击的一方当然不会束手待毙,总会采取各种可能反抗这一行为(包括预防、应急措施),力图使对方攻击难以凑效(或弱化至最小),以减小己方的损失,以至惩处(或反攻)对方等,这种双方对立行动事件称为信息攻防对抗。

信息安全中攻防对抗的本质可以抽象为攻防双方的策略依存性,防御者所采取的防御策略是否有效,不应该只取决于其自身的行为,还应取决于攻击者和防御系统的策略。所以可以利用博弈论来研究攻防矛盾及其最优防御决策等信息安全攻防对抗难题。我们认为信息安全博弈论将在网络攻防对抗领域发挥重要作用,是未来信息安全很有前途的研究方向。

利用演化博弈论研究信息安全的攻防问题,建立了信息安全攻防的博弈模型,并分析了攻防双方的复制动态及进化稳定策略;把网络攻防双方建模为二人非合作博弈模型,并给出了攻防博弈模型的形式化描述,用此模型来研究网络攻防双方的矛盾冲和最优决策;

将信息安全看作企业与人侵者之间的一个博弈,企业使用信息安全技术的目标是最小化入侵者带来的损失,企业的信息安全投资收益依赖于入侵的程度,而入侵者入侵的收益依赖于被发现的可能性,入侵者被发现的可能性依赖于信息安全技术。

将不完全信息动态博弈引入到网络攻防的分析过程,讨论了均衡策略的存在性,完善了网络攻防对抗模型。

2、信息安全攻防对抗的特点

真正的安全不是单方面的,也不是静态的,而是基于社会大背景下的一种信息对抗方式,是一个动态的过程。

(1)攻防不对称性:

攻防不对称性主要体现在攻防技术、攻防成本、攻防主体、攻防信息的不对称性上。如攻防技术的不对称方面体现在如下两个方面:

①每个防御措施必定针对一个漏洞或者攻击技术,但并非每个漏洞或者攻击形式都存在相应的有效防御,同一漏洞可能存在很多种攻击方式,增加了对攻击行为的预测难度,相对于攻击知识,防御措施总是有一定滞后。

②虽然是从攻防对抗中获取知识,但由于攻守地位的不同,防御者需要掌握所有的攻击技术和漏洞信息才能达到与攻击者相平衡。

(2)不完全信息:

在信息安全中,信息是指一切与攻防有关的知识,包括信息网络系统脆弱性知识、攻防参与者的攻防能力知识、过去的攻防行动和结果以及外界环境的作用等。受身份和自身角色的影响,攻防双方对于博弈信息的了解是不对称的。防御方能够准确、具体和全面地了解网络状态和网络拓扑结构,相反,攻击者虽然在攻防对抗知识上有自身的优势,但在目标系统信息获取上往往还只是一个盲目搜索和攻击试探的过程;而防御者虽然熟悉自己的安防系统,但却无法预测攻击在何时、何地以何种方式进行,只能全面考虑所有可能的攻击,针对存在的弱点处处设防、时时警惕。

(3)合理性:

在博弈中,如果参与者积极寻找使自己博弈优势最大的办法,那么在某种意义上说博弈是合理的。在网络安全模型中假设攻防双方具有相近的知识也是合理的。攻击者选择最有效的方法进攻,而防御者也总是希望以最好的方法防御,攻击者和防御者在博弈期间都希望自己的行为达到最大的成效,因而他们是合理的参与者。

4)重复博弈:

在信息安全攻防中,攻防双方是不断地重复博弈的。攻击促进了防御的发展,防御技术的发展也刺激了攻击者不断寻找新的攻击方法。

防御者成功的原因在于:总结到的攻击方法在攻击者所拥有的攻击方法中所占比例大,并且防御方法比攻击方法更复杂。

攻击者成功的原因在于:在老的攻击方法失效之前发明新攻击方法,同时其复杂性必须能够保证新攻击方法层出不穷。

★二、信息安全攻防博弈模型

1、信息安全博弈模型要素一个完整的博弈模型通常包括参与者、战略、信息、行动、效用(支付)五个基本要素:

(1) 参与者(Player):

参与人,或称局中人,是参与博弈的直接当事人,是博弈的决策主体和策略制定者,其通过选择行动(战略)以最大化自己的支付水平。在信息安全攻防对抗中,如同一切博弈理性人,防御方在作为一个理性人进行决策时,其考虑的是己方的安全利益最大化,而攻击方决策时,考虑的是使得攻击效益最大化,这与博弈论中的参与人定义正好相符。

(2) 战略(Strategies):

战略是参与者在给定信息集的情况下的行为规则,它规定参与者在何种情况下采取何种行动。对于攻防双方的战略表示,具体说就是攻击与防御策略的选择规则。在攻防博弈模型中,攻防双方的策略和最优策略求解可表示为多种形式,而且动态博弈过程中需在对大量博弈策略的组合进行选择和判断后,即进行策略空间的合理检索,才能求解得出博弈方的均衡策略解。

(3) 信息(information):

对于环境、其他参与人的特征和行动的知识。信息集(informationset)是博弈论中描述参与人信息特征的一个基本概念,可以被理解为参与人在特定时刻有关变量值的知识,一个参与人无法准确知道的变量的全体属于一个信息集。

共同知识(commonknowledge)是与信息有关的重要概念。“共同知识指的是所有参与人知道,并且所有参与人知道所有参与人知道…”的那部分知识。除共同知识外,参与人还不同程度地享有私人信息,这也同时构成了博弈双方的不确定信息。

(4) 行动和行动序列(Sequence):

行动是参与人在博弈的某个时空点的决策变量。行动可能是离散的或者连续的,但它一定是有序的。即参与者采取行动都存在顺序(Sequence)。在动态博弈中,同样的参与人,同样的行动集合,行动的顺序不同,每个参与人的最优选择就不同,博弈的结果就不同

在采取行为前的信息量不同,因此其最终结果与静态博弈结果不相同。信息安全攻防过程中,攻防双方的纳什均衡有时不止一个,而只有一种情况在实际中会发生。

(5)效用函数(Utility):

效用函数是指在特定的战略组合下参与人得到的确定效用水平,或者是指参与人得到的期望效用水平。任何参与人的目标都是选择战略,使得其期望效用函数最大化。

博弈论最重要的一个特征就是强调个体理性,即在给定约束条件下,追求个体效用函数的最大化。而同时任何个体效用水平不仅取决于自己的战略选择,而且取决于所有其他参与人的战略选择。

2、攻防博弈的一般模型

博弈论模型是对各种现实生活状况抽象概括,可为探讨博弈论在信息安全攻防中应用的可行性提供理论基础。由于网络拓扑异构、应用平台异构、防御者和攻击者的类型差异等诸多原因给网络信息带来了极大的不确定性、模糊性和不完整性,而且攻防双方对于网络环境和对方行为等信息的获取方法存在客观差异,它们的博弈过程属于不完全信息动态博弈,其相应得到的均衡为精炼贝叶斯均衡。根据博弈理论,精炼贝叶斯均衡是在不完全信息的情况下,重复多次静态博弈得到的结果,结合贝叶斯均衡、子博弈精炼均衡和贝叶斯推断方法可计算得到问题的解。

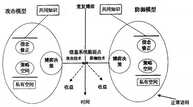

根据上述博弈模型的五要素,构建了开放式的网络攻防博弈的一般模型,如图1所示。

3、信息安全攻防博弈模型

信息安全攻防博弈模型就是描绘攻防双方通过控制相关的攻防技术与管理而展开博弈的过程,博弈的是信息系统的脆弱性。

攻击方与防御方的策略相互影响、互动是攻防对抗模型的基本假定。作为攻击方,通过提高攻击能力运用各种攻击技术,发现、利用对方网络系统的脆弱性,增加防御方网络系统的安全风险,增大攻击成功的可能性,但同时也受防御方和环境影响而存在不确定性;fg为防御方,通过提高防御水平运用各种防御技术发现、弥补己方网络系统的脆弱性以降低安全风险并减小受攻击的可能性,但同时也受攻击方和环境影响而存在不确定性。

根据攻防双方的上述博弈过程,构建信息安全攻防对抗模型,如图2所示。博弈过程不仅是对抗双方选择策略进行博弈的过程,也是不断获取并修正信息,甚至改变(调整)效用的过程,因此可以说是一个带有对抗性质的实时动态决策过程。

回归信息安全本源,源于信息及力量的不对称下攻防双方的非合作博弈,信息优势将改变局势,实现精准乃至降维打击。

此次尝试从攻击者视角出发结合攻击链模型、钻石模型、自适应模型、安全防御象限等概念探讨互联网环境下完善信息安全弹性防御体系理念的一些思考。

随着对信息安全要求的不断提高和能力进化,需将安全防护的哨岗从内部向外扩散,进一步关口前移。

具体表现在:从攻击者思维开展防护工作,基于攻击链模型优化防御体系,根据钻石模型开展攻击者分析,综合攻击链及钻石模型开展情报驱动的主动防御。在防御体系建设中,配合高层明确风险接受度及依据人财物圈定信息安全防御能力滑动象限,有所为有所不为。最后,在安全运营中辅助开展毒性测试以增强组织防御的强韧性以至于自适应升级,保证安全生态体系保持自适应进化。以下,就从攻击者视角出发,基于主流网络网络安全模型架构进行介绍,得出基于攻击链模型构建纵深弹性自适应网络安全防御体系的原则及几点思考。