★三、主流网络安全模型框架

1、基于攻击视角的攻击链模型及防御方法信息安全是基于攻防双方力量不均衡和信息不对称的博弈,春秋时期的《孙子兵法》及1944年的冯·诺依曼均对如何排兵布阵进行过论述。虽然对手信息在变,但预测对手行为和尽可能多的掌握对手信息会让战局处于相对优势,即所谓未知攻,焉知防。

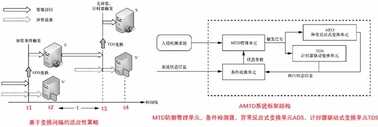

为此,从攻击者角度出发的攻击链(Intrusion Kill Chain)模型就有借鉴意义。该模型由美国洛克西德·马丁公司于2011年提出,指网络空间攻击行为分为七个步骤(图1)。包括侦查探测(Reconnaissance)、制作攻击工具(Weaponization)、将工具投送到目标(Delivery)、释放代码(Exploitation)、成功安装并控制(Installation)、主动外联(Command &control)、远程控制及扩散(ActionsonObjectives),如下图所示:

攻击链模型精髓在于明确提出网络攻防过程中攻防双方互有优势,攻击方必须专一持续,而防守方若能阻断/瓦解攻击方的进攻组织环节,即成功地挫败对手攻击企图。

同时,其提供了一种纵深防御的概念,即在攻击最终造成损失的七步中,任何一步的察觉或者阻挡均能有效阻止和阻断。意即,即使发现了被攻破,在造成最后的损失前,还是有机会进行补救,该模型部分参照不完全信息动态博弈(精炼贝叶斯均衡),就算被攻击后的亡羊补牢,也为时未晚。

2、钻石模型的应用

攻防不仅是以一种双方力量博弈的艺术,也是攻守双方转化与情报、能力的积累变换过程,如果将攻击分为7步对应到攻击链模型上,钻石模型则是建立在每步单个攻击事件上,是攻击链模型的细化落地。应通过分析穿透攻击行为看到背后的对手,进而开展攻击者画像和受害者关联,而非每次应急就事论事。

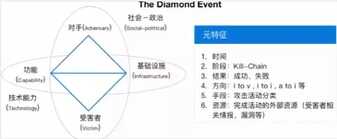

根据犯罪学中的罗卡交换定律,“凡两个物体接触,必会产生转移现象”,意即现场一定会留下相应痕迹,为此,要了解犯罪的动机、机会和手段。塞尔吉奥·卡尔塔吉龙(Sergio Caltagirone)提出的钻石模型(The Diamond Model)是针对以上挑战提出的一个分析模型,用于将攻击方,攻击使用的基础设施,攻击方法(能力)和受害者四个因素通过一个菱形进行关联。

每个事件有四个基本元素,对手、能力、基础设施及受害者。四者的关系布置成菱形,因此得名“钻石模型”。元特征描述了元素互相作用的时间先后,在攻击链中的阶段,是否成功,方向和方法归类,所用资源等。

简单来说,钻石模型解释攻击者(对手)运用基础设施(IP、域名等),通过掌握的功能技术,攻击受害者。受害者在受到攻击后,以自己为支点(Pivoting),将功能和基础设施联系起来,通过攻击路径翻转找到攻击者。

以木马攻击为例。①受害者中马,经过排查发现恶意软件②通过技术能力对木马软件分析,定位僵尸网络控制域名③通过对域名解析,定位远控端IP④反转,通过远控IP查询网内其余中马主机⑤逆向反转,通过远控IP追踪远控主机。

通常情况下,将对手和受害者划入一个象限,以此来思考攻击方和受害方的关联关系。将功能和基础设施划入一个象限,以此来关联技术能力上的关联。通过人的关联和技术能力(习惯手法)的关联对攻击方进行画像以及定位更多受控设备。

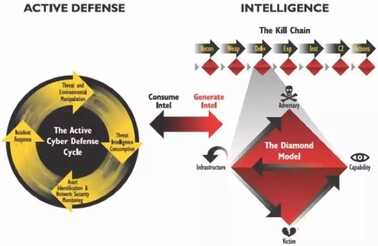

3、基于攻击链和钻石模型产生的威胁情报开展主动防御

攻击链和钻石模型各有特色,相辅相成。攻击链模型着重描述过程,详细介绍七步攻击的阶段,为每个阶段提取指标,并开展跨阶段跟踪,钻石模型直接补充了攻击链分析中每一步具体实现,使用结构化指标来定义和了解对手的活动,有利于知识积累。两者结合在一起,不仅能完成应急,而且能形成知识沉淀和威胁情报,理解攻击者意图。

主动防御(The Active CyberDefense Cycle)采取了使用前两个模型产出的威胁情报和攻击者信息,将攻击特征在组织内部进行消化,分四步完成,第一步应用威胁情报,对攻击行为特征在组织内部开展回溯梳理,查找未发现受害者;第二步开展安全监控,对威胁情报内容进行建模或特征提取,作为组织资产输入到防护设备中;第三步开展应急响应,将情报应用后监控和发现的新的威胁进行处置;第四步开展针对外部威胁的系统脆弱性加固。主动防御的优势在于通过攻击者的攻击开展自我提高。

以攻击链的投送恶意软件阶段开展钻石分析后形成的威胁情报进行的主动防御为例,如上图,显示了开展钻石模型分析后通过基础设施分析能力,对攻击者特征、远控IP等形成了威胁情报,主动防御体系根据威胁情报对系统开展闭环修复,增强了系统的健壮性,利用自身应急产出开展安全增强,也同时符合应急处置中调查,归类,遏制,分析,追踪,恢复六步走原则。

另外,将威胁检测及情报处理能力落地,最直接的效果就是降低平均威胁检测时间(MTTD)和平均威胁响应时间(MTTR),这一点对安全运营工作非常重要,直接涉及KPI考核。

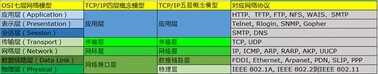

4、基于TCP/IP分层协议的安全防护开放系统互连参考模型 (简称OSI)为开放式互连信息系统提供了一种功能结构的框架。它从低到高分别是:物理层、数据链路层、网络层、传输层、会话层、表示层和应用层。根据不用层所用协议的不同,安全防护可以从传输层和应用层分别实现,从而达到不同的应用效果。传输层包括传统IPS、包过滤防火墙等,而应用层则主要针对WEB层面,解决OWASP列出的主要WEB攻击类型。

不同的网络模型,就要从不同的网络安全形态开展部署。去除掉物理安全,实际上需要根据OSI协议部署不同方式。在安全架构模型中,应注意此问题,有的单位为了合规驱动,仍在部署的传统IDS实际上已无法满足需求,此处的部署方法在后面会提到。

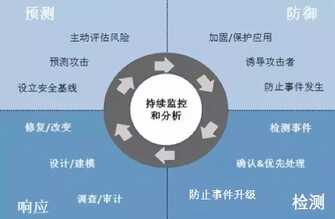

5、自适应安全架构自适应安全架构(AdaptiveSecurity Architecture,简称ASA)是由Gartner在2014年提出的安全体系,类似于PDCA的戴明环理念,强调以持续监控和分析为核心,将防御、检测、响应、预测四个方面结合起来,自适应不同系统基础形态和业务系统变化,能够持续的自我进化,自我调整来适应新型、不断变化的攻击类型。

自适应安全架构中,右上方防御包括预防攻击的现有策略产品和进程;右下方的检测用于发现、监测和确认、遏制攻击行为;左下方的响应表示调查、修复检测能力(或外部服务)发现的问题;左上方预测值是安全服务机构可以从外部检测黑客行动的能力。

太阳底下没有新鲜事,信息安全的的ASA架构也趋同于PDR响应模型,即保护,检测,响应模型,但其优点是加入了对威胁情报的引入和使用。

6、PDR与P2DR模型(基于时间维度的检测响应体系)防护-检测-响应(PDR)模型是基于时间的可证明的安全模型,其概念是防护(Protection)及其防护时间Pt(系统在黑客攻击下的存活时间)、检测(Detection)及其检测时间Dt(黑客攻击开始到被发现时间)、响应(Response)及其响应时间Rt(从发现攻击到做出有效响应的时间)。

任何安全防护措施都是基于时间的,超过该段时间,防护措施就可能被攻破。该模型的基本思想是承认信息系统中存在漏洞,正视系统所面临的威胁,通过适度的防护并加强检测,落实安全事件响应,保障系统安全。

安全状态: Pt>Dt+Rt S安全(系统S的防护时间Pt大于攻击及响应事件,系统安全);非安全状态:Pt<Dt+Rt,S是不安全的,系统暴露风险敞口事件Et=(Dt+Rt)-Pt。从攻击检测响应事件看,攻击存活时间Pt对应的是黑客攻击能力,不好把握。所以对检测时间Dt和恢复响应时间要求就越来越高,就像3中间提到的威胁情报引入会降低MTTD和MTTR一样,采用自动化手段能显著降低响应时间(Rt)。

PDR模型的扩展包括PPDR以及PPDRR模型,其中PPDR模型增加了策略(policy);而跟进一步演化的PPDRR模型增加了恢复环节,包括策略(Policy)、防护(Protection)、检测(Detection)、响应(Response)和恢复(Recovery)5个主要部分。

7、MTD模型移动目标防御(MTD, moving targetdefense)是一种全新的防御理念,通过积极主动地改变目标状态,变换暴露在敌人面前的攻击面来削减攻击者有效发动攻击的能力。现有的移动目标防御机制方法中,攻击面变换频率通常依据管理者经验,缺乏理论基础,因此很难达到 可用性—安全性—开销 的平衡。对防御者来说,防御效果会受到变换频率的影响:目标攻击面变换越快,防御开销越大,但同时防御效果越好。然而,过于频繁的变换会导致系统性能下降甚至损害可用性;目标攻击面变换越慢,防御开销相应减少但同时防御效果会相对下降,系统被攻破的概率增大,一旦攻击成功,造成服务损失则得不偿失。因此,如何决定攻击面变换的时机、优化变换频率,获得可用性—安全性—开销 的平衡,这是一个值得深入研究的重要方向。

现有MTD 攻击面变换通常采用3 种策略:预设固定时间间隔、使用可调时间间隔和异常事件驱动的变换。当前研究多是采用单一策略,而且前2 种研究占多数。并且通常采用基于时间间隔(包括预设固定时间间隔和使用可调时间间隔)的变换策略,其中大部分时间触发机制是状态无关的,因此此类策略驱动下的攻击面变换往往缺乏针对性,没有做到可用性—安全性—开销 优化平衡。第三种方式的机制的防御效果完全依赖于检测机制的准确率和时效性,由于对异常事件的人为定义不一定准确和完善,且对异常事件进行检测可能会存在遗漏和延迟。

移动目标防御(MTD)是当今最具影响力的安全创新机会。在过去的几年里,国际上针对移动目标防御的研究一直是非常重视。

美国国土安全部将MTD技术定义为改变游戏规则的新型网络安全技术,美国空军准备在2020年前大范围应用MTD技术解决安全问题。2016年美国第一个MTD技术的专利被颁发。之后国外学者针对MTD技术撰写了大量论ttps://obamawhitehouse.archives.gov/sites/default/files/microsites/ostp/fed_cybersecurity_rd_strategic_plan_2011.pdf