【快讯】近日,火绒安全团队收到用户反馈后发现,有后门病毒正通过“穿越火线”等多款游戏外挂传播(具体见下图),并通过QQ群、网盘等渠道持续扩散。该后门病毒入侵用户电脑后,还会继续实施下载勒索病毒等危害行为,甚至还通过后门病毒向用户下发消息弹窗“别杀毒了,木有用”,影响恶劣。

目前,火绒软件(个人版、企业版)可以拦截、查杀上述后门病毒和勒索病毒。同时,火绒的“僵尸网络防护”功能(默认开启)可针对上述远程控制程序进行拦截,并溯源攻击源IP地址。

后门病毒入侵电脑后,除了投放所述勒索病毒以外,还会记录键盘信息、收集电脑信息、执行远程文件、设置RDP服务、获取当前登陆QQ的各类信息,此外不排除黑客利用该后门病毒传播其它病毒的可能性。

事实上,游戏外挂层出不穷,并不断通过QQ群、网盘等渠道不断扩大其影响范围,并且从中分发的游戏外挂大多携带病毒,此外,这类游戏外挂还会对抗安全软件,如检测到用户电脑中安装了安全软件,便会“善意”提醒用户,关闭安全软件。

另一方面,因为游戏外挂拥有大批量的使用者,导致其常常成为病毒制作者投放病毒的目标,加上使用者本身对此类程序警惕性较低,往往会选择主动关闭安全软件,放弃拦截查杀,让病毒顺利入侵。火绒工程师提醒大家,尽量避免使用此类软件。

附:【分析报告】

一、详细分析

近期火绒接到网友求助,在使用穿越火线游戏外挂后被勒索病毒加密全盘文件。外挂中被植入了后门病毒,勒索病毒是通过后门病毒投毒的方式进行传播。甚至在用户后续安装安全软件进行杀毒的过程中,还通过后门病毒的消息弹窗功能与中毒用户聊天。弹窗截图,如下图所示:

消息弹窗

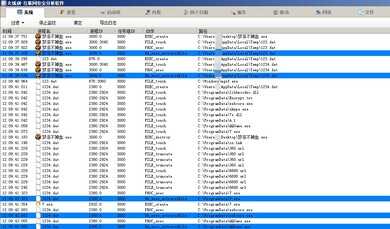

后续我们对全套攻击链进行了分析溯源,我们发现全套病毒的源头来自于一款名叫“梦洛不掉血”的穿越火线游戏外挂。通过后续追查,我们发现该外挂相关QQ群中的大部分外挂均带有后门病毒。相关外挂QQ群,如下图所示:

相关外挂QQ群

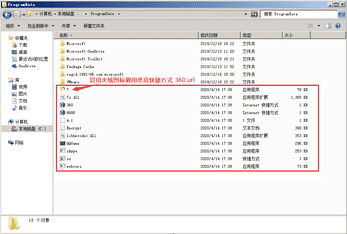

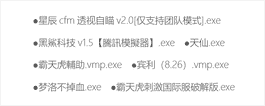

外挂本身为病毒释放器,运行后会释放全套病毒组件,其中包含白文件利用和冒用安全软件图标(火绒图标)的情况。最后会启动webcore(白文件)加载libhwcodec.dll病毒动态库解密运行后门逻辑代码。被释放的病毒组件,如下图所示:

被释放的病毒组件

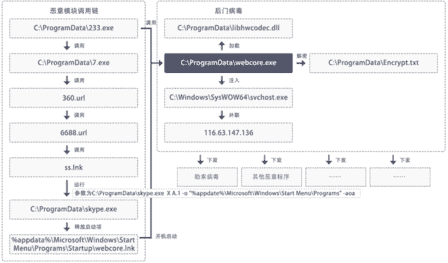

恶意代码执行流程,如下图所示:

恶意代码执行流程

外挂释放恶意模块行为,如下图所示:

外挂释放恶意模块行为

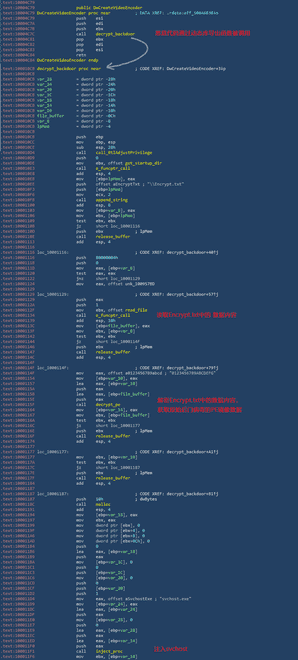

webcore.exe(白文件)与libhwcodec.dll(病毒)为一组白加黑攻击模块组合。webcore.exe由于没有进行代码安全性检测,致使该程序执行后会调用libhwcodec.dll中的恶意逻辑,解密执行后门病毒代码。如下图所示:

解密执行后门病毒相关代码

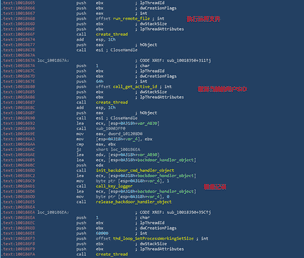

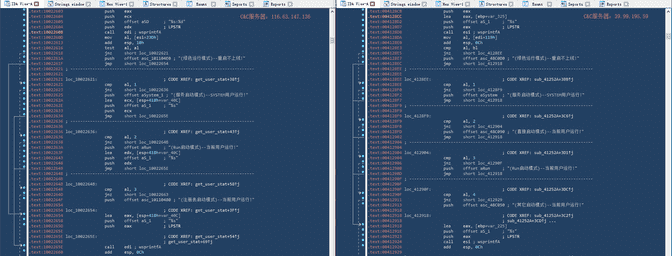

被注入到svchost中的后门病毒为Gh0st后门的一个变种,运行后病毒会连接C&C服务器(116.63.147.136:6681)。病毒包含键盘记录,收集电脑信息,执行远程文件,设置RDP服务,取当前登录QQ的各种信息等多种功能。部分的后门功能代码,如下图所示:

部分后门功能

部分后门指令分发函数

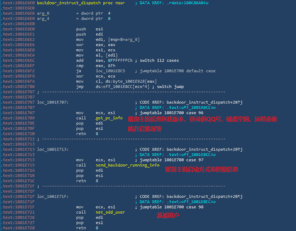

后门病毒运行后,会通过遍历进程的方式检查电脑中运行的安全软件(如:火绒、360、金山、QQ电脑管家等)。被检测的安全软件名称,如下图所示:

被检测的安全软件进程

二、溯源分析

除上述后门病毒之外,我们还在QQ群中找到了另一个被植入外挂程序中的后门病毒。病毒代码与上述后门病毒代码同源,但是后门病毒所连接的C&C服务器(39.99.195.59:10991)与前文不同。同源代码,如下图所示:

同源代码

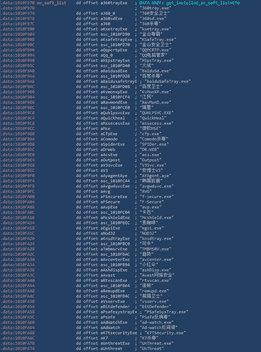

通过我们进一步溯源,我们发现网络中找到了更多与上述外挂带有同源恶意代码模块的游戏外挂。相关外挂文件名,如下图所示:

相关外挂文件名

在国内互联网中,游戏外挂一直都是病毒传播的主要渠道之一。大部分外挂在运行时,都会让用户关闭安全软件再尝试运行外挂程序,甚至打着“绝对无毒”的旗号谎骗用户执行。使得很多用户为了使用游戏外挂不惜卸载安全软件,从而致使自身电脑成为了黑客们的“肉鸡”。

三、附录

样本hash