自4月4日开始有用户感染名为 WannaRen 的新型勒索软件,这款勒索软件随后开始快速传播已经有爆发的趋势。

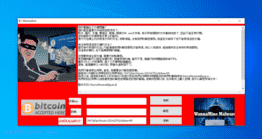

该勒索软件看起来是模仿此前利用永恒之蓝漏洞的WannaCry勒索软件的,甚至连主界面图片都带有某胖恶搞图。

然而这款勒索软件并不是利用永恒之蓝漏洞传播的 , 据目前用户反馈病毒可能通过其他漏洞借助浏览器进行感染。

即用户可能没有下载任何可执行文件就会被感染 , 很久以前利用Flash Player 漏洞可做到无任何交互感染的目的。

WannaRenemal@goat.si

主流安全软件无法拦截:

值得注意的是这款新型勒索软件竟然可以绕过多数主流安全软件的拦截,在开启防御的情况下文件依然会被加密。

目前在部分安全软件论坛已经有用户报告这种情况,各大主流安全软件目前正在更新病毒库增加对该软件的拦截。

也正是由于绕过安全软件的查杀目前这款新型勒索软件感染量暴增,已有用户将信息反馈至国家互联网应急中心。

基于安全考虑建议所有用户立即检查已安装安全软件的版本和病毒库,确保病毒库是最新状态以便拦截勒索软件。

攻击者似乎针对国内用户:

蓝点网查询发现目前关于该勒索软件感染案例全部发生在国内,现阶段并没有国外用户报告遭到该勒索软件攻击。

当用户被感染后所有文件都会被「加密」攻击者要求用户支付0.05个比特币约人民币 2500 元才能获得解密密钥。

但实际上也有用户发现只要把文件名后缀改回正常的后缀即可恢复,即有部分文件并未通过高强度加密算法加密。

至于具体情况暂时还不清楚,有的是在虚拟机中测试发现文件未加密,有的是旧版系统的文件只被改后缀未加密。

不过有的文件就是真的被高强度算法加密,这种被加密后的文件除获得攻击者解密密钥外基本上很难正常被解密。

攻击者似乎是模仿WannaCry:

从病毒样本信息来看该勒索软件不论是从界面还是文字等,都与此前爆发的WannaCry勒索软件非常非常的相似。

甚至主界面还挂上某胖的图片,但这些图片经查都是网上搜索拼凑而来的,但总感觉攻击者的恶搞倾向非常明显。

毕竟如果真的想甩锅某胖也不应该挂上某胖的图片,因为真是某胖开发的肯定也不会挂上自己图片来恶心别人吧。

最后还要提醒的是此勒索软件似乎可以穿透虚拟机感染物理机,所以用户进行测试时记得把虚拟机物理机都断网。

以免穿透虚拟机感染物理机后再通过网络感染局域网内的设备,当然非专业用户建议不要下载病毒样本以防不测。