近日,火绒企业版用户反馈,在火绒控制中心日志内发现多条异常查杀记录。火绒工程师远程排查后,发现有黑客团伙曾通过域渗透,获取了域内管理员的账户密码并登录域控服务器,再借助黑客工具找到并进入具备高价值信息的服务器,向其中植入后门病毒。但在此过程中,黑客工具与后门病毒均被火绒拦截查杀,解除了后续更大的安全隐患。

图:火绒拦截黑客工具和病毒的日志

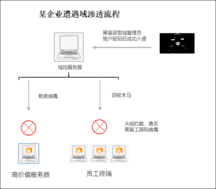

火绒工程师溯源分析,黑客获取域管理账户密码登录域控服务器后,使用AdFind工具获取域内所有终端的信息,再借此将一款窃密木马发送至域内终端的c:windows目录中,准备随时盗取员工终端内账户等信息;此外,不排除该黑客团伙下一步将对高价值服务器投放勒索病毒,加密文件获取赎金的可能。

图:黑客留在用户终端的信息

然而,上述黑客投放的病毒和工具,均被火绒及时拦截查杀。通过火绒控制中心日志可以发现,今年4月1日火绒曾拦截阻止AdFind、psexec等黑客工具运行。其中,AdFind工具可以帮助黑客获取企业域内信息,筛选重要服务器;psexec工具则常被用以内网渗透,如投放后门病毒。

事实上,域管理拥有能帮助企业进行合理分配权限、优化管理成本、提高信息安全性的特点,很多大型企业、工厂等均会采用域控制来进行统一管理,这也导致域渗透成为黑客攻击企业获取不当利益的主要原因。一旦域管理员账户被盗取,黑客便可在域环境中拥有极高的权限,盗取信息、投放病毒甚至远程控制。

对此,火绒工程师建议除了增强管理员密码强度以外,还可以在安装部署火绒后,开启“远程登录防护”和“终端动态认证”,直接阻断黑客获取域管理员密码后,企图登陆域控服务器的行为。

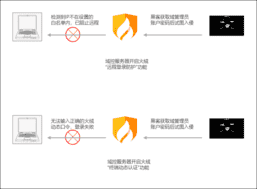

一、“远程登录防护”

禁止其它陌生设备在不当获取正确的终端账户密码后,进行远程连接操作;对添加信任的“白名单”IP则放行,不影响正常工作。

详细介绍

二、“终端动态认证”

通过登录终端时进行二次验证的方式,阻止终端遭遇密码泄露、弱口令暴破、撞库等黑客破解行为带来的危害。

详细介绍