思科一名叫Ramesh的前员工,于周三上午在圣何塞联邦法院认罪,供认非法访问了思科的AWS基础架构,并破坏了大量云计算资源。

根据检察官的说明,Ramesh 的行为导致超过 16000 个 WebEx Teams 账户被异常关闭,持续时间达两个星期。思科方面共计损失 240 万美元(约合 1650 万人民币),其中包括对问题进行修复所支付的约 140 万美元人力成本和超过 100 万美元的客户退款损失。

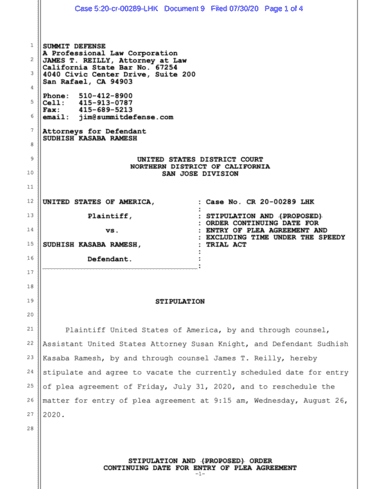

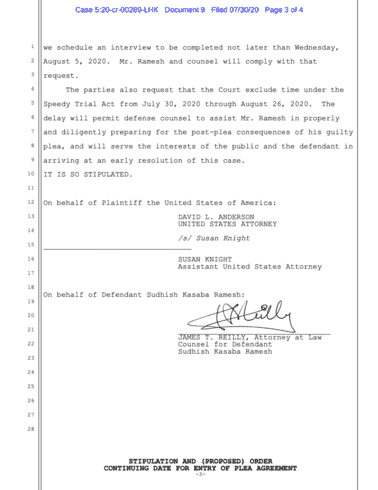

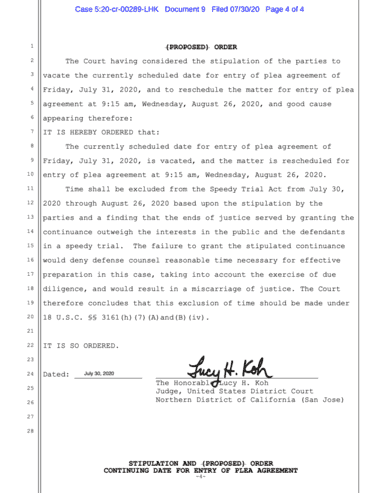

2016年7月至2018年4月,Sudhish Kasaba Ramesh供职于思科,他在认罪协议中向检察官承认,自己离职后,于2018年9月未经授权有意连接到思科在AWS上的系统。

Ramesh承认从其谷歌云项目帐户部署了一段代码,导致删除了用于思科WebEx Teams视频会议和协作应用软件的456个虚拟机,该应用软件提供视频会议、视频消息传递、文件共享及其他协作工具。

据检察官声称,Ramesh的行为导致16000多个WebEx Teams帐户关闭时间长达两周,这使思科花费约140万美元的工时用于修复问题,并向客户退款逾100万美元。

由于认罪协议的更多细节尚未公开,Ramesh 此举的动机还不明确。但Ramesh已承认他通过部署代码做出了不顾后果的行为,他有意无视其行为可能损害思科的重大风险。

根据Ramesh的辩护律师、律师事务所Summit Defense的James Reilly称,此案律师已同意将犯罪级别定为19级;按照美国《联邦判刑指南》的规定,该犯罪级别对应的刑期在30个月到37个月。

Ramesh面临长达5年的有期徒刑和25万美元的罚金,此案将于12月判决。

删库跑路经常是我们程序员嘴中常常调侃和开玩笑的事情。但是,也希望广大的程序员们,仅仅当做调侃就可以了。千万别真做,毕竟是违法的事情。即使对于公司有抱怨,跟公司不和,也一定通过法律途径来解决。非法的事情,千万别做。

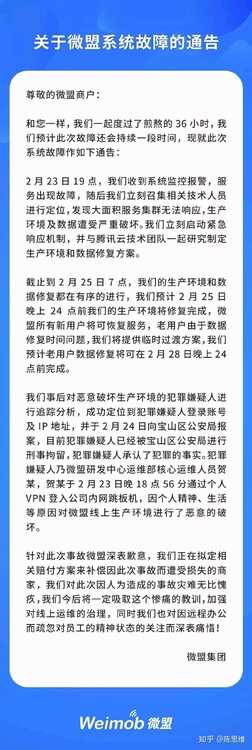

前段时间,微盟研发中心运维部核心运维人员贺某,于 2 月 23 日晚 18 点 56 分通过个人 VPN 登入公司内网跳转机,是因个人精神、生活等原因对微盟线上生产环境进行了恶意的破坏。

公司有哪些方法可以防止程序员删库跑路?如何不让程序员删库?如何不让非授权人员接触数据?如何在物理服务器损坏的情况下保护数据?如何在整个数据中心损坏的情况下保护数据?

如何在备份数据中心也损坏的情况下保护数据?(一般客户问这个问题,我都会反嘲一句,相隔100公里以上两个数据中心同时损坏,这时候你们还要上班嘛。。。)

在行业内,数据恢复,有两个指标,RPO,RTO这两个指标是区分爱好者和行内的第一层过滤。RPO是指系统恢复时间点,RTO是指系统需要恢复的时间。打个比方, RPO24小时,RTO3小时,也就是当系统宕机以后,3小时内可以恢复到24小时以前的数据。

RPO和RTO越优,备份策略越强,价格成指数上升。我曾经为一个银行做过RPO 0,RTO 0.5小时的设计,硬件加中间件就上千万还不算机房房价。

中小企业,尤其是50人以下的公司,事实上是承担不起这种典型的正规设计的。所以一般来说,中小企业都建议使用云解决方案,个体物理方案,中小企业是有成本限制而无法达到的。

在运解决方案当中,也要注意。单纯租几个ECS在上面装OS,软件的,这种基本上也是裸奔,云方案不是简单的虚拟化,云方案应该充分利用云服务商的服务,而不单单只是云虚拟硬件。

比如以阿里云为例,事实上在选择云服务商的时候,你应该注意他没有这些类似的周围服务,你就可以买他的混合云备份服务,也应该购买访问控制等一系列的服务,这比你在ECS里面装软件,自己控制用户权限好的多。同时记住设置多地备份,买一个其他云的存储和定时(根据你的RTO制定增量冗余)传送数据,达到一个简单的DR,更有条件的,应该在自己的办公室内设置一个简单的服务器机架来备份数据,制作硬备份(磁带或者CD)。