深信服EDR 3.2.21更新主要内容有

1.解决之前版本的远程任意代码注入漏洞

解决方案:直接删除相关文件

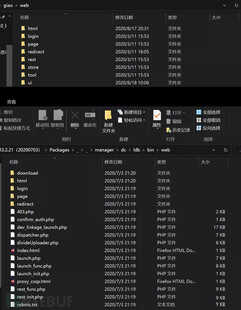

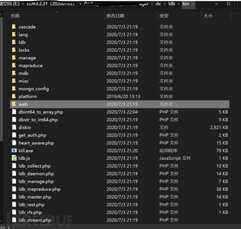

既然看到这里,你肯定好奇,这种管理平台是怎么挖洞呢?难不成找销售买一套EDR??不不不,不需要这么简单,官方已经准备好代码了。

只需要去下载就可以了(注册一个帐号,不需要设备SN号

具体怎么下载你肯定也知道,PKG安装包有同样的问题,没下架全。。

https://mp.weixin.qq.com/s?__biz=MzA3NzA3NjEzNA==&mid=2656816426&idx=1&sn=d90053ee3be873c239c6c0cfb4b2d9eb&chksm=84f8eee3b38f67f5785cb932bff393a4c24cfc98e6f6109c53d38b93561e4324d51e8a2279ca&mpshare=1&scene=1&srcid=08185xfG5uh5rLfRzmVD1nJ6&sharer_sharetime=1597764870815&sharer_shareid=ff073fe96d6dc6a34d48bd6e0e0b7882#rd

然后7zip 直接解压iso,源码在rpm包中

深信服这个产品的安全意识也太差了吧。。。。。这要是在我司,开发是要杀了祭天的。没啥说的,继续下架。

目前各路大佬已经开始代码审计,挖0day了。目前特殊时期,EDR管理平台瑟瑟发抖

这种代码保护,要不你找个人问问?要不联系我们,赚点外快???

防守方自查建议既然已经这样,如果你的网络中使用EDR管理平台,目前我给你的建议有以下几个

EDR管理平台暂时下线

EDR管理平台访问ip做acl限制

升级?自己下载代码,先代码审查一下吧,别等官方修复了。**期间来不及

等待官方解决