特制的Windows 10主题和主题包可用于“哈希传递”攻击,以从毫无戒心的用户那里窃取Windows帐户凭据。

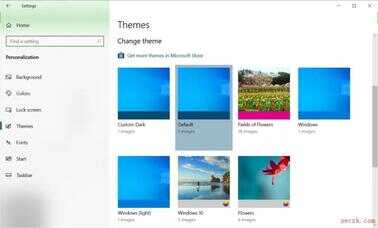

Windows允许用户创建包含自定义颜色,声音,鼠标光标和操作系统将使用的墙纸的自定义主题

然后,Windows用户可以根据需要在不同的主题之间切换,以更改操作系统的外观。

Windows 10主题文件

然后,通过右键单击活动主题并选择“保存主题以共享”,可以与其他用户共享Windows主题,这会将主题打包为“ .deskthemepack”文件。然后可以通过电子邮件或在网站上下载共享这些桌面主题包,并通过双击将其安装。

自定义主题可用于窃取Windows密码这个周末的安全研究员Jimmy Bayne(@bohops)透露,特制的Windows主题可用于执行“哈希传递”攻击。

“哈希传递”攻击通过诱使用户访问需要身份验证的远程SMB共享来窃取Windows登录名和密码哈希。

当尝试访问远程资源时,Windows将通过发送Windows用户的登录名和其密码的NTLM哈希来自动尝试登录到远程系统。

在“哈希传递”攻击中,发送的凭据由攻击者收集,攻击者随后尝试对哈希进行哈希处理以访问访问者的登录名和密码。

在以前由BleepingComputer完成的测试中,对一个简单的密码进行散列处理大约需要4秒钟才能破解!

四秒钟内破解NTLM密码哈希

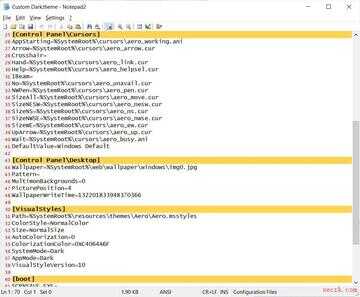

在Bayne发现的新方法中,攻击者可以创建特制的.theme文件,并将桌面墙纸设置更改为使用远程身份验证所需的资源,例如以下资源。

恶意Windows主题文件

Windows尝试访问远程身份验证所需的资源时,它将通过发送NTLM哈希和登录帐户的登录名来自动尝试登录到共享。

自动尝试登录到资源

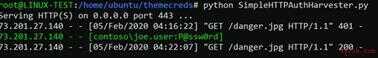

然后,攻击者可以使用特殊脚本收集凭据并对其进行散列处理,因此密码采用明文形式。

收集Windows凭据

由于“哈希传递”攻击会将包括Microsoft帐户在内的用于登录Windows的帐户发送出去,这种类型的攻击正变得越来越有问题。由于Microsoft 从本地Windows 10帐户转移到Microsoft帐户,因此远程攻击者可以使用此攻击来更轻松地访问Microsoft提供的各种远程服务。这包括能够潜在地远程访问电子邮件,Azure或可访问的公司网络。拜恩表示,他已于今年早些时候向微软披露了这一攻击,但由于它是“设计特征”,因此被告知不会修复。防范恶意主题文件为防止恶意主题文件,Bayne建议您将.theme,.themepack和.desktopthemepackfile扩展名阻止或重新关联到其他程序。

收集凭证

但是,这样做将破坏Windows 10主题功能,因此仅在不需要切换到其他主题时才使用它。Windows用户可以配置名为“网络安全:限制NTLM:将NTLM流量传给远程服务器”的组策略,并将其设置为“拒绝所有”,以防止将NTLM凭据发送到远程主机。

限制NTLM:将NTLM流量传给远程服务器

请注意,配置此选项可能会在使用远程共享的企业环境中引起问题。有关如何启用此策略以及Windows 10家庭用户的注册表值的更多详细信息,您可以阅读我们专门的“了解Windows凭据泄漏缺陷及其预防方法”一文。最后,BleepingComputer建议向您的Microsoft帐户添加多因素身份验证,以防止成功窃取您的凭据的攻击者远程访问它们。