一群神秘的黑客通过在越南一个官方的政府软件数字签名工具包植入恶意代码,对越南私营企业和政府机构发起了一场复杂的供应链攻击。直到目前,攻击的安全威胁在范围和严重性上都有所扩大。如果信息安全处理不当,可能会有损失数百万甚至数十亿美元的风险。

安全公司ESET发现了本次攻击,并在一份名为“Operation SignSight”的报告中详细描述称,攻击的目标是越南政府认证机构(VGCA),即该政府机构发布可用于电子签署官方文件的数字证书。

任何想要向越南政府提交文件的越南公民、私人公司甚至其他政府机构都必须使用与VGCA兼容的数字证书在文件上签名。

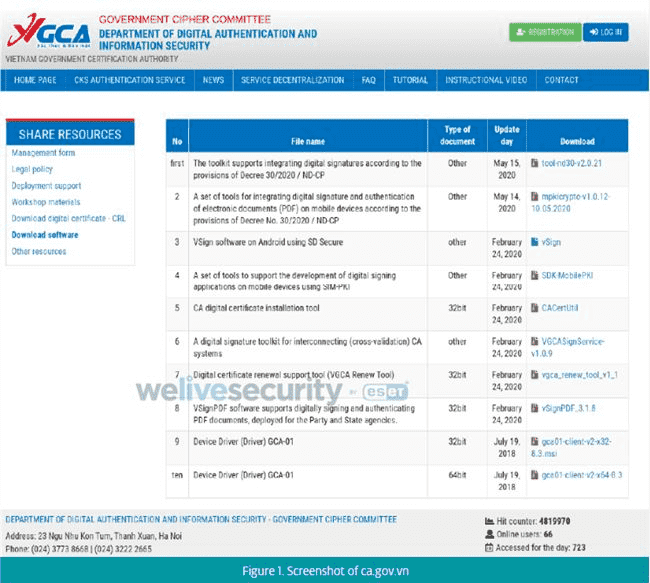

VGCA不仅颁发这些数字证书,还提供现成的、用户友好的“客户端应用程序”,公民、私营企业和政府工作人员可以在他们的电脑上安装该程序,并自动完成签署文件的过程。

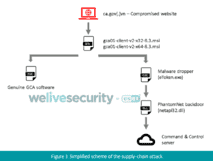

但ESET表示,今年的某个时候,黑客侵入了该机构网站ca.gov.vn,并在该网站上提供下载的两个VGCA客户端应用程序中插植入了恶意软件。

具体来说,这两个文件是面向Windows用户32位(gca01-client-v2-x32-8.3.MSI)和64位(gca01-client-v2-x64-8.3.msi)的客户端应用程序。

据称,在今年7月23日至8月5日期间,这两个文件包含了一个名为“PhantomNet”的后门木马,也被称为Smanager。

研究人员表示,这个恶意软件并不复杂,但其功能包括检索代理设置以绕过公司防火墙,以及下载和运行其他(恶意)应用程序的能力。

这家安全公司认为,在对选定目标进行更复杂的攻击之前,后门主要用于侦察的目的。

本月早些时候,ESET公司已经通知了VGCA这一问题,但VGCA在这之前就已经知道了这次袭击。在ESET发布报告的当天,VGCA也正式承认存在安全漏洞,并发布了一个教程,指导用户如何从他们的系统中删除恶意软件。

ESET表示,它在菲律宾也发现了被PhantomNet后门感染的受害者,但无法说明这些用户是如何被感染的。