超过 10 万台 Zyxel 防火墙、VPN 网关和接入点控制器中包含一个写死(hardcoded)的管理员后门帐号,能够让攻击者通过 SSH 接口或者网页管理员控制面板对设备进行 root 级别访问。

这个后门帐号是来自荷兰 Eye Control 安全研究团队发现的,被认为是最糟糕的漏洞,建议设备拥有者在时间允许的情况下尽快更新系统。

安全专家警告说,从DDoS僵尸网络运营商到国家支持的黑客组织和勒索软件团伙,任何人都可以滥用这个后门账户来访问脆弱的设备,并转入内部网络进行额外的攻击。

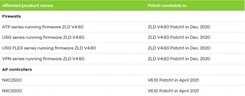

据悉,Zyxel 大部分主打产品均存在这个漏洞,受影响的产品型号包括:

Advanced Threat Protection (ATP) 系列:主要用于防火墙

Unified Security Gateway (USG) 系列:主要用于混合防火墙或者 VPN 网关

USG FLEX 系列:主要用于混合防火墙或者 VPN 网关

VPN 系列:主要用于 VPN 网关

NXC 系列:主要用于 WLAN 接入点控制

这些设备很多都是在公司网络的边缘使用,一旦被入侵,攻击者就可以转而对内部主机发起进一步的攻击。目前只有ATP、USG、USG Flex和VPN系列的补丁。根据Zyxel的安全咨询,NXC系列的补丁预计将在2021年4月推出。

在安装补丁之后,Eye Control 表示可以删除后门帐号--用户名为“zyfwp”,密码为“PrOw!aN_fXp”。 研究人员表示,该账户拥有设备的root权限,因为它被用来通过FTP向其他相互连接的Zyxel设备安装固件更新。