2020年,199个比特币钱包地址接收了勒索软件组织所有赎金的80%。在这199个地址中,有25个超级账户收集了46%的赎金。

Chainalysis是一家区块链分析软件公司,负责监控公共加密货币的走势并向执法机构提供工具,该公司追踪了通过已知勒索软件钱包转移的价值超过3.486亿美元的比特币资金流向。

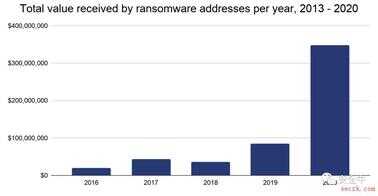

根据Chainalysis近日发布的分析报告,勒索软件加密货币赎金付款在2020年猛增311%,大型企业的赎金动辄超过1000万美元,总金额接近3.5亿美元(下图):

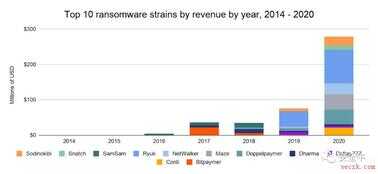

虽然勒索软件的攻击频率和赎金规模不断增长,但是勒索软件黑市经济却呈现高度集中化的趋势,少数勒索软件集团通过RaaS等租赁和加盟模式获取了绝大多数的利润,下图是过去6年收入最高的六大勒索软件帮派的营收统计:

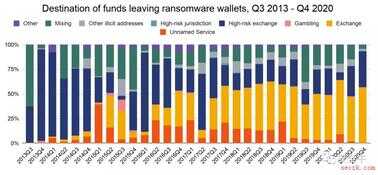

调查发现,勒索软件攻击者将绝大部分赎金资金(约82%)转移到了加密货币交易所和混合器,所谓混合器就是将各种来源的加密货币混合在一起以隐藏其来源的服务。攻击者将其他资金投资到特定的比特币存款地址,其功能类似于虚拟货币的公共银行账户。

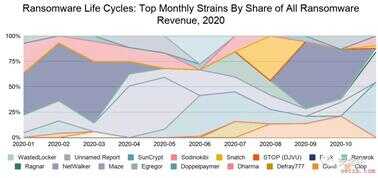

由于勒索软件RaaS服务的兴起,看似生态繁荣的勒索软件市场(下图)实际上大多数帮派是少数帮派控制的“马甲”或者“加盟商”。三大勒索软件—Ryuk、Maze和Doppelpaymer占所有已知赎金付款的一半以上。

勒索软件如此猖獗的原因之一是大多攻击者逃避了法律制裁(例如,与受害者不在同一个司法管辖区)。但是,如果大多数大型黑客组织都从少数已知比特币钱包中获取和兑现资金,这可能会切断调查人员追溯赎金流动的机会。

根据报告(上图),勒索软件攻击者将从受害者那里获得的大部分资金转移到主流交易所、高风险交易所(这意味着那些没有遵从或不存在合规标准的交易所)和混合器中。但是,勒索软件的洗钱基础设施可能只受几个关键参与者的控制,类似于勒索软件本身的情况。

报告指出,大多数资金流入相同的比特币钱包地址表明,不同勒索软件在使用相同的洗钱服务,这些信息可被用来分析勒索软件帮派之间的关系,正因如此前业界通过分析钱包地址推断Egregor实际上就是换了个马甲的Maze(已宣布停止活动)。此外,勒索软件共用洗钱服务的事实对于执法者也是重要信息,这意味着通过掐断一个洗钱基础设施,能够破坏多个勒索软件活动,特别是其变现和使用加密货币的能力。

金·格劳尔指出:“如果(加密货币赎金)没有办法兑现(成法币),那么(受害者)就有可能收回他们已经支付的赎金。”

初步证据表明,少数勒索软件运营商正向长期合作者定期付款,或使用相同的存款地址来洗钱。Chainalysis研究负责人金·格劳尔指出:“我们看到了非法资金的去向。如果一个账户持续收到赎金付款的60%,就基本可以判定该地址属于勒索软件的会员。”

除了洗钱服务外,勒索软件运营者还向以下三类提供商发送加密货币,包括:

渗透测试服务:勒索软件运营商使用它来探测潜在受害者的网络中的弱点;

漏洞利用和访问权限卖方(经纪人):负责向勒索软件运营商和其他网络罪犯出售各种软件漏洞或访问权限,可以用来向受害者的网络注入恶意软件;

防弹托管提供商:允许网络犯罪分子匿名购买,并提供“防弹托管”的服务商。勒索软件运营商通常需要网络托管来设置命令和控制(C2)域名,黑客通过该域名允许将命令发送到感染恶意软件的受害者的计算机。

参考资料

https://blog.chainalysis.com/reports/ransomware-ecosystem-crypto-crime-2021