与出于经济动机的黑客组织相关的威胁参与者将多个零日漏洞和一个新的Web Shell结合在一起,使用Accellion的旧式File Transfer Appliance(文件传输应用程序)入侵了多达100家公司,并窃取了敏感文件。

攻击发生在2020年12月中旬,涉及Clop勒索软件帮派和FIN11威胁组。窃取数据后,除非通过勒索赎金,否则他们会通过电子邮件威胁受害者,在暗网泄漏站点上公开提供被盗信息。

专家一直在追踪这些与Accelion相关的违规行为,并发现了将近十二名受害者。其中包括超市巨头Kroger,Singtel,QIMR Berghofer医学研究所,新西兰储备银行,澳大利亚证券和投资委员会(ASIC)和华盛顿州审计师办公室(“ SAO”)。

跟踪的其他受害者包括:

技术服务公司ABS集团

琼斯律师事务所

财富500强科技公司Danaher

地理数据专家Fugro

在科罗拉多大学

在本月初外媒报告了Singtel漏洞之后,Clop帮派联系了外媒,并表示他们作为攻击的一部分窃取了73 GB的数据。当外媒问他们如何获得对Singtel数据的访问权限时,Clop拒绝共享该信息。

Clop列为Eagle.org的美国运输局(ABS)告诉,他们也通过电子邮件收到了Clop的赎金通知。

有关Accelion攻击的详细信息已揭晓

Accellion和Mandiant的协调一致的公告今天揭示了针对Accellion FTA设备的攻击是如何发生的。

Accellion在其 新闻稿中表示,有300家客户在使用其已有20年历史的旧文件传输设备(FTA)。在这些客户中,不到100名是Clop和FIN11攻击的受害者,而且少于25名似乎遭受了严重的数据盗窃。

Accellion修补了漏洞,并继续进行缓解措施。该公司“强烈建议FTA客户迁移到Kiteworks”,这是一种企业内容防火墙平台,具有不同的代码库,具有安全性体系结构并包括独立的安全devops流程。

FireEye Mandiant的事件响应者为他们的一些客户调查了这些攻击,并强调了该活动中Clop勒索软件与FIN11帮派之间的合作。

两组以前都曾合作过。去年,FIN11加入了勒索软件业务,并开始使用Clop对受害者的网络进行加密。

Mandiant一直使用UNC2546作为多个零日跟踪最近对Accellion FTA的利用。已发现以下漏洞:

-CVE-2021-27101-通过精心制作的Host标头进行SQL注入

-CVE-2021-27102-通过本地Web服务调用执行OS命令

-CVE-2021-27103-通过精心制作的POST请求进行SSRF

-CVE-2021-27104-通过精心制作的POST请求执行OS命令

研究人员将这种活动与勒索活动区分开来,他们追踪为UNC2582。但是,他们确实注意到这两个操作与归因于FIN11的先前操作之间存在重叠。

Accellion设备上植入了新的DEWMODE Webshell

在调查事件时,研究人员观察到入侵者使用了以前未记录的Webshell,他们将其称为DEWMODE。

“ Mandiant确定,我们现在作为UNC2546跟踪的常见威胁行为者对此活动负责。尽管仍在分析用于安装DEWMODE的漏洞的完整详细信息,但来自多个客户端调查的证据表明UNC2546的活动具有多个共性”

研究人员使用来自被破坏设备的系统日志,跟踪初始输入,DEWMODE的部署以及后续互动,重建了Accellion FTA的威胁。

攻击者使用SQL注入漏洞来获取访问权限,然后请求其他资源。一旦获得必要的访问级别,黑客便将DEWMODE Web Shell写入系统。

Webshell的作用是从FTA上的MySQL数据库中提取可用文件列表,并将它们与随附的元数据(文件ID,路径,文件名,上传者和接收者)一起在HTML页面上列出。

今天,Mandiant的博客文章解释了有关Web Shell使用以及黑客如何获取其目标的所有技术方面。

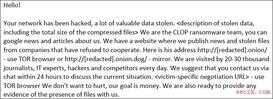

入侵者通过DEWMODE窃取了数据,但未对受感染的系统进行加密。但是,在一月下旬,受害者开始收到有人威胁要在Clop勒索软件的泄漏站点上发布被盗数据的勒索电子邮件。

如果受害者没有对最初的威胁做出回应,则随后还会发送其他电子邮件,明确意图是要强制付款。

研究人员指出,第一封电子邮件是从一个免费的电子邮件帐户发送给较小的收件人组的,该帐户似乎对每个受害者都是唯一的。

受害者缺乏答复,导致黑客向“成百上千的不同电子邮件帐户并使用各种SMTP基础结构的大量收件人发送了更多电子邮件”。

“在至少一种情况下,UNC2582还向受害组织的合作伙伴发送了电子邮件,其中包括指向被盗数据和谈判聊天的链接”-Mandiant

分析勒索电子邮件后,研究人员发现FIN11在2020年8月至2020年12月的网络钓鱼操作中使用了某些IP地址和电子邮件帐户。

此外,过去通过FIN11破坏了通过Accellion的FTA破坏的某些目标,从而将该组织与这组入侵联系在一起。

另一个连接是用于与DEWMODE Web Shell通信的IP地址,该IP地址已分配给Fortunix Networks LP,该网络是FIN11经常将其恶意软件下载器之一跟踪为FRIENDSPEAK。

Mandiant说,在Accellion漏洞中FIN11和UNC2546之间的联系是“令人信服的”,但这种关系仍在评估中,这解释了为什么研究人员分别跟踪威胁。

原因是归因于UNC2546的感染媒介和立足点与归因于FIN11的感染媒介和立足点不同。此外,未分类的参与者没有跨网络横向移动,这正是FIN11所做的。

基于此,Mandiant认为他们没有足够的证据将攻击归因于FIN11。

“使用SQL注入来部署DEWMODE或从单独的威胁参与者那里获得对DEWMODE shell的访问权限将代表FIN11 TTP的重大转变,因为该组织传统上将网络钓鱼活动作为其初始感染媒介,并且我们以前没有观察到它们的使用零日漏洞”,研究人员说。