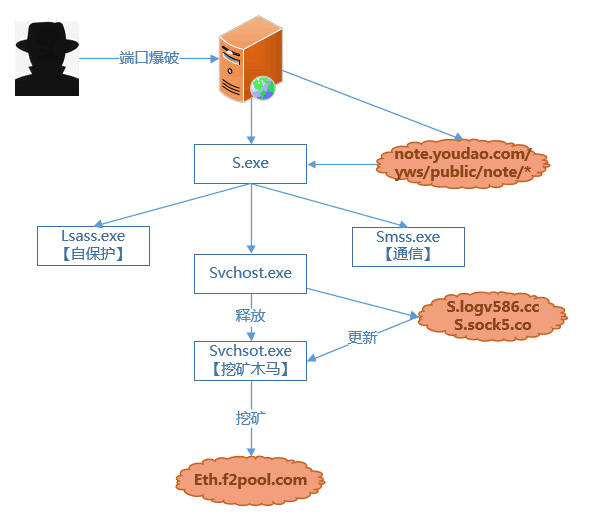

近期检测到广东、重庆多家三甲医院服务器被黑客入侵,攻击者暴力河蟹医院服务器的远程登录服务,之后利用有道笔记的分享文件功能下载多种挖矿木马。不光如此黑客还赶走了50余款挖矿木马,自己霸占服务器资源进行挖矿。攻击者将挖矿木马伪装成远程协助工具Teamviewer运行,攻击者的挖矿木马会检测多达50个常用挖矿程序的进程,将这些程序结束进程后独占服务器资源挖矿。该挖矿木马还会通过修改注册表,破坏操作系统安全功能:禁用UAC(用户帐户控制)、禁用Windows Defender,关闭运行危险程序时的打开警告等等。

已知样本分析发现,攻击者使用的挖矿木马拥有多个矿池,开挖的山寨加密币包括:门罗币(XMR)、以太坊(ETH)、零币(ZEC)等等,从矿池信息看,目前攻击者已累积获利达40余万元人民币。

已发现有关病毒作者的线索,这位挖矿木马的控制者使用同一个ID在各类黑客论坛、开发者论坛活跃时间长达十年以上。

统计分析,我国医疗机构开放远程登录服务(端口号:22)的比例高达50%,这意味着有一半的服务器可能遭遇相同的攻击。

22端口提供ssh隧道连接服务;23端口主要用于Telnet(远程登录)服务,是Internet上普遍采用的登录和仿真程序,由于一些管理员的安全意识薄弱,设置密码简单容易猜解,导致黑客能够通过密码字典进行猜解爆破登录。

跟踪分析发现被入侵的设备IP网段比较集中,特别是113.*网段存在大量被入侵的机器, 例如被攻击的广州市某人民医院、广州市某大学附属医院、重庆某儿童医院、天津某大学等等,这些机构的设备都处于113.*网段,而这些机器上又都开放有22、23等端口。

因此推测黑客入侵通过批量扫描发现网络上存在易受攻击的机器,然后进行端口爆破入侵并植入了挖矿木马。目前发现该挖矿木马主要感染地区前三依次为江苏、上海、广东。

预防措施

1.加固服务器,修补服务器安全漏洞,使用安全的密码策略,使用高强度密码,切勿使用弱口令,防止黑客暴力河蟹。

2.如果不常使用可关闭22、23等易受攻击的端口。

3.检查进程中是否存在Teamviewer.exe,如果网管并未使用该远程管理工具,而进程中存在。