Purple Fox是一款功能强大的恶意软件,之前版本的Purple Fox主要通过漏洞利用工具包和网络钓鱼电子邮件来进行传播,但新版本的Purple Fox新增了一个蠕虫模块,这将允许Purple Fox在持续攻击过程中扫描并感染连接了外网的Windows系统。

当前版本的Purple Fox具备Rootkit和后门功能,自2018年该恶意软件首次被发现至今,它已经成功感染了至少3万台设备了,而且攻击者还会利用Purple Fox(作为下载器使用)在目标设备上下载、安装和部署其他的恶意软件。

Purple Fox的漏洞利用工具包可以针对Windows系统进行攻击,并在目标设备上利用内存崩溃漏洞和权限提升漏洞,最终通过Web浏览器来感染Windows用户。

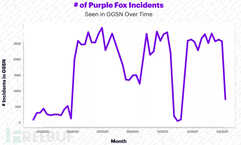

Guardicore实验室安全研究人员Amit Serper和Ophir Harpaz表示,从2020年5月开始,Purple Fox攻击活动愈发频繁,攻击活动总数已经达到了9万次,感染成功率增加了600%。

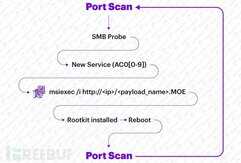

根据Guardicore全球传感器网络(GGSN)收集到的遥测数据显示,从去年年底开始,这款恶意软件已经能够执行主动端口扫描和自动攻击尝试了。Purple Fox执行联网设备扫描并发现了暴露在外网中的Windows设备之后,它会使用新添加的蠕虫模块并利用SMB密码爆破攻击来实施感染。

根据Guardicore实验室的报告,到目前为止,Purple Fox已经在一个大规模僵尸网络上部署了恶意软件删除程序和额外的模块,而这个僵尸网络总共由近2000台受到攻击的服务器组成。

这个僵尸网络中的设备包括运行IIS 7.5和Microsoft FTP的Windows Server计算机,以及运行Microsoft RPC、Microsoft Server SQL Server 2008 R2和Microsoft HTTPAPI httpd 2.0的服务器,以及Microsoft Terminal Service。

虽然Purple Fox新增的这种类似蠕虫的行为允许它利用暴露在外网中Windows设备的SMB服务来对目标设备进行攻击,从而实现服务器感染,但它同时也在利用网络钓鱼活动和Web浏览器漏洞来部署其攻击Payload,这样也可以有效提升攻击的成功率。

Guardicore实验室安全研究人员Amit Serper和Ophir Harpaz说到:“在整个研究过程中,我们观察到了Purple Fox的一个基础设施似乎是由大量易受攻击的服务器所组成的,这些服务器托管着恶意软件的初始Payload,而所有被感染的设备都成为了整个僵尸网络或与其他恶意软件活动有关的服务器基础设施中的其中一个节点。”

在重新启动受感染的设备并获得持久化感染之前,Purple Fox还会安装一个Rootkit模块,该模块将使用开源的Rootkit来隐藏在受感染系统上创建的已删除文件和文件夹或Windows注册表项。

在部署Rootkit并重新启动设备后,恶意软件将重命名其DLLPayload以匹配Windows系统DLL,并将其配置为在系统启动时启动。

一旦恶意软件在系统启动时被执行,每个被感染的系统随后都会表现出类似蠕虫的行为,它们不断扫描互联网寻找其他目标,然后试图攻击它们并将它们添加到僵尸网络中。

Guardicore实验室的安全人员总结称:“当目标设备响应了通过端口445发送的SMB探测消息之后,它将会尝试通过爆破用户名和密码或尝试建立空会话的方式进行SMB认证。如果身份验证成功,恶意软件将会创建一个名称跟正则式AC0[0-9]{1}相匹配名称的服务,比如说AC01、AC02或AC05。随后,这个服务会将众多HTTP服务器中的MSI安装包下载下来,并完成设备循环感染。”