未知的、存在漏洞的系统几乎存在于研究人员测试的每一艘船中。

未知的、存在漏洞的系统几乎存在于研究人员测试的每一艘船中。

近期,有安全研究人员表示,商业运输船的内部环境充满了漏洞——甚至还包括无人知晓是什么、更没进行过安全修复的的“神秘盒子”。

Pen Test Partners的研究员Andrew Tierney于近期在博客中写道:“在迄今为止的每一次对航海船的测试中,我们都发现了某个系统或设备,只有少数船员知道它的存在,而且还没人能告诉我们这是干什么用的”。在一般的网络环境中,一个未知的系统或设备都会被视为“恶意植入”。但在海上网络环境中,这却是一件很普遍的事。

在某个案例中,船上一个目的不明的监控系统被发现,它居然还与主引擎相连。船队管理层没有该设备的购买或安装的记录;硬件上更没有标记。Tierney表示,这个设备貌似是第三方合作伙伴安装的,而几年前船队就已经和这个第三方终止了合作。

除了连接到主引擎外,它还通过网络连接到舰桥上的一个控制台——船员们对它置之不理,因为他们平时并不会使用它。

Tierney在注意到这个“可疑”的盒子后并开始仔细调查,结果发现这个盒子使用通用的集成电路和船舶的标准通信协议NMEA 0183来收集传感器数据。数据被收集后会通过UDP协议进行传播,而传输消息的开头是$IN,这和NMEA的数据非常相似。

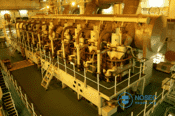

具体来说,就是研究人员发现一个无记号的Moxa RS232串口转换器连接到这个可疑的盒子,再通过线缆连接到一个房间大小的MAN B&W 10G90ME主引擎(通过PLC的辅助串行进行连接)。这个引擎被安置在可疑盒子下方11层的甲板上——NMEA 0183数据就是从这里发过来的。

总而言之,研究人员发现了一台Windows电脑远程连接到主引擎的控制端,但在这之前没人知道。而更夸张的是,这台Windows机器上运行着TeamViewer,这个未知设备也很久没有打安全补丁了。研究人员还补充道:“我们在过去已经证明,通过操控类似的关键系统,可以让整个舰队的船只停止航行。”

研究人员尚无法确定向可疑盒子发送恶意指令是否会对船舶引擎产生不利影响。但Tierney指出,这个可疑盒子就是航海网络漏洞百出的一个代表。

他解释到:“可能是为了有效管理船只,很多不同的系统会收集船只数据,然后汇总发送到岸上。而为了收集详细的船只数据,监控系统就必须和高风险系统:ECDIS、ICMS、主机、燃油系统……相连。”

而很多船只管理人员为了省事,并不会请工程师来安装系统,他们仅仅只是想尽快让监控设备运行起来,而不管它是否安全。

他表示,在监控系统启动和运行的过程中,人们会习惯走捷径,比如使用以太网和SMB文件共享来发送和接收数据——没有防火墙或其他安全措施。

Pen Test Partners再过去已经证明,全球的航运业都很容易受到一系列网络攻击,这些攻击的发起难度相当低,同时也很容易防御。Pen Test Partners之前曾发布过几次PoC演示,展现了多种干扰导航系统的手段。这可以让船只偏离航线或撞击其他船只。

这个可疑盒子只是安全问题的一个缩影,本质上是由于船只内部系统太过复杂而引起的,这就导致即使是同一个造船厂所生产的同一型号的船只,所暗藏的危险性也大不一样(因为会受到大量第三方设备的干扰)。