美国新奥尔良市前两天遭受了网络攻击。基于其上传到VirusTotal扫描服务的文件,攻击该城市勒索软件很可能是Ryuk勒索软件。

一切都得从12月13日说起:新奥尔良市官员当日表示,该城市在当地时间上午11:00左右发现了其遭受了网络攻击。市场拉托亚·坎特雷尔(LaToya Cantrell)的发言人博·蒂德威尔(Beau Tidwell)称:“出于谨慎考虑,所有员工被警告要立即关闭计算机、拔下设备插头、断开WiFi连接”。连市政厅的“nola.gov”网站也未能幸免,警察局也受到了影响。

2019年12月14日,疑似可执行文件的内存转储从美国的IP地址上载到了VirusTotal扫描服务。

为什么要上传到VirusTotal呢?VirusTotal是一个免费的病毒、蠕虫、木马及各种恶意软件分析服务,其可针对可疑文件和网址进行快速检测。其与传统杀软的不同之处在于其能通过多种杀毒引擎扫描文件、使用多种发病毒引擎让用户通过杀毒引擎的侦测结果来判断所上传文件是否为恶意软件。其是广受美国人民信任的软件,该产品由Hispasec Sistemas公司所开发、由谷歌持有。

这些文件被上传后,美国数字取证和事件响应咨询公司Red Flare Security研究人员Colin Cowie又在其中发现,里面有一个与新奥尔良及Ryuk有着千丝万缕联系的内存转储:

内存转储是应用程序运行时对内存的截屏,可用于提取有用字符串、文件名、命令及其他可执行信息,这样在系统崩溃时将内存中的数据转储保存在转储文件中、为研究人员排错分析之用,其生成的文件就叫做内存转储文件。

Cowie所发现的内存转储文件名为“yoletby.exe”,其包含了多个与新奥尔良相关的信息,包括域名、域名控制器、内部IP地址、用户名等,当然也有Ryuk勒索软件的参照。

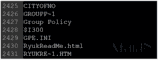

转储中包含Ryuk勒索软件字符串的有HERMES.ryk的文件及对所生成的RyukReadMe.html的勒索标注。

Ryuk和NO市字符串

近一步对文件进行调查后,研究人员发现电脑中有了可执行文件“C:\Temp\v2.exe”的引用,该文件的内存转储也被上传到了VirusTotal上。

v2.exe 字符串

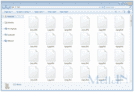

这其中竟还有指向新奥尔良市政厅的字符串。进一步深入研究后,研究人员找到了“v2.exe”可执行文件,并在执行后确定其为Ryuk勒索软件。

执行v2.exe后被Ryuk加过密的文件

尽管研究人员还不能完全确定该可执行文件是否是此次攻击所使用的文件,但文件名确实是Ryuk攻击所用的文件名,而且其中一个文件也攻击了这座城市。

如果该市真的被Ryuk勒索软件加密,那么Ryuk勒索软件的受害者数量又增加了一个;如果说被Ryuk软件加密过,那么大概率是该网络也被Emotet和Trickbot所感染。

Emotet通常是通过垃圾邮件中的恶意附件传播,当启用宏的时候,这些附件会被安装在受害者的计算机上。之后,Emotet会使用受害者的电脑再向其他计算机发送这些恶意附件,这样感染的范围就越来越大了。

而Emotet上最经常安装的是Trickbot信息窃取木马,在Trickbot执行时,该木马会回连C2服务器、接收命令、加载多个窃取信息的模块或是再进一步安装恶意软件。当收集完有用信息或数据后,其会向Ryuk威胁者开放一个逆向的壳,由此,Ryuk团队就能在网络中进行侦察、收集管理员密码、攻下域名控制器并使用诸如PowerShell Empire这样的后利用工具。

这也就是为什么网络管理员都需要认清,其是否被Ryuk加密过、网络上是否经常会出现恶意软件、其他数据是否也被窃取或是泄露。

此次攻击事件说明,该城市不仅被Ryuk勒索软件席卷,其数据也被这些人窥探了很长时间,至于其财务信息是否也被攻击者获取就更加不得而知了。

虽说这座城市远在美国路易斯安那州海港,但我们对其并不陌生(毕竟这么多年的鸡翅可不是白吃的,虽说这个冠名奥尔良表示也很无辜)。今年这里已经经历了第三次勒索软件攻击了:今年八月,三个学区遭到了勒索软件的攻击,当时路易斯安那州州长直接宣布该州进入紧急状态,这次攻击也是该州历史上第一次由网络攻击而非自然灾害造成的紧急状态;上个月的第二次攻击,该州政府的IT网络数据被加密,几周过去后,仍有部分州机构不能恢复数据、年底前都无望;而这一次是全市遭受勒索软件的洗礼。新奥尔良人民此时内心的OS是这样的:“羊毛不能光薅一只啊!”