据某些安全研究人员透露,RobbinHood勒索软正在利用一个存在缺陷的技嘉(GIGABYTE)驱动,往Windows机器中安装未被签名的恶意驱动程序,用于对抗反病毒和安全软件。

当攻击者需要对大面积网络进行勒索攻击时,往往需要一个能躲避安全软件查杀的勒索软件,尽可能地隐藏自己。

所以对于攻击者来说,隐藏恶意行为的方式之一就是在杀毒软件干掉勒索软件之前就将其杀死。

为了实现这个目标,RobbinHood勒索软件会将一个定制的针对杀毒软件的程序包对已感染的机器进行推送,为加密文件做好防御工作。

使用受信任的驱动程序去终止安全进程大多数Windows安全软件的进程通常都会受到保护,不受常规进程终止动作的影响,只能被内核驱动程序所中断。而内核驱动程序在Windows中往往代表最高的权限。

为了更好地保护Windows,Microsoft加入了一个驱动程序签名执行策略:除非已经由Microsoft联合签名,否则会阻止安装Windows内核驱动程序。

这样主要是防止外部攻击者和恶意软件安装他们的恶意驱动,防止在未经过微软审查的情况下,让某些驱动获得内核级别的特权。

在最新一份报告中,Sophos研究人员发现RobbinHood勒索软件安装了一个由微软联合签名的存在缺陷的技嘉驱动程序,并利用它来禁用微软的驱动程序签名强制执行策略。

一旦禁用成功,攻击者就可以安装一个定制的恶意内核驱动程序,用于终止反病毒和安全软件的进程。

根据Sophos的报告:“在此类攻击场景中,犯罪分子利用技嘉驱动程序作为开头,将第二个未签名的驱动程序植入到Windows中。然后第二个驱动程序会不遗余力地杀死任何安全产品的进程和文件,绕过篡改保护,使勒索软件能够在不受干扰的情况下进行攻击。”

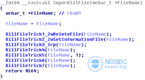

整体攻击流程攻击从一个名为Steel.exe的可执行文件开始,它会利用技嘉gdrv.sys驱动中的CORE-2018-0007内核漏洞。

当Steel.exe执行时,会提取出ROBNR.EXE到C:\Windows\Temp文件夹,这同时也会将两个驱动程序释放到该文件夹,其中包括存在漏洞的gdrv.sys驱动以及和勒索软件有关的名为rbnl.sys的驱动。

接着勒索软件会利用技嘉去禁用Windows的驱动安全策略。

一旦禁用成功,就开始安装恶意的rbnl.sys驱动,它可终止和删除安全软件。

Steel.exe程序将从PLIST.TXT读取需要终止的进程列表和应该删除的服务,然后逐一进行排查,进行终止或删除。

此外,Sophos告诉BleepingComputer,他们已经无法访问PLIST.TXT文件,不知道哪些进程和服务是目标。

当Steel.exe完成任务后,勒索软件就可以加密文件而不用担心被发现。

勒索软件攻击所带来高额回报诱使攻击者投入了大量资源来开发新的防御对抗方法,特别是针对Windows中的安全软件。

由于这些攻击都基于网络,所以请保证你的机器不处于危险的网络环境中。