近期,有安全研究人员统计发现,和财富500强公司有关的2100多万个登录凭证出现暗网各个不同的地方,其中很多经过哈希处理的密码都已被破解,以明文形式出现在暗网中。

研究人员是通过长期观察暗网中的交易市场、论坛、Pastebin、IRC频道、社交网络和短消息聊天来统计出这一数据的。

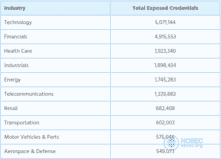

概况准确来说,研究人员在暗网上发现的属于财富500强公司的登录凭证数量为21040296。

其中大部分来自科技公司,紧随其后的是金融行业。而医疗、能源、电信、零售、工业、运输、航空和国防等实体行业也在名单上。

当然,有些数据可能已经过时。ImmuniWeb在近期发布的一份报告中称,在过去12个月里,他们发现16055871个凭证被盗。

而且研究人员还揭示了一个令人担忧的数据:“95%的凭证都包含未加密的、或可攻击者强行破解的密码。”

为了提高数据的准确性和可靠性,研究人员通过机器学习已清除了大部分假泄漏、重复和默认密码的情况。

流行密码尽管发现了多达2100万条登录凭证,但报告指出,通过排除相同项,发现只有490万个凭证是唯一的。这表明许多用户使用的是相同或类似的密码。

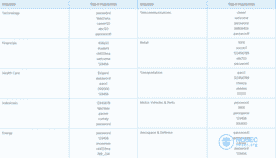

纵览收集起来的所有凭证,你可以发现世界上所有不安全的密码及其变体。而且这些不安全的密码几乎遍及所有行业(虽然这种情况在金融业可能有所改善,但它们的用户名往往过于简单)。

几乎在所有情况下,你都可以看到password的身影,它可能不是最流行的,但它和它的变体都出现在最常用密码的前五名中。

从中你也可以发现,很多企业都还没有学会如何保护自己的资产,即使是“使用强密码”这一简单的建议都很难坚持。

从下图我们可以看出,密码中很少出现特殊符号或大写字母,最多就是小写字母和数字的简单混合。

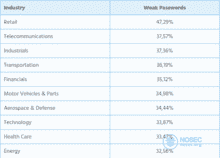

报告指出,平均强度最弱的登录凭证来自零售业,几乎一半密码的长度小于8个字符,任意密码字典都可进行破解。

不过其他行业的公司也“不甘落后”。根据ImmuniWeb的报告,在密码平均强度最弱的前10个行业中,弱密码占到三分之一或更多,攻击者可在几秒钟内就破解出来。

研究人员指出,其中不少密码的雷同情况可能是由于未改变默认密码而导致的(这些登录凭证通常是批量创造的),还有可能是因为批量重置密码。此外,某些子域泄露的凭证数量往往比主域更多。

ImmuniWeb的首席执行官和创始人Ilia Kolochenko表示,网络攻击者专注于利用最短、最不存在抵抗的方式来获得他们想要的东西。一旦他们掌握了关键帐户的用户名和密码,就可以轻松获得“奖品”。