课前提要

BitLocker加密是Windows的一种数据保护功能,主要用于解决由于计算机设备的物理丢失导致的数据失窃或恶意泄漏,能够同时支持FAT和NTFS两种格式,可以加密电脑的整个系统分区,也可以加密可移动的便携存储设备,如U盘和移动硬盘等。

BitLocker使用AES(高级加密标准/Advanced Encryption Standard)128位或256位的加密算法进行加密,其加密的安全可靠性得到了保证,通常情况下,只要密码有足够强度,这种加密就很难被破解。因此,当取证中遇到涉案的电脑、U盘等被Bitlocker加密的情况,破解加密获取涉案数据就变得尤为重要。

上课之前,先来公布上期的问题答案:阵列的块大小:32扇区;循环方向:右旋;同异步方式:同步;起始扇区:0扇区。

如有任何疑问,欢迎到文章下方留言。

一、解密思路

BitLocker加密的过程

(1)对一个磁盘进行BitLocker加密的方法很简单,打开资源管理器,在想要加密的磁盘分区上点击右键,选择“启用BitLocker”即可。(在“控制面板”-“系统和安全”-“BitLocker驱动器加密”里也可以启用和管理加密。)

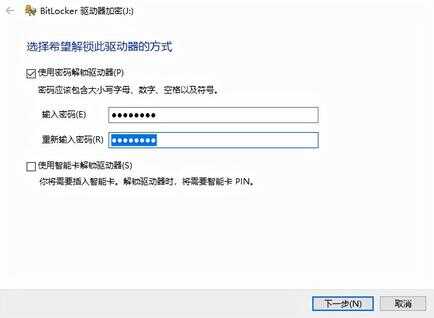

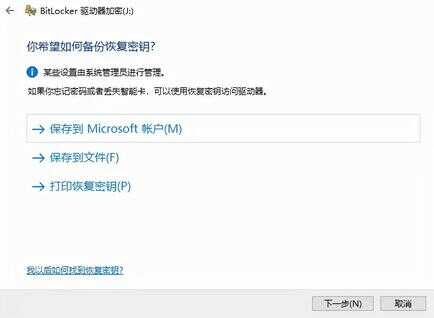

(2)点击“启用BitLocker”之后,在新弹出的窗口中设置加密驱动器密码,输入完成后点“下一步”,然后选择保存恢复密钥的位置。

(3)一般来说,恢复密钥存放在USB闪存驱动器或打印出来安全系数更高,因为这样操作的话,加密驱动器与恢复密钥分离保管,安全性更好。不过实际情况中,有些时候为了省事,会将恢复密钥保存在硬盘中,这也给了我们解密的可能性。

(4)然后BitLocker就开始对整个驱动器进行加密,BitLocker对于驱动器的加密解密耗时较长,用户需要等待相当长的时间。加密完成之后,可以看到原先的磁盘图标上多了一把锁,此时表示驱动器已经加密完成。

解密思路分析

思路1:通过密码查找解密

从所有涉案介质中获取与密码相关的数据,将这些数据整理成字典后,再通过相应的解密工具解密或暴力破解,因为此方法存在很大的不确定性,所以视情况选择。

思路2:通过恢复密钥解密

◆通过BitLocker加密的过程,我们可以知道在加密设置时会产生恢复密钥,通常大家会以“保存到文件”的方式存放恢复密钥(一般不会选择注册Microsoft账户,而打印又容易丢失,所以更多时候选择保存到文件),这种方式恢复密钥会以TXT文件的方式存放到存储介质中;

◆TXT文本数据在介质中存放时,底层是以明文的方式存放的,就算是TXT被删除,只要底层数据没有被覆盖,我们就可以通过底层关键字查找、正则匹配的方式找到恢复密钥进行解密。

思路3:其它

◆在一些案件中,通过特定的涉案介质如:加密的U盘或移动硬盘,可以在相关的电脑上启动自动解锁功能,我们只需将涉案介质接到相应的电脑上即可解锁加密介质;

◆从解密过Bitlocker加密的电脑内存镜像中提取BitLocker密钥,此方法不做描述,可自行查找相应资料;

◆如有其它方法,欢迎留言探讨。

二、 案例实操

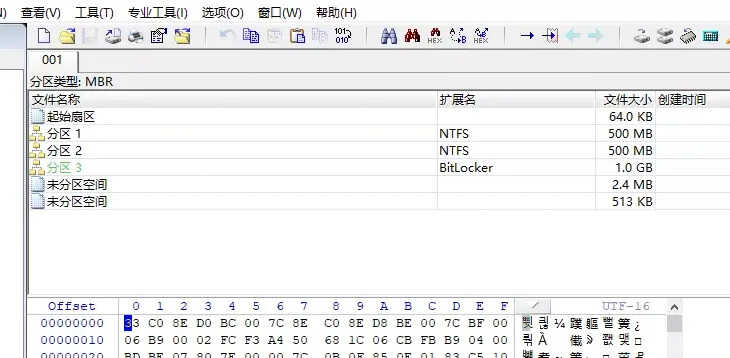

现有一涉案电脑分区被BitLocker加密,需要解密分区获取涉案数据,已经完成涉案电脑硬盘镜像。

检材:001.DD

操作软件:winhex、DRS6800数据恢复系统

解密思路:通过恢复密钥解密

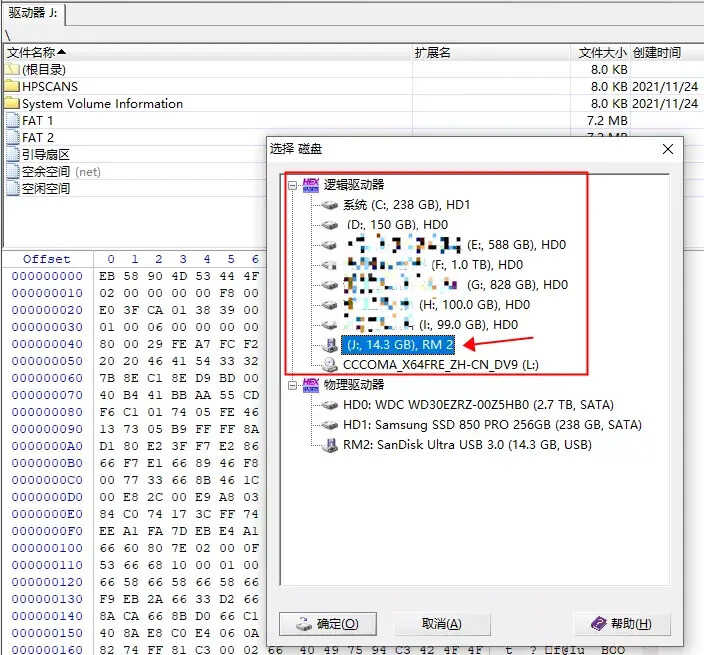

1、获取镜像文件,将其加载到winhex进行全盘检索关键词“恢复密钥”(也可以检索密钥文本中的其他关键词或对密钥的规则进行正则匹配检索),步骤如下:

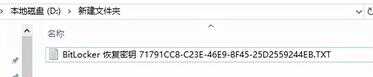

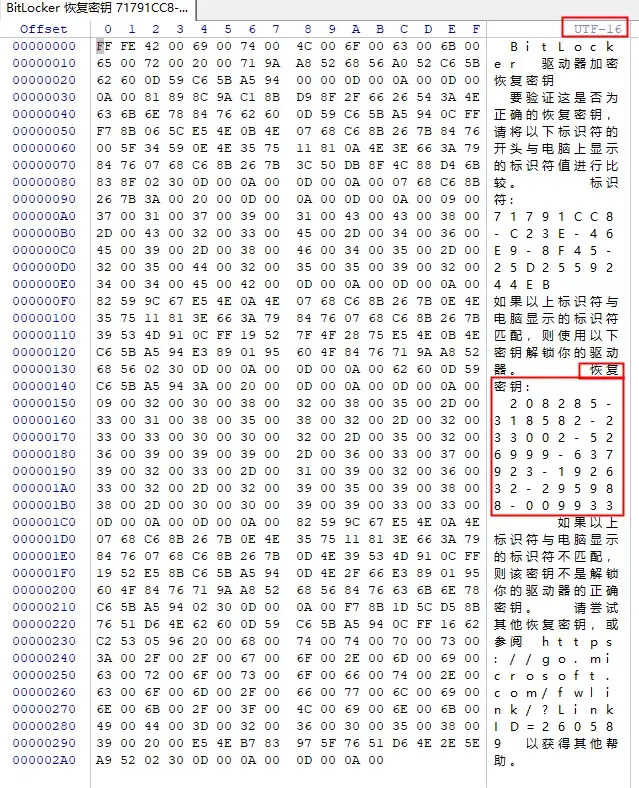

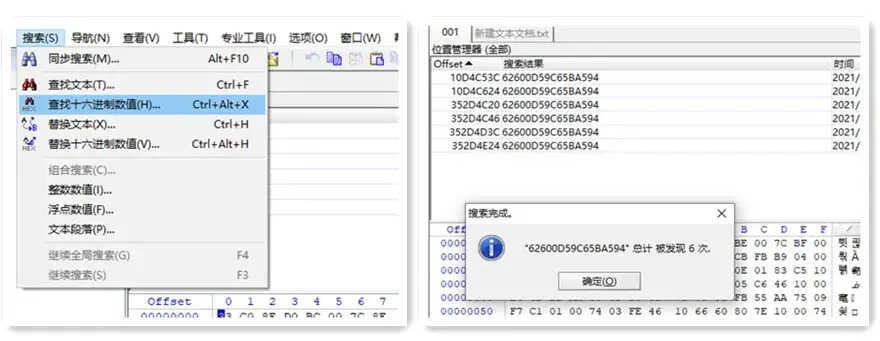

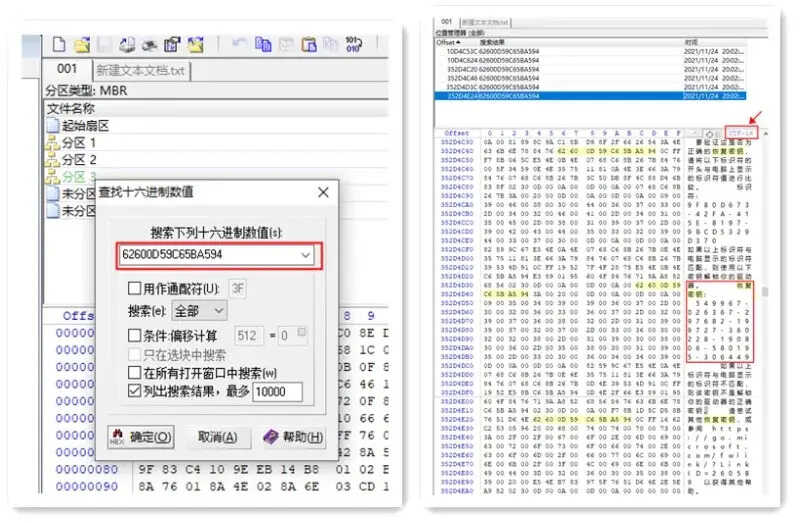

步骤一:为了提高搜索精准度,将采取十六进制搜索,把“恢复密钥”写入到新的TXT中,并将其另存为UTF-16 LE编码格式的TXT文本,也可以通过与涉案电脑对应的操作系统版本生成一个恢复密钥的TXT文件(通常保存的密钥TXT文件会以UTF-16 LE编码格式存放);

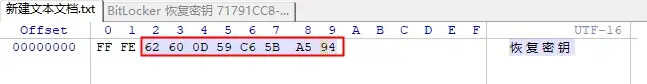

步骤二:将保存有“恢复密钥”的txt文本通过winhex打开,并复制“恢复密钥”对应的十六机制数;

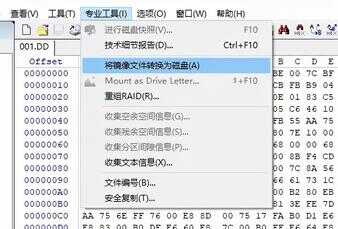

步骤三:通过winhex打开001.DD,并将镜像转换为磁盘;

步骤四: 通过已经复制的“恢复密钥”对应的十六机制数,对打开的001.DD镜像文件进行全盘检索,找到与恢复密钥相关的记录,进行下一步恢复密钥解密验证。

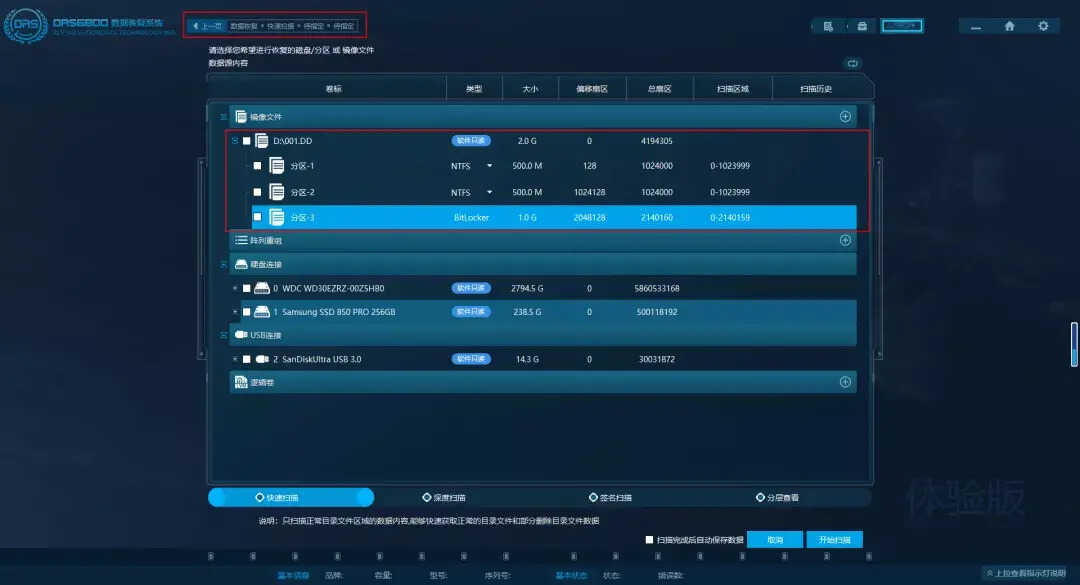

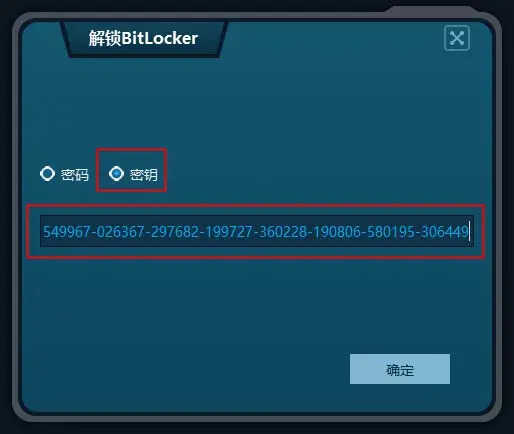

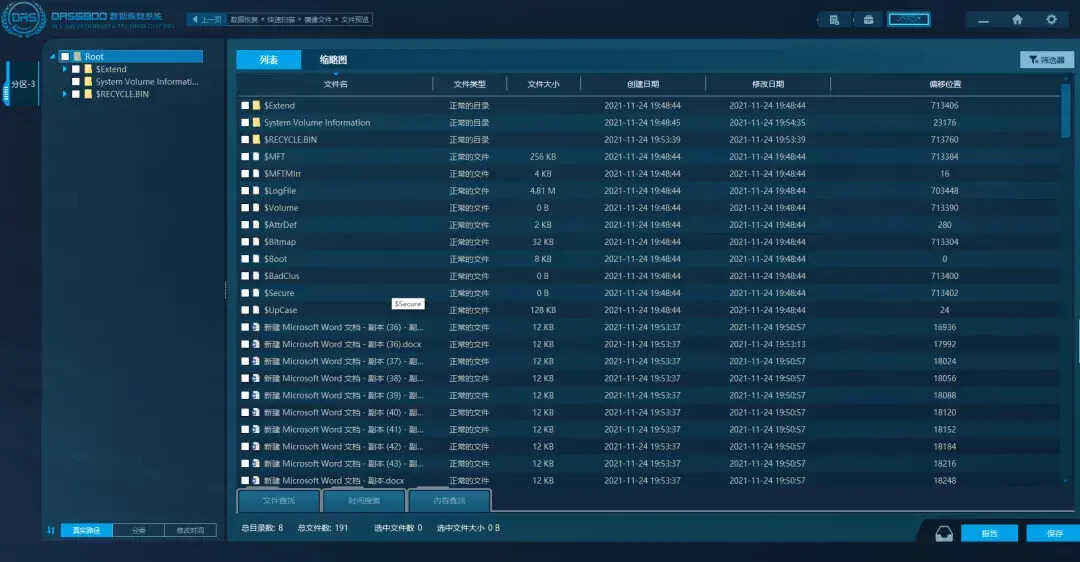

2、将前面步骤找到的恢复密钥进行解密验证,进入DRS6800数据恢复系统数据恢复模块,加载001.DD镜像,对镜像中加密分区右键,选择解锁Bitlocker,输入恢复密钥解密后,选择快速扫描即可获取加密分区数据。

三、 总结

①恢复密钥文件可能会在相关的涉案介质存放,可结合USB插拔记录等痕迹快速找到相关的介质;

②Bitlocker因操作系统的版本不同可能存在兼容性问题,如果通过Windows系统自带的Bitlocker解密时,需注意选择与涉案介质相同的操作系统版本;

③对于已经处于解密状态下的分区或USB介质,需要在解密状态下尽快完成证据固定,可以通过winhex直接打开解密分区的方式固定分区镜像。要注意的是,如果通过打开磁盘再打开分区的方式固定,分区依然会是加密状态;

④对于已经处于解密状态下的分区或USB介质,为了防止突发情况造成介质又处于加密状态,可以在解密状态下右键管理BitLocker操作备份恢复密钥文件。

四、 案例练习

请按恢复密钥的方式解密镜像中的加密分区,并给出加密分区中去重后的word文档数量。