1. LANSWITCH配置注意事项

序号

注意项目

记录

1

登录交换机时请注意在超级终端串口配置属性流控选择“无”

2

启动时按”ctrl+B”可以进入到boot menu模式

3

当交换机提示”Please Press ENTER”,敲完回车后请等待一下,设备需要一定的时间才能进入到命令行界面(具体的时间视产品而定)

4

请在用户视图(如<Quidway>)输入”system-view”(输入”sys”即可)进入系统视图(如[Quidway])

5

对使用的端口、vlan、interface vlan进行详细的描述

6

如果配置了telnet用户,一定要设置权限或配置super密码

7

除了S5516使用SFP模块,S8016和S6500系列使用模块,其它产品使用模块不可以带电插拔

8

某产品使用其它产品模块前请确认该模块是否可以混用

9

配置acl时请注意掩码配置是否准确

10

二层交换机配置管理IP后,请确保管理vlan包含了管理报文到达的端口

11

配置完毕后请在用户视图下(如<Quidway>)采用save命令保存配置

12

请确保在设备保存配置的时候不掉电,否则可能会导致配置丢失

13

如果要清除所有配置,请在用户视图下(如<Quidway>)采用reset saved-configuration,并重启交换机

2. LANSWITCH日常维护典型配置

在这里您可以看到一些访问、操作、维护和配置交换机所涉及的最基本的配置。

2.1 日常维护基本操作

1 基本操作

1.1 常用命令新旧对照列表

常用命令新旧对照表

旧

新

旧

新

show

display

access-list

acl

no

undo

acl

eacl

exit

quit

write

save

show version

disp version

erase

reset

show run

disp current-configuration

show tech-support

disp diagnostic-information

show start

disp saved-configuration

router ospf

ospf

router bgp

bgp

router rip

rip

hostname

sysname

user

local-user

0

simple

7

cipher

mode

link-type

multi

hybrid

注意:

1. disp是display的缩写,在没有歧义时LANSWITCH会自动识别不完整词

2. disp cur显示LANSWITCH当前生效的配置参数

3. disp和ping命令在任何视图下都可执行,不必切换到系统视图

4. 删除某条命令,一般的命令是undo xxx,另一种情况是用其他的参数代替现在的参数,如有时虽然xxx abc无法使用undo删除,但是可以修改为xxx def

2.2 交换机远程TELNET登录

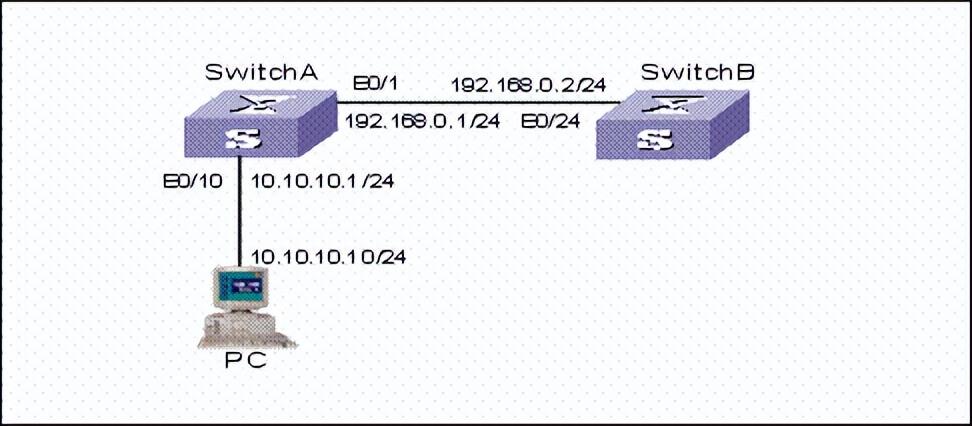

1 功能需求及组网说明

telnet配置

『配置环境参数』

PC机固定IP地址10.10.10.10/24

SwitchA为三层交换机,vlan100地址10.10.10.1/24

SwitchA与SwitchB互连vlan10接口地址192.168.0.1/24

SwitchB与SwitchA互连接口vlan100接口地址192.168.0.2/24

交换机SwitchA通过以太网口ethernet 0/1和SwitchB的ethernet0/24实现互连。

『组网需求』

1. SwitchA只能允许10.10.10.0/24网段的地址的PC telnet访问

2. SwitchA只能禁止10.10.10.0/24网段的地址的PC telnet访问

3. SwitchB允许其它任意网段的地址telnet访问

2 数据配置步骤

『PC管理交换机的流程』

1. 如果一台PC想远程TELNET到一台设备上,首先要保证能够二者之间正常通信。SwitchA为三层交换机,可以有多个三层虚接口,它的管理vlan可以是任意一个具有三层接口并配置了IP地址的vlan

2. SwitchB为二层交换机,只有一个二层虚接口,它的管理vlan即是对应三层虚接口并配置了IP地址的vlan

3. Telnet用户登录时,缺省需要进行口令认证,如果没有配置口令而通过Telnet登录,则系统会提示“password required, but none set.”。

【SwitchA相关配置】

PC在vlan100内,交换机上对应的端口为E0/10-E0/20

1. 创建(进入)vlan100

[SwitchA]vlan 100

2. 将E0/10-E0/20加入到vlan10里

[SwitchA-vlan100] port Ethernet 0/10 to Ethernet 0/20

3. 创建vlan100的虚接口

[SwitchA]interface Vlan-interface 100

4. 给vlan100的虚接口配置IP地址

[SwitchA-Vlan-interface100]ip address 10.10.10.1 255.255.255.0

5. 创建(进入)vlan10

[SwitchA]vlan 10

6. 将连接SwitchB的E0/1加入vlan10

[SwitchA-vlan10] port Ethernet 0/1

7. 创建(进入)vlan10的虚接口

[SwitchA]interface Vlan-interface 10

8. 给vlan10的虚接口配置IP地址

[SwitchA-Vlan-interface10]ip address 192.168.0.1 255.255.255.0

【SwitchB相关配置】

1. 创建(进入)vlan100

[SwitchA]vlan 100

2. 将E0/24加入到vlan100里

[SwitchA-vlan100] port Ethernet 0/24

3. 创建(进入)vlan100的虚接口

[SwitchB]interface Vlan-interface 100

4. 给vlan100的虚接口配置IP地址

[SwitchB-Vlan-interface100]ip address 192.168.0.2 255.255.255.0

5. 一般二层交换机允许其它任意网段访问需要加入一条缺省路由

[SwitchB]ip route-static 0.0.0.0 0.0.0.0 192.168.0.1

【TELNET不验证配置】

[SwitchA-ui-vty0-4]authentication-mode none

【TELNET密码验证配置】

1. 进入用户界面视图

[SwitchA]user-interface vty 0 4

2. 设置认证方式为密码验证方式

[SwitchA-ui-vty0-4]authentication-mode password

3. 设置明文密码

[SwitchA-ui-vty0-4]set authentication password simple Huawei

4. 缺省情况下,从VTY用户界面登录后可以访问的命令级别为0级。需要将用户的权限设置为3,这用户可以进入系统视图进行操作,否则只有0级用户的权限

[SwitchA-ui-vty0-4]user privilege level 3

【TELNET本地用户名和密码验证配置】

1. 进入用户界面视图

[SwitchA]user-interface vty 0 4

2. 使用authentication-mode scheme命令,表示需要进行本地或远端用户名和口令认证。

[SwitchA-ui-vty0-4]authentication-mode scheme

3. 设置本地用户名和密码

[SwitchA]local-user Huawei

[SwitchA-user-huawei]service-type telnet level 3

[SwitchA-user-huawei]password simple Huawei

4. 如果不改变TELNET登录用户的权限,用户登录以后是无法直接进入其它视图的,可以设置super password,来控制用户是否有权限进入其它视图

[SwitchA]local-user Huawei

[SwitchA-user-huawei]service-type telnet

[SwitchA-user-huawei]password simple Huawei

[SwitchA]super password level 3 simple huawei

【TELNET RADIUS验证配置】

以使用huawei开发的cams作为RADIUS服务器为例

1. 设置TELNET登录方式为scheme

[SwitchA-ui-vty0-4]authentication-mode scheme

2. 配置RADIUS认证方案

[SwitchA]radius scheme cams

3. 配置RADIUS认证服务器地址10.110.51.31

[SwitchA-radius-cams]primary authentication 10.110.51.31 1812

4. 配置RADIUS计费服务器地址10.110.51.31

[SwitchA-radius-cams]primary accounting 10.110.51.31 1813

5. 配置交换机与认证服务器的验证口令

[SwitchA-radius-cams]key authentication expert

6. 配置交换机与计费服务器的验证口令

[SwitchA-radius-cams]key accounting expert

7. 配置服务器类似为huawei,即使用CAMS

[SwitchA-radius-cams]server-type Huawei

8. 送往RADIUS的报文不带域名

[SwitchA-radius-cams]user-name-format without-domain

9. 创建(进入)一个域

[SwitchA]domain Huawei

10. 在域huawei中引用名为“cams”的认证方案

[SwitchA-isp-huawei]radius-scheme cams

11. 将huawei域设置为缺省域

[SwitchA]domain default enable huawei

【TELNET访问控制配置】

1. 设置只允许符合ACL1的IP地址登录交换机

[SwitchA-ui-vty0-4]acl 1 inbound

2. 设置规则只允许某网段登录

[SwitchA]acl number 1

[SwitchA-acl-basic-1]

[SwitchA-acl-basic-1]rule permit source 10.10.10.0 0.0.0.255

3. 设置规则只禁止某网段登录

[SwitchA]acl number 1

[SwitchA-acl-basic-1]

[SwitchA-acl-basic-1]rule deny source 10.10.10.0 0.0.0.255

3 测试验证

1. PC属于vlan10可以telnet到SwitchA和SwitchB上,

2. PC属于其它vlan不能telnet到SwitchA,能够telnet到SwitchB上

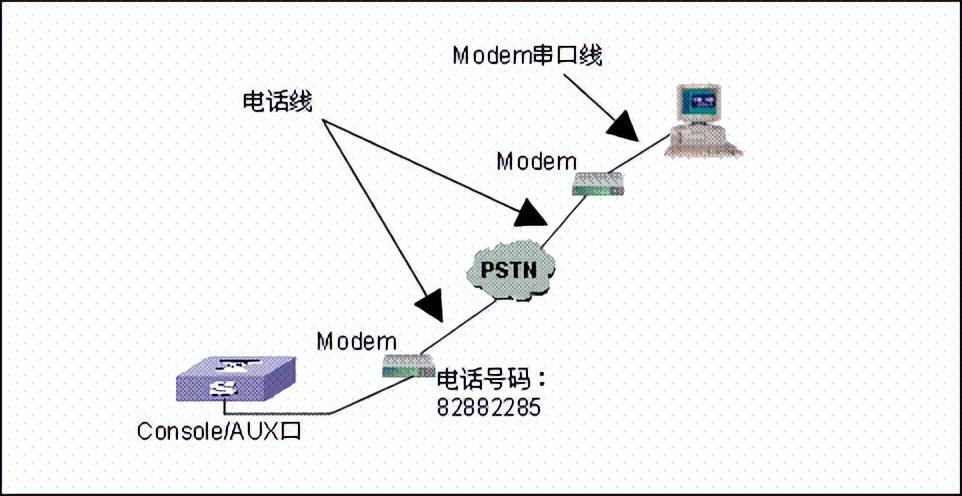

2.3 交换机远程AUX口登录

1 功能需求及组网说明

通过AUX口远程登录交换机

『配置环境参数』

1. 交换机通过电话号码82882285连接到PSTN

2. PC通过电话号码82882275连接到PSTN

3. 目前的命令行配置的交换机console口和aux口是合二为一的

4. 连接交换机和modem要采用专用的aux线缆

5. modem要设置成自动应答方式

『组网需求』

1. PC远程拨号,通过交换机AUX口(即console口)登录到交换机进行配置

2 数据配置步骤

『PC拨入交换机流程』

将交换机AUX口配置成MODEM属性,因为交换机console和AUX口合二为一,需要注意配置MODEM属性以后,在本地使用串口线将无法对交换机进行操作。在远端PC超级终端上输入命令及电话号码登录交换机。

【AUX口远程拨号配置】

1. 进入用户界面视图

[Quidway] user-interface aux 0

2. 将AUX口配置MODEM拨号属性

[Quidway-ui-aux0]modem

3 测试验证

1. 物理连接后在PC上启用超级终端, PC上的com端口选择和modemA相连的com口

2. 在超级终端屏幕上键入命令 atdt 82882285(与交换机modemB的电话号码)

3. 回车,出现交换机提示符例如<Quidway>

4. 可以在超级终端上进行操作

2.4 交换机debug开关

交换机debug信息开关

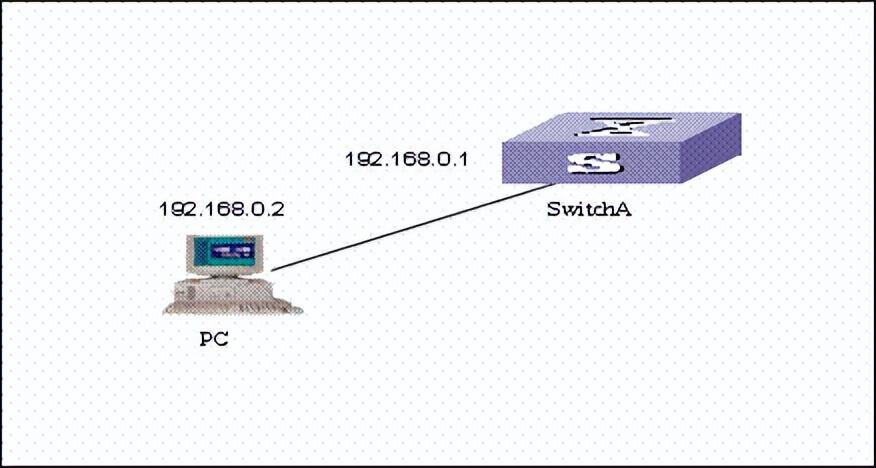

1 功能需求及组网说明

交换机debug信息开关

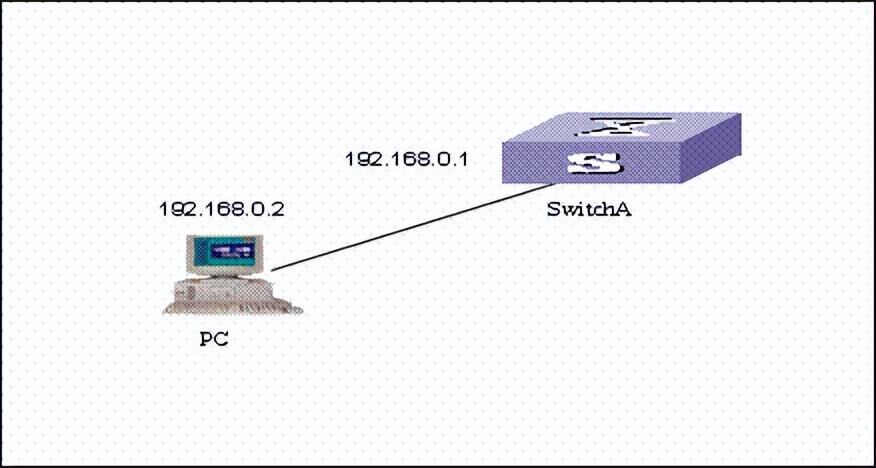

『配置环境参数』

1. PC连接在SwitchA的端口E0/1,IP地址192.168.0.2/24

2. SwitchA管理vlan10,IP地址192.168.0.1/24

『组网需求』

1. 在超级终端上可以打出debug信息

2. 在远程telnet终端上可以看到debug信息

2 数据配置步骤

『debug信息使用流程』

在实际使用中,debug信息主要用来进行数据调测或者故障定位。如果交换机在运行中并且有很重要的业务,请慎重使用这些命令,因为这些命令一旦开启将会占用很多系统资源,在调测完毕一定要关闭debug信息,恢复其它参数到初始状态,以便于其他人员后期维护。

【vlan相关配置】

1. 创建(进入)vlan10

[SwitchA]vlan 10

2. 将E0/1加入到vlan10

[SwitchA-vlan10]port Ethernet 0/1

3. 创建(进入)vlan10的虚接口

[SwitchA]interface Vlan-interface 10

4. 给vlan10的虚接口配置IP地址

[SwitchA-Vlan-interface10]ip address 192.168.0.1 255.255.255.0

【TELNET密码验证配置】

1. 进入用户界面视图

[SwitchA]user-interface vty 0 4

2. 设置认证方式为密码验证方式

[SwitchA-ui-vty0-4]authentication-mode password

3. 设置明文密码

[SwitchA-ui-vty0-4]set authentication password simple Huawei

4. 缺省情况下,从VTY用户界面登录后可以访问的命令级别为0级。需要将用户的权限设置为3,这用户可以进入系统视图进行操作,否则只有0级用户的权限

[SwitchA-ui-vty0-4]user privilege level 3

【交换机所能够查看到的debug信息】

为方便我们日常维护和故障定位,交换机提供了丰富而详细的调试信息功能。在用户视图下面打开调试开关,选择所需要进行调试的模块参数。

<SwitchA>debugging ?

all All debugging functions

arp ARP module

bgp BGP module

cluster Cluster module

device Device manage

dhcp-relay DHCP relay module

dot1x Specify 802.1x configuration information

ethernet Ethernet module

fib FIB module

ftp-server FTP server information

garp GARP module

gmrp GMRP module

gvrp GVRP module

habp HABP module

hgmpserver HGMP server module

igmp IGMP module

ip IP module

local-server Local authentication server information

mac-address MAC address table information

modem Modem module

multicast Multicast module

ndp NDP module

ni NI module: NI Debuging information

ntdp NTDP module

ntp-service NTP module

ospf OSPF module

pim PIM module

radius Radius module

rip RIP module

rmon RMON debugging switch

snmp-agent SNMP module

stp STP infomation

tcp TCP module

telnet TELNET module

udp UDP module

vfs Filesystem module

vrrp VRRP module

vtp VTP module

vty VTY module

【向本地超级终端输出debug信息】

1. 例如打开ip报文的调试开关

<SwitchA>debugging ip packet

2. 在用户视图模式下打开屏幕输出开关。

<SwitchA>terminal monitor

% Current terminal monitor is on

3. 在用户视图模式下打开调试输出开关。

<SwitchA>terminal debugging

% Current terminal debugging is on

【向远程telnet终端输出debug信息】

1. 例如打开IP报文的调试开关,需要注意的是终端telnet交换机使用的也是IP报文,所以这部分信息也会打到telnet终端上

<SwitchA>debugging ip packet

2. 在用户视图模式下打开屏幕输出开关。

<SwitchA>terminal monitor

% Current terminal monitor is on

3. 在用户视图模式下打开调试输出开关。

<SwitchA>terminal debugging

% Current terminal debugging is on

4. 缺省情况下debug信息只向console口终端输成信息,允许信息向telnet终端输出

[SwitchA]info-center monitor channel 0

【如何关闭debug信息】

1. 关闭相应报文或者全部debug信息

<SwitchA>undo debugging ip packet

<SwitchA>undo debugging all

Debugging for all modules has been switched off

2. 关闭调试输出开关

<SwitchA>undo terminal debugging

% Current terminal debugging is off

3. 关闭屏幕输出开关

<SwitchA>undo terminal monitor

% Current terminal monitor is off

4. 如果是关闭telnet终端输出信息,还要恢复原来设置

[SwitchA]undo info-center monitor channel

3 测试验证

1. 可以在PC的超级终端或者telnet终端上看到debug信息

2. 能够正确关闭debug信息

2.5 交换机SNMP配置

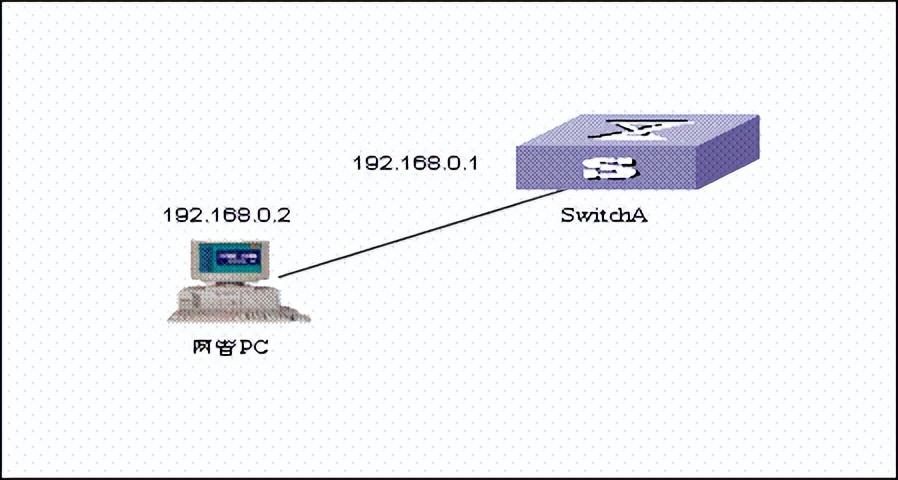

1 功能需求及组网说明

snmp配置

『配置环境参数』

1. PC连接在SwitchA的端口E0/1,IP地址192.168.0.2/24

2. SwitchA管理vlan10,IP地址192.168.0.1/24

『组网需求』

PC作为SNMP网管对交换机进行管理

2 数据配置步骤

『SNMP管理流程』

SNMP分为NMS和Agent两部分,NMS(Network Management Station),是运行客户端程序的工作站,目前常用的网管平台有Sun NetManager和IBM NetView;Agent是运行在网络设备上的服务器端软件。NMS可以向Agent发出GetRequest、GetNextRequest和SetRequest报文,Agent接收到NMS的请求报文后,根据报文类型进行Read或 Write操作,生成Response报文,并将报文返回给NMS。Agent在设备发现重新启动等异常情况时,也会主动向NMS发送Trap报文,向NMS汇报所发生的事件。

【vlan相关配置】

交换机能够使用SNMP管理,首先要具体管理vlan及IP地址

1. 创建(进入)vlan10

[SwitchA]vlan 10

2. 将E0/1加入到vlan10

[SwitchA-vlan10]port Ethernet 0/1

3. 创建(进入)vlan10的虚接口

[SwitchA]interface Vlan-interface 10

4. 给vlan10的虚接口配置IP地址

[SwitchA-Vlan-interface10]ip address 192.168.0.1 255.255.255.0

【SNMP配置】

一般情况下只需设置团体名和访问权限设备即可被管理,其他为可选配置

1. 设置团体名和访问权限

[SwitchA]snmp-agent community read public

[SwitchA]snmp-agent community write private

2. 设置管理员标识、联系方法以及物理位置

[SwitchA]snmp-agent sys-info contact Mr.Wang-Tel:3306

[SwitchA]snmp-agent sys-info location telephone-closet,3rd-floor

3. 允许交换机发送Trap信息

[SwitchA]snmp-agent trap enable

4. 允许向网管工作站192.168.0.2发送Trap报文,使用的团体名为public

[SwitchA] snmp-agent target-host trap address udp-domain 192.168.0.2 udp-port 5000 params securityname public

3 测试验证

1. PC能够PING通交换机管理地址

2. 网管PC能够对交换机进行管理

2.6 交换机WEB网管配置

1 功能需求及组网说明

WEB网管配置

『配置环境参数』

1. PC连接在SwitchA的端口E0/1,IP地址192.168.0.2/24

2. SwitchA管理vlan10,IP地址192.168.0.1/24

『组网需求』

PC通过IE对交换机进行WEB管理

2 数据配置步骤

【vlan相关配置】

1. 创建(进入)vlan10

[SwitchA]vlan 10

2. 将E0/1加入到vlan10

[SwitchA-vlan10]port Ethernet 0/1

3. 创建(进入)vlan10的虚接口

[SwitchA]interface Vlan-interface 10

4. 给vlan10的虚接口配置IP地址

[SwitchA-Vlan-interface10]ip address 192.168.0.1 255.255.255.0

【WEB管理配置】

1. 启动Snmp Agent的V3版本

[SwitchA]snmp-agent sys-info version v3

2. 创建一个范围为internet的Snmp视图

[SwitchA]snmp-agent mib-view included wnmview internet

3. 创建一个需要进行认证的Snmp V3的组wnmgroup,读写和接受Trap的视图都使用wnmview

[SwitchA]snmp-agent group v3 wnmgroup authentication read-view wnmview write-view wnmview notify-view wnmview

4. 创建一个Snmp V3的用户,用户名是wnm,认证密码是123456,采用MD5方式认证,不进行加密

[SwitchA]snmp-agent usm-user v3 wnm wnmgroup authentication-mode md5 123456

5. 设置Trap主机地址为192.168.0.2,接收Trap的用户名为wnm,采用TrapV2c格式送Trap

[SwitchA]snmp-agent target-host trap address udp-domain 192.168.0.2 params securityname wnm v2c

6. 激活标准Trap

[SwitchA]snmp-agent trap enable standard

【补充说明】

1. 交换机如果需要支持WEB网管功能,在FLASH里需要加载8个相关文件,如果文件不存在,请联系售后技术支持。

2. 目前5516、6500和8016均不支持WEB网管功能。

3 测试验证

1. 如果交换机和PC机的IP地址不在同一个网段,或者需要在PC机上收到Trap,则需要根据Web网管主页上的提示开发Java权限,对于每个交换机,在PC机上都需要开发权限;

2. PC机上需要安装JRE1.3以上的版本。JRE( Java Runtime Environment,Java运行环境 )可以在Sun公司的网站上免费下载。

3. 完成上述配置以后,在PC机打开浏览器,在地址栏输入交换机的IP地址,将在显示的页面中点击“图形管理界面”,就进入图形界面的Web网管。首先会弹出对话框,如果使用的是上面描述的配置,则用户名输入wnm,认证方式选择MD5,加密方式选择空,认证密码输入123456,点击确定。后面就可以根据菜单和对话框的提示通过Web网管对交换机进行查询和配置了。

3. LANSWITCH基础应用典型配置

在这里您可以看到交换机最基本的配置vlan、IP地址和端口配置等。

3.1 交换机vlan介绍

VLAN(Virtual Local Area Network),是一种通过将局域网内的设备逻辑地而不是物理地划分成一个个网段从而实现虚拟工作组的技术。IEEE于1999年颁布了用以标准化VLAN实现方案的IEEE 802.1Q协议标准草案。

VLAN技术允许网络管理者将一个物理的LAN逻辑地划分成不同的广播域(或称虚拟LAN,即VLAN),每一个VLAN都包含一组有着相同需求的计算机,由于VLAN是逻辑地而不是物理地划分,所以同一个VLAN内的各个计算机无须被放置在同一个物理空间里,即这些计算机不一定属于同一个物理LAN网段。

VLAN的优势在于VLAN内部的广播和单播流量不会被转发到其它VLAN中,从而有助于控制网络流量、减少设备投资、简化网络管理、提高网络安全性。

3.2 以太网端口链路类型介绍

以太网端口有三种链路类型:Access、Hybrid和Trunk。Access类型的端口只能属于1个VLAN,一般用于连接计算机的端口;Trunk类型的端口可以属于多个VLAN,可以接收和发送多个VLAN的报文,一般用于交换机之间连接的端口;Hybrid类型的端口可以属于多个VLAN,可以接收和发送多个VLAN的报文,可以用于交换机之间连接,也可以用于连接用户的计算机。Hybrid端口和Trunk端口的不同之处在于Hybrid端口可以允许多个VLAN的报文发送时不打标签,而Trunk端口只允许缺省VLAN的报文发送时不打标签。

这里的trunk并不是端口干路的概念,即端口汇聚或者链路聚合,而是允许vlan透传的一个概念。如果想使用端口汇聚请参见相关《端口汇聚》章节。

需要注意的是:

l 在一台以太网交换机上,Trunk端口和Hybrid端口不能同时被设置。

l 如果某端口被指定为镜像端口,则不能再被设置为Trunk端口,反之亦然。

缺省情况下,端口为Access端口。

Access端口只属于1个VLAN,所以它的缺省VLAN就是它所在的VLAN,不用设置;Hybrid端口和Trunk端口属于多个VLAN,所以需要设置缺省VLAN ID。如果设置了端口的缺省VLAN ID,当端口接收到不带VLAN Tag的报文后,则将报文转发到属于缺省VLAN的端口;当端口发送带有VLAN Tag的报文时,如果该报文的VLAN ID与端口缺省的VLAN ID相同,则系统将去掉报文的VLAN Tag,然后再发送该报文。

需要注意的是:

l Trunk端口不能和isolate-user-vlan同时配置;Hybrid端口可以和isolate-user-vlan同时配置。但如果缺省VLAN是在isolate-user-vlan中建立了映射的VLAN,则不允许修改缺省VLAN ID,只有在解除映射后才能进行修改。

l 本Hybrid端口或Trunk端口的缺省VLAN ID和相连的对端交换机的Hybrid端口或Trunk端口的缺省VLAN ID必须一致,否则报文将不能正确传输。

缺省情况下,Hybrid端口和Trunk端口的缺省VLAN为VLAN 1,Access端口的缺省VLAN是本身所属于的VLAN。

3.3 交换机vlan配置

1 功能需求及组网说明

VLAN 配置

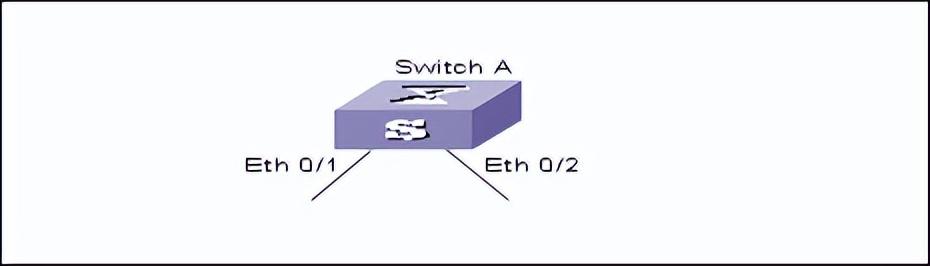

『配置环境参数』

SwitchA端口E0/1属于VLAN2,E0/2属于VLAN3

『组网需求』

把交换机端口E0/1加入到VLAN2 ,E0/2加入到VLAN3

2 数据配置步骤

『VLAN配置流程』

1. 缺省情况下所有端口都属于VLAN 1,并且端口是access端口,一个access端口只能属于一个vlan;

2. 如果端口是access端口,则把端口加入到另外一个vlan的同时,系统自动把该端口从原来的vlan中删除掉;

3. 除了VLAN1,如果VLAN XX不存在,在系统视图下键入VLAN XX,则创建VLAN XX并进入VLAN视图;如果VLAN XX已经存在,则进入VLAN视图。

【SwitchA相关配置】

方法一:

1. 创建(进入)vlan2

[SwitchA]vlan 2

2. 将端口E0/1加入到vlan2

[SwitchA-vlan2]port ethernet 0/1

3. 创建(进入)vlan3

[SwitchA-vlan2]vlan 3

4. 将端口E0/2加入到vlan3

[SwitchA-vlan3]port ethernet 0/2

方法二:

1. 创建(进入)vlan2

[SwitchA]vlan 2

2. 进入端口E0/1视图

[SwitchA]interface ethernet 0/1

3. 指定端口E0/1属于vlan2

[SwitchA-Ethernet1]port access vlan 2

4. 创建(进入)vlan3

[SwitchA]vlan 3

5. 进入端口E0/2视图

[SwitchA]interface ethernet 0/2

6. 指定端口E0/2属于vlan3

[SwitchA-Ethernet2]port access vlan 3

3 测试验证

1. 使用命令disp cur可以看到端口E0/1属于vlan2,E0/2属于vlan3;

2. 使用display interface Ethernet 0/1可以看到端口为access端口,PVID为2;

3. 使用display interface Ethernet 0/2可以看到端口为access端口,PVID为3。

3.4 交换机端口trunk属性配置

交换机trunk属性使用介绍

Trunk属性是在交换机使用过程中经常用到的一种以太网端口链路类型,这里简单介绍一下经常用到的几种情况:

l 如在一个公司内部,相同的部门之间实现二层互通,不同的部门之间隔离,而这些部门是分散到不同的交换机上,这个时候就可以在各台交换机上将属于一个部门的端口划分到相同的vlan里,交换机之间互连的端口使用trunk属性,这样就可以实现vlan的交换机间互通;

l 在一个组网中,用户接入使用二层交换机,如果要实现这个二层交换机上的vlan之间三层互通,一般需要将这些vlan透传到一个三层设备,可以是三层交换机或者路由器,由这些三层设备实现用户三层的互通,这时就需要在二层交换机与三层设备互连的端口设置成trunk属性;

l 在一个组网中,需要对用户实现详细的认证和计费策略,如到BAS设备认证后,然后再获取IP地址,才能访问其它一些资源。这个时候也需要在接入设备的出口设置成trunk属性。

3.4.1 端口的trunk属性之交换机间vlan互通

端口的trunk属性配置(一)

1 功能需求及组网说明

端口的trunk配置

『配置环境参数』

1. SwitchA 端口E0/1属于vlan10,E0/2属于vlan20,E0/3与SwitchB端口E0/3互连

2. SwitchB 端口E0/1属于vlan10,E0/2属于vlan20,E0/3与SwitchA端口E0/3互连

『组网需求』

1. 要求SwitchA的vlan10的PC与SwitchB的vlan10的PC互通

2. 要求SwitchA的vlan20的PC与SwitchB的vlan20的PC互通

2 数据配置步骤

『vlan透传转发流程』

报文在进入交换机端口时如果没有802.1Q标记将被打上端口的PVID(即defauld vlan ID),之后该数据包就只能在这个vlan域内进行转发,不同的vlan在二层之间是隔离开的,不能实现互相访问。

【SwitchA相关配置】

1. 创建(进入)vlan10

[SwitchA] vlan 10

2. 将E0/1加入到vlan10

[SwitchA-vlan10]port Ethernet 0/1

3. 创建(进入)vlan20

[SwitchA]vlan 20

4. 将E0/2加入到vlan20

[SwitchA-vlan20]port Ethernet 0/2

5. 实际当中一般将上行端口设置成trunk属性,允许vlan透传

[SwitchA-Ethernet0/3]port link-type trunk

6. 允许所有的vlan从E0/3端口透传通过,也可以指定具体的vlan值

[SwitchA-Ethernet0/3]port trunk permit vlan all

【SwitchB相关配置】

1. 创建(进入)vlan10

[SwitchB] vlan 10

2. 将E0/1加入到vlan10

[SwitchB-vlan10]port Ethernet 0/1

3. 创建(进入)vlan20

[SwitchB]vlan 20

4. 将E0/2加入到vlan20

[SwitchB-vlan20]port Ethernet 0/2

5. 实际当中一般将上行端口设置成trunk属性,允许vlan透传

[SwitchB-Ethernet0/3]port link-type trunk

6. 允许所有的vlan从E0/3端口透传通过,也可以指定具体的vlan值

[SwitchB-Ethernet0/3]port trunk permit vlan all

【补充说明】

1. 如果一个端口是trunk端口,则该端口可以属于多个vlan;

2. 缺省情况下trunk端口的PVID为1,可以在端口模式下通过命令port trunk pvid vlan vlanid 来修改端口的PVID;

3. 如果从trunk转发出去的数据报文的vlan id和端口的PVID一致,则该报文的VLAN信息会被剥去,这点在配置trunk端口时需要注意。

4. 一台交换机上如果已经设置了某个端口为hybrid端口,则不可以再把另外的端口设置为trunk端口。

5. 一般情况下最好指定端口允许通过哪些具体的VLAN,不要设置允许所有的VLAN通过。

3 测试验证

1. SwitchA vlan10内的PC可以与SwitchB vlan10内的PC互通

2. SwitchA vlan20内的PC可以与SwitchB vlan20内的PC互通

3. SwitchA vlan10内的PC不能与SwitchB vlan20内的PC互通

4. SwitchA vlan20内的PC不能与SwitchB vlan10内的PC互通

3.4.2 端口的trunk属性之配合路由器子接口

交换机端口trunk属性配置(二)

1 功能需求及组网说明

端口的trunk配置

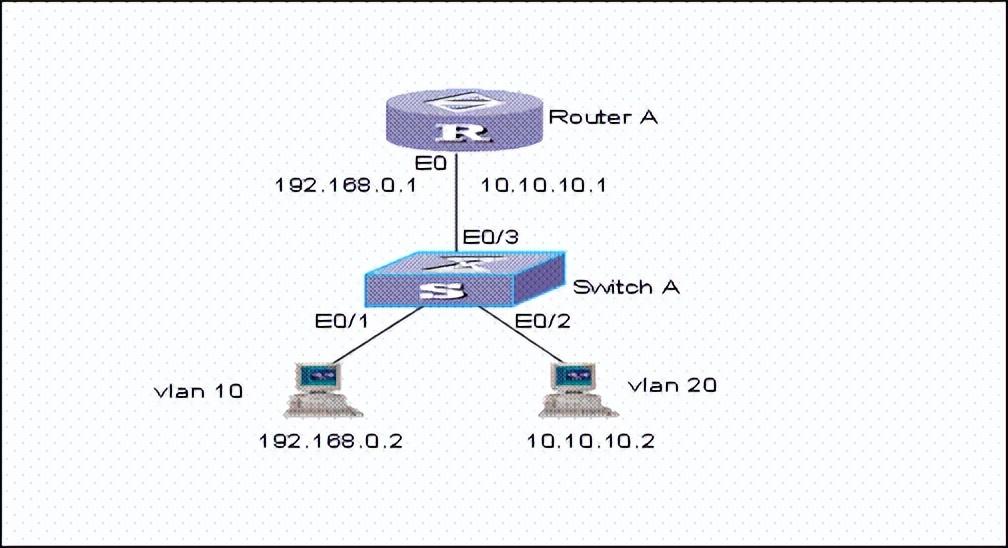

『配置环境参数』

1. SwitchA 端口E0/1属于vlan10,E0/2属于vlan20,E0/3与Router端口E0互连

2. vlan10内PC地址192.168.0.2/24,网关为路由器E0.1子接口地址192.168.0.1/24

3. vlan20内PC地址10.10.10.2/24,网关为路由器E0.2子接口地址10.10.10.1/24

4. SwitchA管理vlan100虚接口地址172.16.0.2/24,网关为路由E0接口地址172.16.0.1

『组网需求』

1. vlan10、vlan20和vlan100能够通过交换机透传到路由器,并且能够通过路由器子接口实现三层互通

2 数据配置步骤

『交换机配合路由器子接口数据配置流程』

一般来说交换机与路由器子接口配合,都因为交换机是二层交换机,没有三层路由功能,通过路由器终结二层交换机透传过来的vlan数据包,实现三层互通,是此类组网的主要目的。在路由器子接口之间,各个网段之间为直连路由,如果要实现某些网段之间的访问控制,一般通过在路由器上配置访问控制列表来实现。

三层交换机由于本身支持多个虚接口,可以直接实现多网段之间的三层互通,一般不涉及此类组网。

【SwitchA相关配置】

1. 创建(进入)vlan10

[SwitchA] vlan 10

2. 将E0/1加入到vlan10

[SwitchA-vlan10]port Ethernet 0/1

3. 创建(进入)vlan20

[SwitchA]vlan 20

4. 将E0/2加入到vlan20

[SwitchA-vlan20]port Ethernet 0/2

5. 实际当中一般将上行端口设置成trunk属性,允许vlan透传

[SwitchA-Ethernet0/3]port link-type trunk

6. 允许所有的vlan从E0/3端口透传通过,也可以指定具体的vlan值

[SwitchA-Ethernet0/3]port trunk permit vlan all

7. 创建(进入)vlan100

[SwitchA]vlan 100

8. vlan100可以不包含具体的端口

9. 创建(进入)vlan100的虚接口

[SwitchA]interface Vlan-interface 100

10. 给vlan100的虚接口配置IP地址

[SwitchA-Vlan-interface100]ip address 172.16.0.2 255.255.255.0

11. 设置E0/3端口PVID为100,将管理vlan100送出去的报文vlan标记剥去,送往路由器主接口

[SwitchA-Ethernet0/3]port trunk pvid vlan 100

12. 如果需要允许其它网段与交换机管理vlan地址互通,需要配置一条默认路由

[SwitchA]ip route-static 0.0.0.0 0.0.0.0 172.16.0.1

【RouterA相关配置】

1. 创建(进入)E0.1子接口

[RouterA]inter Ethernet 0.1

2. 在E0.1子接口里封装vlan10

[RouterA-Ethernet0.1]vlan-type dot1q vid 10

3. 在E0.1子接口配置IP地址

[RouterA-Ethernet0.1]ip address 192.168.0.1 255.255.255.0

4. 创建(进入)E0.2子接口

[RouterA]inter Ethernet 0.2

5. 在E0.2子接口里封装vlan20

[RouterA-Ethernet0.2]vlan-type dot1q vid 20

6. 在E0.2子接口配置IP地址

[RouterA-Ethernet0.2]ip address 10.10.10.1 255.255.255.0

7. 进入E0接口

[SwitchB-vlan20]port Ethernet 0

[RouterA-Ethernet0]ip address 172.16.0.1 255.255.255.0

【补充说明】

1. 如果一个端口是trunk端口,则该端口可以属于多个vlan

2. 缺省情况下trunk端口的PVID为1,可以在端口模式下通过命令port trunk pvid vlan vlanid 来修改端口的PVID

3. 一台交换机上如果已经设置了某个端口为hybrid端口,则不可以再把另外的端口设置为trunk端口

3 测试验证

1. PC都能PING通自己的网关

2. PC之间能够PING通

3. 交换机能够与路由器E0接口地址互通

3.4.3 端口的trunk属性之配合vlan disable

交换机端口trunk属性配置(三)

1 功能需求及组网说明

端口的trunk配置

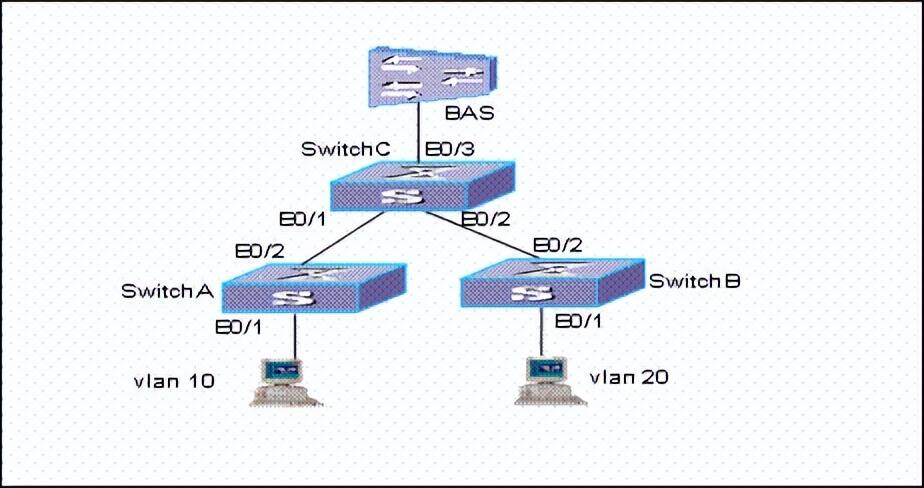

『配置环境参数』

1. SwitchA 端口E0/1属于vlan10,通过E0/2与SwitchC端口E0/1互连

2. SwitchB 端口E0/1属于vlan20,通过E0/2与witchC端口E0/2互连

3. SwitchC通过E0/3与BAS设备相连,管理vlan100虚接口地址10.10.10.2/24

『组网需求』

1. 要求SwitchA和SwitchB上的静态vlan都经过SwitchC能透传到BAS设备上

2. 要求SwitchC的管理vlan100也能透传到BAS设备上

2 数据配置步骤

【SwitchA相关配置】

1. 创建(进入)vlan10

[SwitchA] vlan 10

2. 将E0/1加入到vlan10

[SwitchA-vlan10]port Ethernet 0/1

3. 实际当中一般将上行端口设置成trunk属性,允许vlan透传

[SwitchA-Ethernet0/3]port link-type trunk

4. 允许所有的vlan从E0/3端口透传通过,也可以指定具体的vlan值

[SwitchA-Ethernet0/3]port trunk permit vlan all

【SwitchB相关配置】

1. 创建(进入)vlan20

[SwitchB]vlan 20

2. 将E0/1加入到vlan20

[SwitchB-vlan20]port Ethernet 0/1

3. 实际当中一般将上行端口设置成trunk属性,允许vlan透传

[SwitchB-Ethernet0/2]port link-type trunk

4. 允许所有的vlan从E0/2端口透传通过,也可以指定具体的vlan值

[SwitchB-Ethernet0/2]port trunk permit vlan all

『vlan disable的引出及处理流程』

SwitchC在这个位置上起到一个汇聚的作用,要将下层设备透传上来的所有vlan再全部透传到BAS设备上,公司目前中低端交换机产品在进行vlan透传时要求交换机本身必须存在这个vlan实体,否则不允许透传。而目前在实际组网当中很多时候使用2008/2016/2403H/2026/3026等交换机进行汇聚,而这些交换机本身最多只能配置32个vlan,而下层交换机需要透传的vlan总数远远超过这个数目,公司在这些产品上增加了vlan disable功能。

如果交换机开启vlan disable功能,数据处理将分成两个独立的流程:业务流程和主机流程,业务流程是在收到标准的802.1Q的vlan数据包不进行任何处理,无论端口是trunk、hybrid还是access属性,都直接进行转发;而主机流程是针对管理vlan来说的,如果交换机配置了管理vlan,此时送出交换机的管理vlan报文将是携带着802.1Q的标记,端口的trunk、hybrid或者access属性对管理vlan的报文仍然有效。

【SwitchC相关配置】

如果下层设备通过SwitchA和SwitchB透传的vlan总数不超过SwitchC本身支持vlan的数目,SwitchC按如下步骤进行配置:

1. 创建(进入)vlan10、vlan20、vlan100,可以不包含具体端口

[SwitchC] vlan 10

[SwitchC] vlan 20

[SwitchC] vlan 100

2. 创建进入vlan100的虚接口

[SwitchC]interface Vlan-interface 100

3. 给vlan100的虚接口配置IP地址

[SwitchC-Vlan-interface100]ip address 10.10.10.2 255.255.255.0

4. 实际当中一般将上行端口设置成trunk属性,允许vlan透传

[SwitchC-Ethernet0/1]port link-type trunk

[SwitchC-Ethernet0/2]port link-type trunk

[SwitchC-Ethernet0/3]port link-type trunk

5. 允许所有的vlan从E0/1、E0/2和E0/3端口透传通过,也可以指定具体的vlan值

[SwitchC-Ethernet0/1]port trunk permit vlan all

[SwitchC-Ethernet0/2]port trunk permit vlan all

[SwitchC-Ethernet0/3]port trunk permit vlan all

如果通过SwitchC透传的vlan总数超过32个,并且使用2008/2016/2403H/2026/3026等支持vlan disable功能的交换机,SwitchC按如下数据进行配置:

1. 起用vlan disable功能

[SwitchC]vlan disable

2. 创建(进入)vlan100

[SwitchC] vlan 100

3. 创建进入vlan100的虚接口

[SwitchC]interface Vlan-interface 100

4. 给vlan100的虚接口配置IP地址

[SwitchC-Vlan-interface100]ip address 10.10.10.2 255.255.255.0

5. 实际当中一般将上行端口设置成trunk属性,允许vlan透传

[SwitchC-Ethernet0/3]port link-type trunk

6. 允许所有的vlan从E0/3端口透传通过,也可以指定具体的vlan值,这里允许vlan透传主要是透传管理vlan

[SwitchC-Ethernet0/3]port trunk permit vlan all

【补充说明】

1. 如果一个端口是trunk端口,则该端口可以属于多个vlan;

2. 缺省情况下trunk端口的PVID为1,可以在端口模式下通过命令port trunk pvid vlan vlanid 来修改端口的PVID;

3. 如果从trunk转发出去的数据报文的vlan id和端口的PVID一致,则该报文的VLAN信息会被剥去,这点在配置trunk端口时需要注意。

4. 一台交换机上如果已经设置了某个端口为hybrid端口,则不可以再把另外的端口设置为trunk端口。

3 测试验证

1. vlan10和vlan20的PC发送出去的数据包都能够携带着vlan标记送到BAS设备上

2. BAS设备能够管理SwitchC

3.5 端口的hybrid属性配置

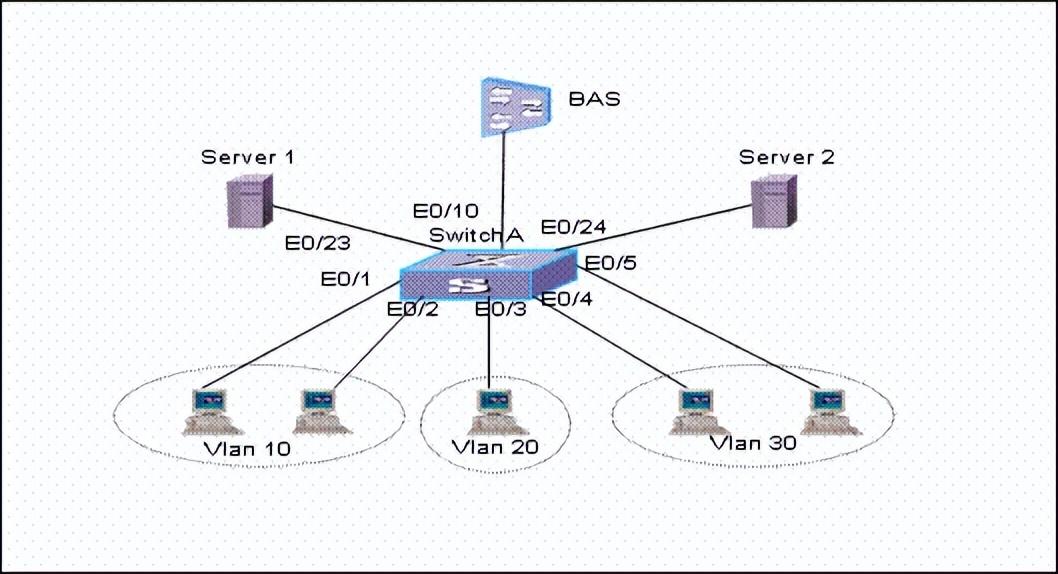

1 功能需求及组网说明

端口hybrid属性的配置

『配置环境参数』

1. 交换机E0/1和E0/2属于vlan10

2. 交换机E0/3属于vlan20

3. 交换机E0/4和E0/5属于vlan30

4. 交换机E0/23连接Server1

5. 交换机E0/24连接Server2

6. Server1和Server2分属于vlan40和vlan50

7. PC和Server都在同一网段

8. E0/10连接BAS设备,属于vlan60

『组网需求』

1. 利用二层交换机端口的hybrid属性灵活实现vlan之间的灵活互访;

2. Vlan10、vlan20和vlan30的PC均可以访问Server 1;

3. vlan 10、20以及vlan30的4端口的PC可以访问Server 2;

4. vlan 10中的2端口的PC可以访问vlan 30的PC;

5. vlan 20的PC可以访问vlan 30的5端口的PC;

6. vlan10的PC访问外网需要将vlan信息送到BAS,而vlan20和vlan30则不需要。

2 数据配置步骤

『端口hybrid属性配置流程』

hybrid属性是一种混杂模式,实现了在一个untagged端口允许报文以tagged形式送出交换机。同时可以利用hybrid属性定义分属于不同的vlan的端口之间的互访,这是access和trunk端口所不能实现的。在一台交换机上不允许trunk端口和hybrid端口同时存在。

1. 先创建业务需要的vlan

[SwitchA]vlan 10

[SwitchA]vlan 20

[SwitchA]vlan 30

[SwitchA]vlan 40

[SwitchA]vlan 50

2. 每个端口,都配置为 hybrid状态

[SwitchA]interface Ethernet 0/1

[SwitchA-Ethernet0/1]port link-type hybrid

3. 设置端口的pvid等于该端口所属的vlan

[Switch-Ethernet0/1]port hybrid pvid vlan 10

4. 将希望可以互通的端口的pvid vlan,设置为untagged vlan,这样从该端口发出的广播帧就可以到达本端口

[Switch-Ethernet0/1]port hybrid vlan 10 40 50 60 untagged

实际上,这种配置是通过 hybrid 端口的 pvid 来唯一的表示一个端口,接收端口通过是否将 vlan 设置为 untagged vlan,来控制是否与 pvid vlan 为 该 vlan 的端口互通。

5. 以下各端口类似:

[Switch-Ethernet0/1]int e0/2

[Switch-Ethernet0/2]port link-type hybrid

[Switch-Ethernet0/2]port hybrid pvid vlan 10

[Switch-Ethernet0/2]port hybrid vlan 10 30 40 50 60 untagged

[Switch-Ethernet0/2]int e0/3

[Switch-Ethernet0/3]port link-type hybrid

[Switch-Ethernet0/3]port hybrid pvid vlan 20

[Switch-Ethernet0/3]port hybrid vlan 20 30 40 50 60 untagged

[Switch-Ethernet0/3]int e0/4

[Switch-Ethernet0/4]port link-type hybrid

[Switch-Ethernet0/4]port hybrid pvid vlan 30

[Switch-Ethernet0/4]port hybrid vlan 10 30 40 50 60 untagged

[Switch-Ethernet0/4]int e0/5

[Switch-Ethernet0/5]port link-type hybrid

[Switch-Ethernet0/5]port hybrid pvid vlan 30

[Switch-Ethernet0/5]port hybrid vlan 10 20 30 40 60 untagged

[Switch-Ethernet0/5]int e0/23

[Switch-Ethernet0/23]port link-type hybrid

[Switch-Ethernet0/23]port hybrid pvid vlan 40

[Switch-Ethernet0/23]port hybrid vlan 10 20 30 40 untagged

[Switch-Ethernet0/24]int e0/24

[Switch-Ethernet0/24]port link-type hybrid

[Switch-Ethernet0/24]port hybrid pvid vlan 50

[Switch-Ethernet0/24]port hybrid vlan 10 20 30 50 untagged

6. 在上行口E0/10上允许vlan10以tagged形式送出,其它为untagged

[SwitchA]interface Ethernet 0/10

[SwitchA-Ethernet0/10]port link-type hybrid

[SwitchA-Ethernet0/10]port hybrid pvid vlan 60

[SwitchA-Ethernet0/10]port hybrid vlan 10 tagged

[SwitchA-Ethernet0/10]port hybrid vlan 20 30 untagged

本例中需求比较复杂,一般人员很难做到一次性在一个端口上指定哪些vlan允许通过,可以根据需求逐条配置,交换机支持在端口上多次设置。

3 测试验证

各台PC可以根据要求进行互访或者操作

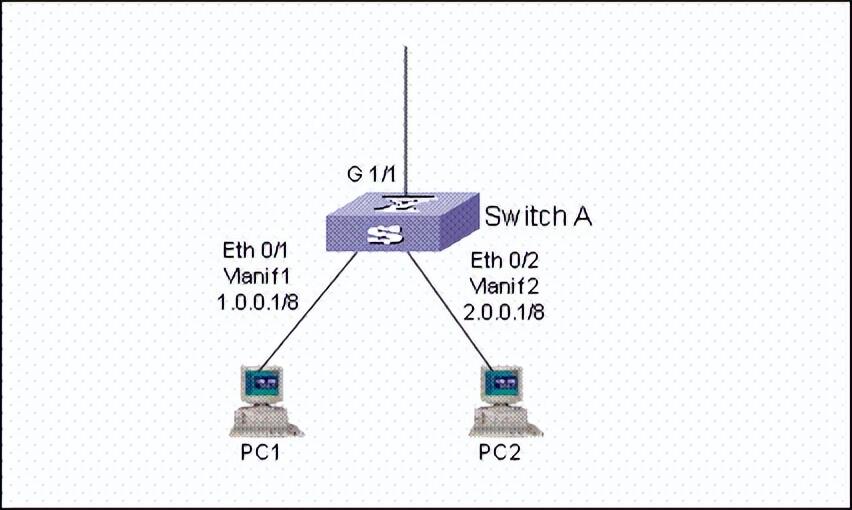

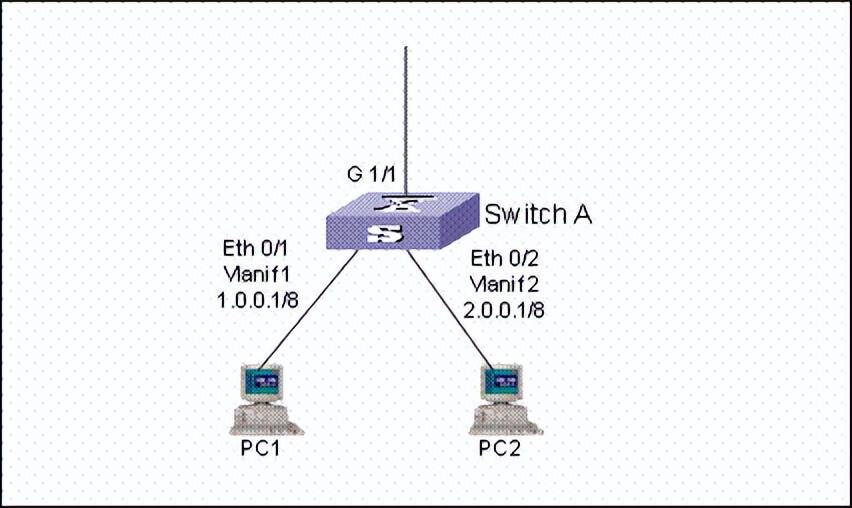

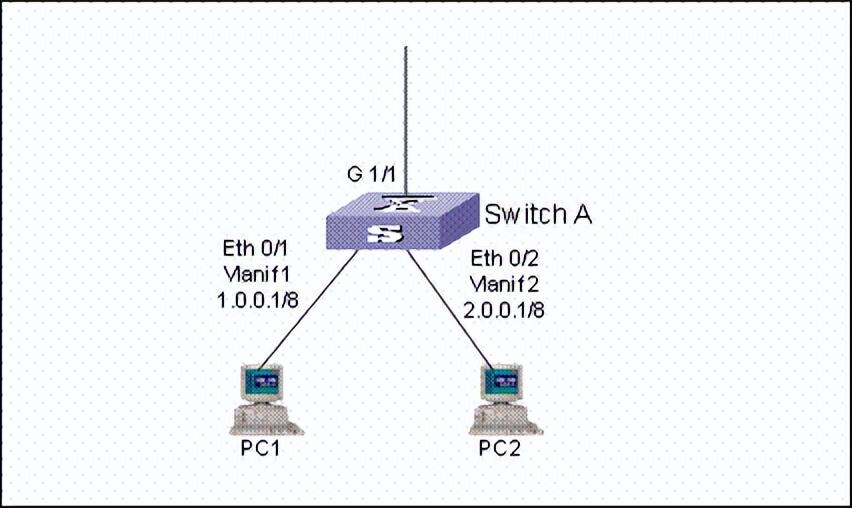

3.6 交换机IP地址配置

1 功能需求及组网说明

IP地址配置

『配置环境参数』

1. 三层交换机SwitchA有两个端口ethetnet 0/1、ethernet 0/2,分别属于vlan 2、vlan 3;

2. 以vlan 2的三层接口地址分别是1.0.0.1/24作为PC1的网关;

3. 以vlan 3的三层接口地址分别是2.0.0.1/24作为PC2的网关;

『组网需求』

PC1和PC2通过三层接口互通。

2 数据配置步骤

『IP地址配置流程』

交换机目前除了某些产品具有管理以太网口,如6500、8016等,可以直接将IP地址配置在管理以太网口上以外,如果要配置IP地址,必须配置在vlan虚接口上。在这个意义上来说,这个虚接口和路由器的以太网口是类似的。

二层交换机只能配置一个三层虚接口,三层交换机可以配置多个三层虚接口。

三层交换机如果起用了多个三层虚接口,这个时候多个虚接口之间是直连路由,所以它们的网段之间默认是直接互通的。如果要实现某些网段之间的隔离,需要通过配置访问控制列表来实现。

【SwitchA相关配置】

1. 创建(进入)vlan2

[Quidway]vlan 2

2. 将端口E0/1加入到vlan2

[Quidway-vlan2]port ethernet 0/1

3. 进入vlan2的虚接口

[Quidway-vlan2]interface vlan 2

4. 在vlan2的虚接口上配置IP地址

[Quidway-Vlan-interface2]ip address 1.0.0.1 255.255.255.0

5. 创建(进入)vlan3

[Quidway]vlan 3

6. 将E0/2加入到vlan3

[Quidway-vlan3]port ethernet 0/2

7. 进入vlan3的虚接口

[Quidway-vlan3]interface vlan 3

8. 在vlan3的虚接口上配置IP地址

[Quidway-Vlan-interface3]ip address 2.0.0.1 255.255.255.0

3 测试验证

1. PC1和PC2都可以PING通自己的网关

2. PC1和PC2可以相互PING通

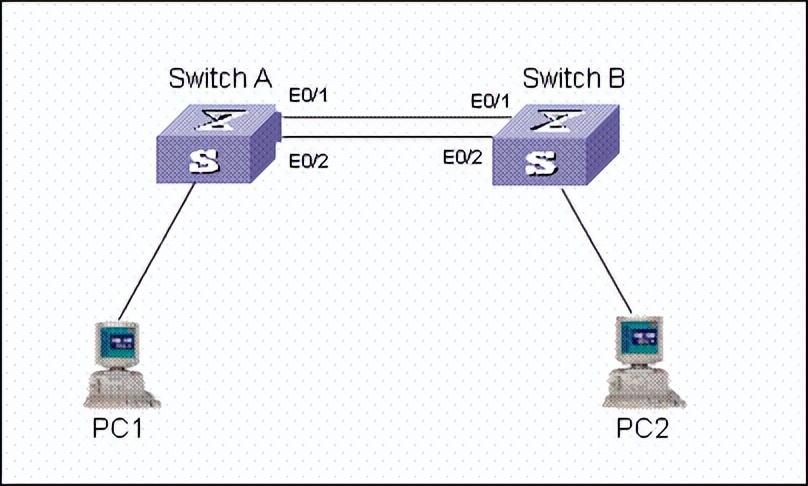

3.7 端口汇聚配置

1 功能需求及组网说明

端口汇聚配置

『配置环境参数』

1. 交换机SwitchA和SwitchB通过以太网口实现互连。

2. SwitchA用于互连的端口为e0/1和e0/2,SwitchB用于互连的端口为e0/1和e0/2。

『组网需求』

增加SwitchA的SwitchB的互连链路的带宽,并且能够实现链路备份,使用端口汇聚。

2 数据配置步骤

『端口汇聚数据转发流程』

如上图,如果在汇聚时配置的是ingress属性,假如PC1的数据包进入SwitchA,假如第一次去PING PC2,那么第一次将是广播包,数据包将从汇聚端口的逻辑主端口送出,报文送达Switch2时,此时PC1的MAC也将对应学习到Switch2的逻辑主端口,此时PC2再进行回包主要看PC1的源MAC学习到哪个端口,就会通过哪个端口进行转发,所以ingress是根据流进行转发,如果流是单一的,那么该数据流也将一直走同一个端口,除非该端口故障。

如果在汇聚时配置的是both属性,2个端口汇聚,如PC1的数据包进入SwitchA,假如第一次去PING PC2,那么第一次将是广播包,数据包将从汇聚端口的逻辑主端口送出,报文送达Switch2时,此时PC1的MAC也将对应学习到Switch2的逻辑主端口,此时Switch2将根据自己的算法进行选路:将PC1的MAC(二进制)和PC2的MAC(二进制)的最后一位进行与操作,如果与出来的结果为0,将选择主端口;如果与出来的结果为1,将选择备份端口。也就是说如果对于一个单一的数据流(例如固定两台PC)那么它们的数据流将一直在固定某个端口进行转发。

如果是三个或者四个端口进行汇聚,将PC1的MAC和PC2的MAC(二进制)的最后二位进行与操作,一共四种结果,如果与出来的结果为0,将选择主端口;如果与出来的结果为1,选择第一个备份端口,如果与出来的结果为0,再选择第二个备份端口,依此类推。

如果是五个到八个端口进行汇聚,将PC1的MAC和PC2的MAC(二进制)的最后三位进行与操作,一共八种结果,再进行端口选择。汇聚端口越多,算法就越复杂。

【SwitchA交换机配置】

1. 进入端口E0/1

[SwitchA]interface Ethernet 0/1

2. 汇聚端口必须工作在全双工模式

[SwitchA-Ethernet0/1]duplex full

3. 汇聚的端口速率要求相同,但不能是自适应

[SwitchA-Ethernet0/1]speed 100

4. 进入端口E0/2

[SwitchA]interface Ethernet 0/2

5. 汇聚端口必须工作在全双工模式

[SwitchA-Ethernet0/2]duplex full

6. 汇聚的端口速率要求相同,但不能是自适应

[SwitchA-Ethernet0/2]speed 100

7. 根据源和目的MAC进行端口选择汇聚

[SwitchA]link-aggregation Ethernet 0/1 to Ethernet 0/2 both

【SwitchA交换机配置】

[SwitchB]interface Ethernet 0/1

[SwitchB-Ethernet0/1]duplex full

[SwitchB-Ethernet0/1]speed 100

[SwitchB]interface Ethernet 0/2

[SwitchB-Ethernet0/2]duplex full

[SwitchB-Ethernet0/2]speed 100

[SwitchB]link-aggregation Ethernet 0/1 to Ethernet 0/2 both

【补充说明】

1. 同一个汇聚组中成员端口的链路类型与主端口的链路类型保持一致,即如果主端口为Trunk端口,则成员端口也为Trunk端口;如主端口的链路类型改为Access端口,则成员端口的链路类型也变为Access端口。

2. 不同的产品对端口汇聚时的起始端口号要求各有不同,请对照《操作手册》进行配置。

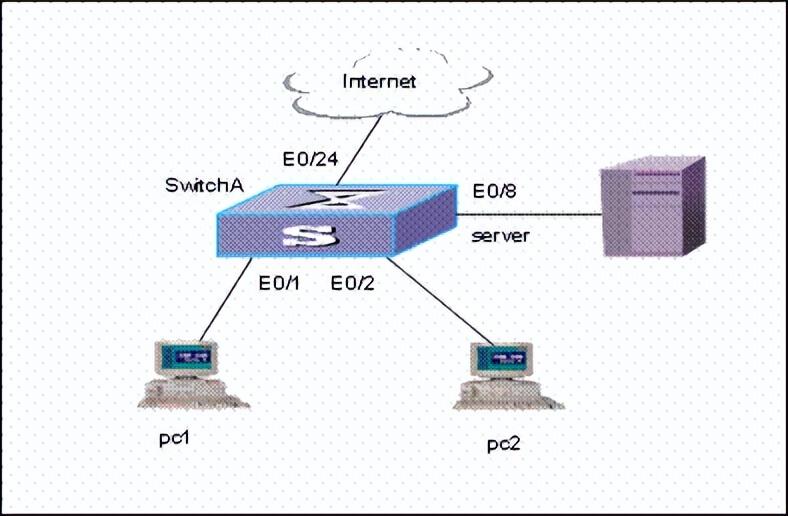

3.8 端口镜像配置

1 功能需求及组网说明

端口镜像配置

『环境配置参数』

1. PC1接在交换机E0/1端口,IP地址1.1.1.1/24

2. PC2接在交换机E0/2端口,IP地址2.2.2.2/24

3. E0/24为交换机上行端口

4. Server接在交换机E0/8端口,该端口作为镜像端口

『组网需求』

1. 通过交换机端口镜像的功能使用server对两台pc的业务报文进行监控。

2. 按照镜像的不同方式进行配置:

1) 基于端口的镜像

2) 基于流的镜像

2 数据配置步骤

『端口镜像的数据流程』

基于端口的镜像是把被镜像端口的进出数据报文完全拷贝一份到镜像端口,这样来进行流量观测或者故障定位。

【3026等交换机镜像】

S2008/S2016/S2026/S2403H/S3026等交换机支持的都是基于端口的镜像,有两种方法:

方法一

1. 配置镜像(观测)端口

[SwitchA]monitor-port e0/8

2. 配置被镜像端口

[SwitchA]port mirror Ethernet 0/1 to Ethernet 0/2

方法二

1. 可以一次性定义镜像和被镜像端口

[SwitchA]port mirror Ethernet 0/1 to Ethernet 0/2 observing-port Ethernet 0/8

【8016交换机端口镜像配置】

1. 假设8016交换机镜像端口为E1/0/15,被镜像端口为E1/0/0,设置端口1/0/15为端口镜像的观测端口。

[SwitchA] port monitor ethernet 1/0/15

2. 设置端口1/0/0为被镜像端口,对其输入输出数据都进行镜像。

[SwitchA] port mirroring ethernet 1/0/0 both ethernet 1/0/15

也可以通过两个不同的端口,对输入和输出的数据分别镜像

1. 设置E1/0/15和E2/0/0为镜像(观测)端口

[SwitchA] port monitor ethernet 1/0/15

2. 设置端口1/0/0为被镜像端口,分别使用E1/0/15和E2/0/0对输入和输出数据进行镜像。

[SwitchA] port mirroring gigabitethernet 1/0/0 ingress ethernet 1/0/15

[SwitchA] port mirroring gigabitethernet 1/0/0 egress ethernet 2/0/0

『基于流镜像的数据流程』

基于流镜像的交换机针对某些流进行镜像,每个连接都有两个方向的数据流,对于交换机来说这两个数据流是要分开镜像的。

【3500/3026E/3026F/3050】

〖基于三层流的镜像〗

1. 定义一条扩展访问控制列表

[SwitchA]acl num 100

2. 定义一条规则报文源地址为1.1.1.1/32去往所有目的地址

[SwitchA-acl-adv-101]rule 0 permit ip source 1.1.1.1 0 destination any

3. 定义一条规则报文源地址为所有源地址目的地址为1.1.1.1/32

[SwitchA-acl-adv-101]rule 1 permit ip source any destination 1.1.1.1 0

4. 将符合上述ACL规则的报文镜像到E0/8端口

[SwitchA]mirrored-to ip-group 100 interface e0/8

〖基于二层流的镜像〗

1. 定义一个ACL

[SwitchA]acl num 200

2. 定义一个规则从E0/1发送至其它所有端口的数据包

[SwitchA]rule 0 permit ingress interface Ethernet0/1 egress interface Ethernet0/2

3. 定义一个规则从其它所有端口到E0/1端口的数据包

[SwitchA]rule 1 permit ingress interface Ethernet0/2 egress interface Ethernet0/1

4. 将符合上述ACL的数据包镜像到E0/8

[SwitchA]mirrored-to link-group 200 interface e0/8

【5516/6506/6503/6506R】

目前该三款产品支持对入端口流量进行镜像

1. 定义镜像端口

[SwitchA]monitor-port Ethernet 3/0/2

2. 定义被镜像端口

[SwitchA]mirroring-port Ethernet 3/0/1 inbound

【补充说明】

1. 镜像一般都可以实现高速率端口镜像低速率端口,例如1000M端口可以镜像100M端口,反之则无法实现

2. 8016支持跨单板端口镜像

3 测试验证

在观测端口上通过工具软件可以看到被镜像端口的相应的报文,可以进行流量观测或者故障定位。

3.9 集中管理配置

集中管理介绍

目前华为3Com公司的Quidway系列交换机提供三种集中管理功能,堆叠、HGMP V1和集群。

堆叠功能简介

堆叠是由一些通过堆叠口相连的以太网交换机组成的一个管理域,其中包括一个主交换机和若干个从交换机。堆叠在一起的以太网交换机可看作为一个设备,用户可通过主交换机实现对堆叠内所有交换机的管理。

当多个以太网交换机通过堆叠口相连时,用户可以在其中一台进行配置,把它们设置成堆叠,并把当前进行配置的以太网交换机设置为堆叠中的主交换机。

HGMP V1简介

HGMP(Huawei Group Management Protocol)主要实现两方面的功能:一是通过本协议,管理设备可以对交换机实现集中管理,如交换机的注册、软件的升级、配置查询和设定、重启动等操作;二是可以通过本协议支持交换机的级联工作方式,即一台交换机可以不与管理设备直接相连,而是通过级联的其它交换机与管理设备相连。

HGMP V1分为HGMP Server和HGMP Client。HGMP Server在管理设备上实现,主要是提供人机命令输入接口,控制维护命令的显示,同时提供一定的数据结构以存储其下挂的多台以太网交换机的相关信息。而HGMP Client则主要要求根据管理设备下发的维护和查询命令作出相应的处理,同时保证与管理设备之间的通信。

HGMP V2简介

使用HGMP V2功能,网络管理员可以通过一个主交换机的公网IP地址,实现对多个交换机的管理。主交换机称为管理设备,其它被管理的交换机称为成员设备。成员设备一般不设置公网IP地址,通过管理设备重定向来实现对成员设备的管理和维护。管理设备和成员设备组成了一个“集群”。

3.9.1 堆叠管理配置

1 功能需求及组网说明

堆叠管理配置

『环境配置参数』

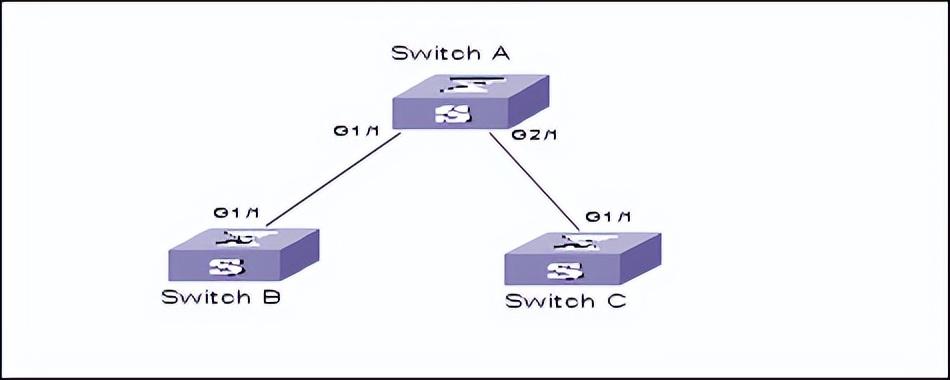

1. 交换机SwitchA通过堆叠1000M口GigabitEthernet 1/1与SwitchB的GigabitEthernet 1/1连接

2. 交换机SwitchA通过堆叠1000M口GigabitEthernet 2/1与SwitchC的GigabitEthernet 1/1连接

『组网需求』

1. SwitchA作为堆叠主交换机管理SwitchB和SwitchC

2. SwitchA使用10.10.10.1/24作为堆叠地址池

2 数据配置步骤

『堆叠管理流程』

堆叠主交换机上开启堆叠以后,分配地址池里的地址给从堆叠交换机。主从堆叠交换机堆叠的地址默认是分配给vlan1的虚接口的,所以要保证交换机在启用堆叠时能够创建vlan1的虚接口。

【SwitchA交换机配置】

指定堆叠管理地址池

[SwitchA]stacking ip-pool 10.10.10.1 3

使能堆叠,几秒钟后两个从交换机加入

[SwitchA]stacking enable

【SwitchB交换机配置】

无

【SwitchC交换机配置】

无

【补充说明】

1. 缺省情况下,堆叠地址池为空,建立堆叠之间必须先配置地址池;

2. 缺省情况下堆叠会在成员交换机上创建interface vlan 1,所以如果成员是二层交换机,请不要创建非VLAN 1的虚接口;

3. S6500系列交换机不支持堆叠。

3 测试验证

查看堆叠信息:

[stack_0.SwitchA]display stack

Main device for stack.

Total members:2

查看堆叠成员信息:

[stack_0.SwitchA]display stacking members

Member number:0

Name:stack_0.SwitchA

Device:Quidway S3526

MAC Address:00e0-fc00-0003

Member status:Cmdr

IP: 10.10.10.1/16

Member number:1

Name:stack_1.SwitchB

Device:Quidway S3026

MAC Address:00e0-fc06-a045

Member status:Up

IP: 10.10.10.2/16

Member number:2

Name:stack_1.SwitchC

Device:Quidway S3026

MAC Address:00e0-fc06-a045

Member status:Up

IP: 10.10.10.3/16

登录成员交换机SwitchB:

<stack_0.SwitchA>stacking 1

登录成员交换机SwitchC

<stack_0.SwitchA>stacking 2

3.9.2 交换机HGMP V1管理配置

1 功能需求及组网说明

HGMP V1 管理配置

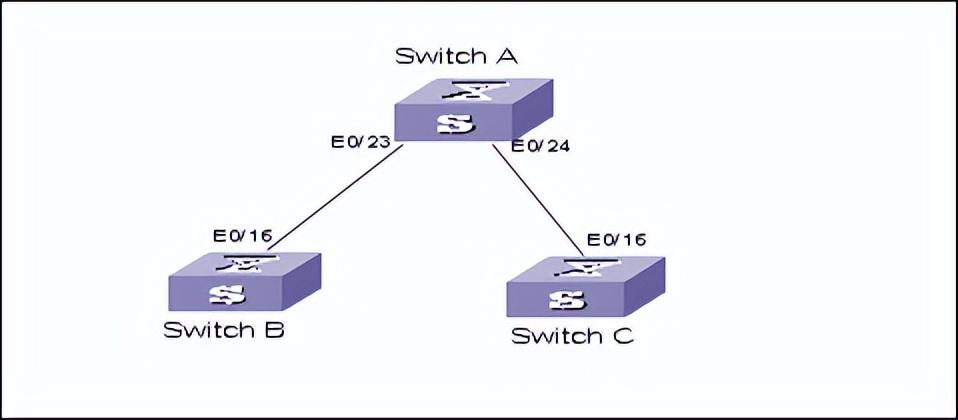

『环境配置参数』

1. 交换机SwitchA通过E0/23与SwitchB的E0/16连接

2. 交换机SwitchA通过E0/24与SwitchC的E0/16连接

『组网需求』

SwitchA作为HGMP Server交换机管理 HGMP clinet 交换机SwitchB和SwitchC

2 数据配置步骤

【SwitchA相关配置】

1. 开启HGMP server功能

[SwitchA] hgmp enable

2. 进入下挂HGMPclient的端口

[SwitchA] interface e0/23

3. 在端口上开启HGMP功能

[SwitchA-Ethernet0/23]hgmpport enable

4. 进入下挂HGMPclient的端口

[SwitchA] interface e0/24

5. 在端口上开启HGMP功能

[SwitchA-Ethernet0/23]hgmpport enable

【SwitchB相关配置】

1. 如果client端是B系列交换机,请在系统视图下配置hgmp enable;

2. 如果client端不是带B的交换机,在boot menu菜单下选择开启HGMP模式即可;

3. HGMP CLENT端的上行端口必须是指定的端口,否则无法管理。

【SwitchC相关配置】

1. 如果client端是B系列交换机,请在系统视图下配置hgmp enable;

2. 如果client端不是带B的交换机,在boot menu菜单下选择开启HGMP模式即可;

3. HGMP CLENT端的上行端口必须是指定的端口,否则无法管理。

3 测试验证

1. 显示注册成功的HGMP Client交换机,代表在Switch A上的e0/23上直接连接了一台交换机S2016B,注册成功。

[SwitchA-hgmp] display lanswitch all

Lanswitch list.........

------------------

No. 1

------------------

Position : LANSWITCH[0/0/23-/]

PortMode : TREE_MODE

Lanswitch Name :

Model : Quidway S2016B

Device ID : Vf.30.1

MacAddr : 00e0-fc0c-0f44

Status : NORMAL

2. 进入S2016B的配置模式,对其相应的参数进行配置

[SwitchA-hgmp]lanswitch 0/0/23-/

[SwitchA-lanswitch0/0/23-/]

3.9.3 交换机集群管理(HGMP V2)配置

交换机集群管理(HGMP V2)配置

1 功能需求及组网说明

集群管理配置

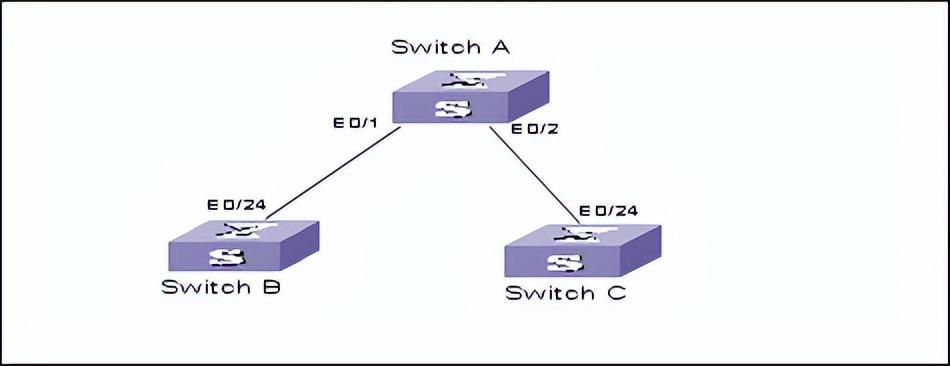

『环境配置参数』

1. 交换机SwitchA通过E0/1与SwitchB的E0/24连接

2. 交换机SwitchA通过E0/2与SwitchC的E0/24连接

『组网需求』

1. SwitchA作为命令交换机来管理成员交换机SwitchB和SwitchC,

2. 要求使用SwitchA使用10.10.10.1/24作为集群地址池,

3. 集群的名称为huawei

2 数据配置步骤

【SwitchA相关配置】

1. 进入集群视图

[SwitchA]cluster

2. 配置集群地址池

[SwitchA-cluster]ip-pool 10.10.10.1 24

3. 设置集群名称

[SwitchA-cluster]build Huawei

4. 自动收集加入成员

[huawei_0.SwitchA-cluster]auto-build

Collecting candidate list, please wait...

Candidate list:

Name Hops MAC Address Device

SwitchB 1 00e0-fc06-a045 Quidway S3026

SwitchC 2 00e0-fc06-a021 Quidway S3026

Add all to cluster?(Y/N)y

5. 此处根据需求,输入“Y”选择加入成员

Cluster auto-build Finish!

member(s) added successfully.

【SwitchB相关配置】

无

【SwitchC相关配置】

无

【补充说明】

1. 缺省情况下,集群地址池为空,建立集群之间必须先配置地址池;

2. 缺省情况下集群会在成员交换机上创建interface vlan 1,所以如果成员是二层交换机,请不要创建非VLAN 1的虚接口;

3 配置验证

1. 查看集群成员:

[huawei_0.SwitchA-cluster]display cluster members

SN Device MAC Address Status Name

0 Quidway S3526 00e0-fc00-0003 Admin Huawei_0. SwitchA

1 Quidway S3026 00e0-fc06-a045 Up Huawei_1. SwitchB

2 Quidway S3026 00e0-fc06-a021 Up Huawei_3. SwitchC

[huawei_0.SwitchA-cluster]

2. UP表示状态正常

3. 登录成员交换机SwitchB:

<huawei_0.SwitchA>cluster switch-to 1

4. 登录成员交换机SwitchC

<huawei_0.SwitchA>cluster switch-to 2

4. LANSWITCH高级应用典型配置

在这里您可以看到交换机一些高级的配置如路由协议、组播、802.1X等。

4.1 交换机STP配置

1 功能需求及组网说明

STP配置

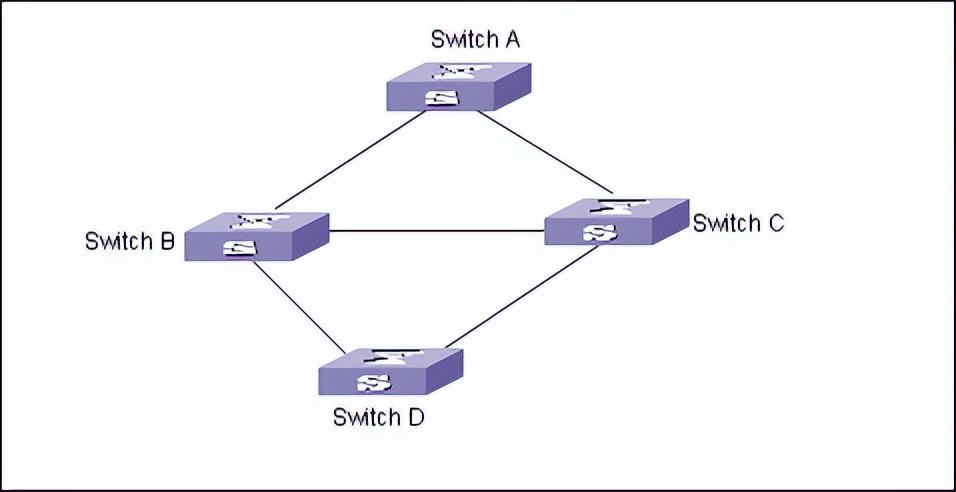

『配置环境参数』

1. 交换机SwitchA、SwitchB和SwitchC都通过GE接口互连

2. SwitchB和SwitchC交换机是核心交换机,要求主备。

『组网需求』

要求整个网络运行STP协议。

2 数据配置步骤

【SwitchA交换机配置】

1. 启动生成树协议

[SwitchA]stp enable

【SwitchB交换机配置】

1. 启动生成树协议

[SwitchB]stp enable

2. 配置本桥为根桥

[SwitchB]stp root primary

【SwitchC交换机配置】

1. 启动生成树协议

[SwitchC]stp enable

2. 配置本桥为备份根桥

[SwitchC]stp root secondary

【SwitchD交换机配置】

1. 启动生成树协议

[SwitchD]stp enable

【补充说明】

1. 缺省情况下交换机的优先级都是32768,如果想人为指定某一台交换机为根交换机,也可以通过修改优先级来实现;

2. 缺省情况下打开生成树后,所有端口都会开启生成树协议,请把接PC的端口改为边缘端口模式;

3. 如果要控制某条链路的状态可以通过设置端口的cost值来实现。

3 测试验证

1. 使用display stp查看交换机STP运行状态

2. 查看端口STP状态display stp interface Ethernet XX是否正确

4.2 路由协议配置

1 功能需求及组网说明

路由协议配置

『配置环境参数』

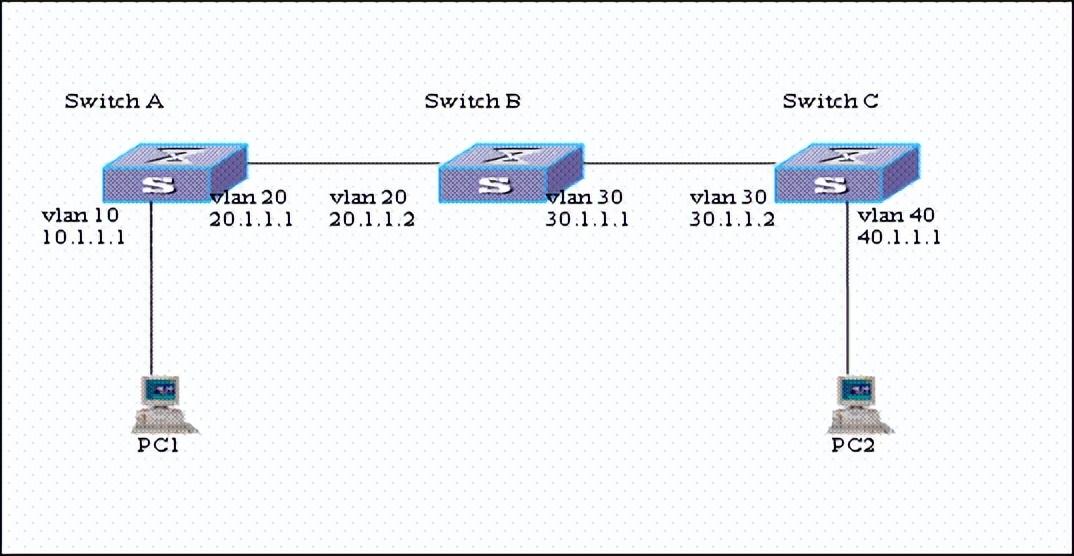

1. 如图,交换机SwitchA、SwitchB、SwitchC实现互连。

2. SwitchA中vlan10虚接口地址10.1.1.1/24,vlan20虚接口地址20.1.1.1/24,vlan20与SwitchB vlan20互连,vlan10接局域网;

3. SwitchB中vlan20虚接口地址20.1.1.2/24,vlan30虚接口地址30.1.1.1/24,vlan20与SwitchA vlan20互连,vlan30与SwitchC vlan30互连;

4. SwitchC中vlan30虚接口地址30.1.1.2/24,vlan40虚接口地址40.1.1.1/24,vlan30与SwitchB vlan30互连,vlan40接局域网;

5. PC1的IP地址为10.1.1.2/24,网关为10.1.1.1;PC2的IP地址为40.1.1.2/24,网关为40.1.1.1

『组网需求』

1. 交换机之间运行动态路由协议,保证PC1和PC2互通。

2. 请分别写出运行RIP、OSPF的配置。

2 数据配置步骤

『RIP相关数据流程』

RIP是一种基于距离矢量(Distance-Vector)算法的协议,它使用UDP报文进行路由信息的交换。RIP每隔30秒钟发送一次路由刷新报文,如果在180秒内收不到从某一网络邻居发来的路由刷新报文,则将该网络邻居的所有路由标记为不可达。如果在300秒之内收不到从某一网上邻居发来的路由刷新报文,则将该网上邻居的路由从路由表中清除。RIP-1不具备报文加密验证功能,而在RIP-2中实现了该功能。

RIP使用跳数(Hop Count)来衡量到达信宿机的距离,称为路由权(Routing Metric)。在RIP中,路由器到与它直接相连网络的跳数为0,通过一个路由器可达的网络的跳数为1,其余依此类推。为限制收敛时间,RIP规定metric取值0~15之间的整数,大于或等于16的跳数被定义为无穷大,即目的网络或主机不可达。

为提高性能,防止产生路由环,RIP支持水平分割(Split Horizon)和毒性逆转(Poison Reverse)。RIP还可引入其它路由协议所得到的路由。

RIP启动和运行的整个过程可描述如下:

l 某路由器刚启动RIP时,以广播的形式向相邻路由器发送请求报文,相邻路由器的RIP收到请求报文后,响应该请求,回送包含本地路由表信息的响应报文。

l 路由器收到响应报文后,修改本地路由表,同时向相邻路由器发送触发修改报文,广播路由修改信息。相邻路由器收到触发修改报文后,又向其各自的相邻路由器发送触发修改报文。在一连串的触发修改广播后,各路由器都能得到并保持最新的路由信息。

l 同时,RIP每隔30秒向相邻路由器广播本地路由表,相邻路由器在收到报文后,对本地路由进行维护,选择一条最佳路由,再向其各自相邻网络广播修改信息,使更新的路由最终能达到全局有效。同时,RIP采用超时机制对过时的路由进行超时处理,以保证路由的实时性和有效性。

【SwitchA相关配置】

1. 创建(进入)vlan10

[SwitchA]VLAN 10

[SwitchA-vlan10]PORT (VLAN 10的端口)

2. 创建(进入)vlan10的虚接口

[SwitchA]Int vlan 10

3. 给vlan10的虚接口配置IP地址

[SwitchA-Vlan-interface10]Ip add 10.1.1.1 255.255.255.0

4. 创建(进入)vlan20

[SwitchA]Vlan 20

[SwitchA-vlan10]Port (vlan 20的端口)

5. 创建(进入)vlan20的虚接口

[SwitchA]Int vlan 20

6. 给vlan10的虚接口配置IP地址

[SwitchA-Vlan-interface10]Ip add 20.1.1.1 255.255.255.0

7. 启动RIP

[SwitchA]rip

8. 从10.1.1.0网段的接口发布和接收RIP路由信息

[SwitchA-rip]Network 10.1.1.0

9. 从20.1.1.0网段的接口发布和接收RIP路由信息

[SwitchA-rip]Network 20.1.1.0

【SwitchB相关配置】

1. 创建(进入)vlan20

[SwitchB]VLAN 20

[SwitchB-vlan20]PORT (VLAN 20的端口)

2. 创建(进入)vlan20的虚接口

[SwitchB]Int vlan 20

3. 给vlan20的虚接口配置IP地址

[SwitchB-Vlan-interface20] Ip add 20.1.1.2 255.255.255.0

4. 创建(进入)vlan30

[SwitchB]Vlan 30

[SwitchB-vlan30]Port (vlan 30的端口)

5. 创建(进入)vlan30的虚接口

[SwitchB-vlan30]Int vlan 30

6. 给vlan30的虚接口配置IP地址

[SwitchB-Vlan-interface30] Ip add 30.1.1.1 255.255.255.0

7. 启动RIP

[SwitchB]rip

8. 从20.1.1.0网段的接口发布和接收RIP路由信息

[SwitchB-rip]Network 20.1.1.0

9. 从30.1.1.0网段的接口发布和接收RIP路由信息

[SwitchB-rip]Network 30.1.1.0

【SwitchC相关配置】

1. 创建(进入)vlan30

[SwitchC]VLAN 30

[SwitchC-vlan30]PORT (VLAN 30的端口)

2. 创建(进入)vlan30的虚接口

[SwitchC]Int vlan 30

3. 给vlan30的虚接口配置IP地址

[SwitchC-Vlan-interface30]Ip add 30.1.1.2 255.255.255.0

4. 创建(进入)vlan40

[SwitchC]Vlan 40

[SwitchC-vlan40]Port (vlan 40的端口)

5. 创建(进入)vlan40的虚接口

[SwitchC]Int vlan 40

6. 给vlan40的虚接口配置IP地址

[SwitchC-Vlan-interface40]Ip add 40.1.1.1 255.255.255.0

7. 启动RIP

[SwitchC]rip

8. 从30.1.1.0网段的接口发布和接收RIP路由信息

[SwitchC-rip]Network 30.1.1.0

9. 从40.1.1.0网段的接口发布和接收RIP路由信息

[SwitchC-rip]Network 40.1.1.0

『OSPF相关数据流程』

开放最短路由优先协议OSPF(Open Shortest Path First)是IETF组织开发的一个基于链路状态的内部网关协议。目前使用的是版本2(RFC2328),其特性如下:

l 适应范围——支持各种规模的网络,最多可支持几百台路由器。

l 快速收敛——在网络的拓扑结构发生变化后立即发送更新报文,使这一变化在自治系统中同步。

l 无自环——由于OSPF根据收集到的链路状态用最短路径树算法计算路由,从算法本身保证了不会生成自环路由。

l 区域划分——允许自治系统的网络被划分成区域来管理,区域间传送的路由信息被进一步抽象,从而减少了占用的网络带宽。

l 等值路由——支持到同一目的地址的多条等值路由。

l 路由分级——使用4类不同的路由,按优先顺序来说分别是:区域内路由、区域间路由、第一类外部路由、第二类外部路由。

l 支持验证——支持基于接口的报文验证以保证路由计算的安全性。

l 组播发送——支持组播地址。

OSPF协议路由的计算过程

OSPF协议路由的计算过程可简单描述如下:

l 每个支持OSPF协议的路由器都维护着一份描述整个自治系统拓扑结构的链路状态数据库LSDB(Link State Database)。每台路由器根据自己周围的网络拓扑结构生成链路状态广播LSA(Link State Advertisement),通过相互之间发送协议报文将LSA发送给网络中其它路由器。这样每台路由器都收到了其它路由器的LSA,所有的LSA放在一起便组成了链路状态数据库。

l 由于LSA是对路由器周围网络拓扑结构的描述,那么LSDB则是对整个网络的拓扑结构的描述。路由器很容易将LSDB转换成一张带权的有向图,这张图便是对整个网络拓扑结构的真实反映。显然,各个路由器得到的是一张完全相同的图。

l 每台路由器都使用SPF算法计算出一棵以自己为根的最短路径树,这棵树给出了到自治系统中各节点的路由,外部路由信息为叶子节点,外部路由可由广播它的路由器进行标记以记录关于自治系统的额外信息。显然,各个路由器各自得到的路由表是不同的。

此外,为使每台路由器能将本地状态信息(如可用接口信息、可达邻居信息等)广播到整个自治系统中,在路由器之间要建立多个邻接关系,这使得任何一台路由器的路由变化都会导致多次传递,既没有必要,也浪费了宝贵的带宽资源。为解决这一问题,OSPF协议定义了“指定路由器”DR(Designated Router),所有路由器都只将信息发送给DR,由DR将网络链路状态广播出去。这样就减少了多址访问网络上各路由器之间邻接关系的数量。

OSPF协议支持基于接口的报文验证以保证路由计算的安全性;并使用IP多播方式发送和接收报文。

【SwitchA相关配置】

1. 创建(进入)vlan10

[SwitchA]VLAN 10

[SwitchA-vlan10]PORT (VLAN 10的端口)

2. 创建(进入)vlan10的虚接口

[SwitchA]Int vlan 10

3. 给vlan10的虚接口配置IP地址

[SwitchA-Vlan-interface10]Ip add 10.1.1.1 255.255.255.0

4. 创建(进入)vlan20

[SwitchA]Vlan 20

[SwitchA-vlan10]Port (vlan 20的端口)

5. 创建(进入)vlan20的虚接口

[SwitchA]Int vlan 20

6. 给vlan10的虚接口配置IP地址

[SwitchA-Vlan-interface10]Ip add 20.1.1.1 255.255.255.0

7. 启动OSPF路由协议

[SwitchC]Ospf

8. 指定区域号

[SwitchC-ospf]Area 0

9. 从指定网段的接口接收和发布路由信息

[SwitchA-ospf-area-0.0.0.0]Network 10.1.1.1 255.255.255.0

[SwitchA-ospf-area-0.0.0.0]Network 20.1.1.1 255.255.255.0

【SwitchB相关配置】

1. 创建(进入)vlan20

[SwitchB]VLAN 20

[SwitchB-vlan20]PORT (VLAN 20的端口)

2. 创建(进入)vlan20的虚接口

[SwitchB]Int vlan 20

3. 给vlan20的虚接口配置IP地址

[SwitchB-Vlan-interface20] Ip add 20.1.1.2 255.255.255.0

4. 创建(进入)vlan30

[SwitchB]Vlan 30

[SwitchB-vlan30]Port (vlan 30的端口)

5. 创建(进入)vlan30的虚接口

[SwitchB-vlan30]Int vlan 30

6. 给vlan30的虚接口配置IP地址

[SwitchB-Vlan-interface30] Ip add 30.1.1.1 255.255.255.0

7. 启动OSPF路由协议

[SwitchC]Ospf

8. 指定区域号

[SwitchC-ospf]Area 0

9. 从指定网段的接口接收和发布路由信息

[SwitchB-ospf-area-0.0.0.0]Network 20.1.1.2 255.255.255.0

[SwitchB-ospf-area-0.0.0.0]Network 30.1.1.1 255.255.255.0

【SwitchC相关配置】

1. 创建(进入)vlan30

[SwitchC]VLAN 30

[SwitchC-vlan30]PORT (VLAN 30的端口)

2. 创建(进入)vlan30的虚接口

[SwitchC]Int vlan 30

3. 给vlan30的虚接口配置IP地址

[SwitchC-Vlan-interface30]Ip add 30.1.1.2 255.255.255.0

4. 创建(进入)vlan40

[SwitchC]Vlan 40

[SwitchC-vlan40]Port (vlan 40的端口)

5. 创建(进入)vlan40的虚接口

[SwitchC]Int vlan 40

6. 给vlan40的虚接口配置IP地址

[SwitchC-Vlan-interface40]Ip add 40.1.1.1 255.255.255.0

7. 启动OSPF路由协议

[SwitchC]Ospf

8. 指定区域号

[SwitchC-ospf]Area 0

9. 从指定网段的接口接收和发布路由信息

[SwitchC-ospf-area-0.0.0.0]Network 30.1.1.2 255.255.255.0

[SwitchC-ospf-area-0.0.0.0]Network 40.1.1.1 255.255.255.0

3 测试验证

RIP路由协议:PC1能够PING通PC2,在交换机上disp ip rout 可以看到各个网段路由信息

OSPF路由协议:PC1能够PING通PC2,在交换机上disp ip rout 可以看到各个网段路由信息

4.3 三层交换机组播配置

1 功能需求及组网说明

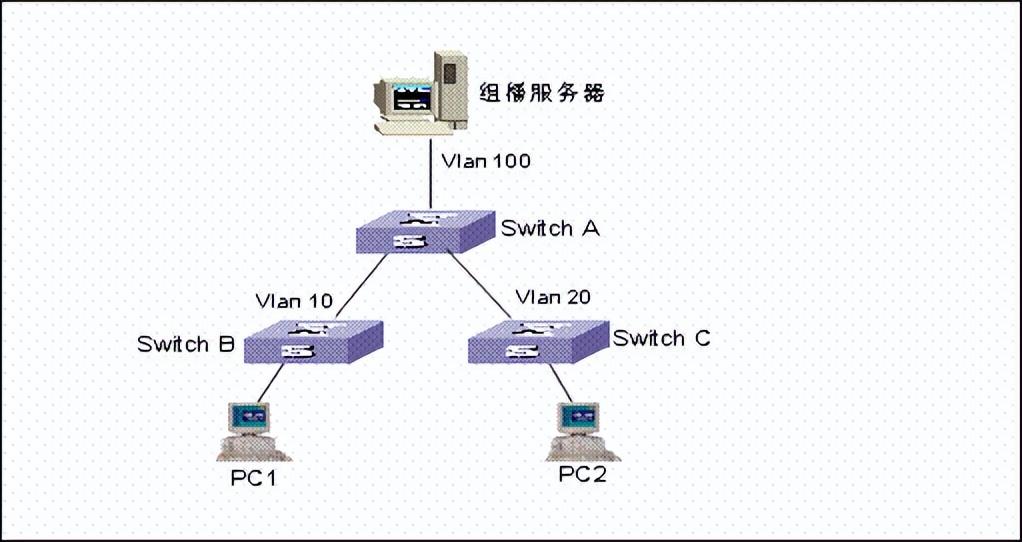

三层交换机组播配置

『配置环境参数』

1. 组播服务器地址为192.168.0.10/24,网关为192.168.0.1/24

2. 三层交换机SwitchA通过上行口G1/1连接组播服务器,交换机连接组播服务器接口interface vlan 100,地址为192.168.0.1。

3. vlan10和vlan20下挂两个二层交换机SwitchB和SwitchC,地址为10.10.10.1/24和10.10.20.1/24。

『组网需求』

1:在SwitchA、SwitchB和SwitchC上运行组播协议,要求L3上配置为IP PIM-SM模式

2 数据配置步骤

『PIM-SM数据流程』

PIM-SM(Protocol Independent Multicast,Sparse Mode)即与协议无关的组播稀疏模式,属于稀疏模式的组播路由协议。PIM-SM主要用于组成员分布相对分散、范围较广、大规模的网络。

与密集模式的扩散—剪枝不同,PIM-SM协议假定所有的主机都不需要接收组播数据包,只有主机明确指定需要时,PIM-SM路由器才向它转发组播数据包。

PIM-SM协议中,通过设置汇聚点RP(Rendezvous Point)和自举路由器BSR(Bootstrap Router),向所有PIM-SM路由器通告组播信息,并利用路由器的加入/剪枝信息,建立起基于RP的共享树RPT(RP-rooted shared tree)。从而减少了数据报文和控制报文占用的网络带宽,降低路由器的处理开销。组播数据沿着共享树流到该组播组成员所在的网段,当数据流量达到一定程度,组播数据流可以切换到基于源的最短路径树SPT,以减少网络延迟。PIM-SM不依赖于特定的单播路由协议,而是使用现存的单播路由表进行RPF检查。

运行PIM-SM协议,需要配置候选RP和BSR,BSR负责收集候选RP发来的信息,并把它们广播出去。

【SwitchA相关配置】

1. 使能多播路由

[SwitchA]multicast routing-enable

2. 创建(进入)vlan100的虚接口

[SwitchA]int vlan 100

3. 给vlan100的虚接口配置IP地址

[SwitchA-Vlan-interface100]ip add 192.168.0.1 255.255.255.0

4. 创建(进入)vlan10的虚接口

[SwitchA]int vlan 10

5. 给vlan10的虚接口配置IP地址

[SwitchA-Vlan-interface10]ip add 10.10.10.1 255.255.255.0

6. 在接口上启动PIM SM

[SwitchA-Vlan-interface10]pim SM

7. 创建(进入)vlan20的虚接口

[SwitchA]interface Vlan-interface 20

8. 给vlan20的虚接口配置IP地址

[SwitchA-Vlan-interface20]ip add 10.10.20.1 255.255.255.0

9. 在接口上启动PIM SM

[SwitchA-Vlan-interface20]pim SM

10. 进入PIM视图

[SwitchA]pim

11. 配置候选BSR

[SwitchA-pim]c-bsr vlan 100 24

12. 配置候选RP

[SwitchA-pim]c-rp vlan 100

『PIM-DM数据流程』

PIM-DM(Protocol Independent Multicast,Dense Mode)属于密集模式的组播路由协议。PIM-DM适用于小型网络,在这种网络环境下,组播组的成员相对比较密集。PIM-DM的工作过程可以概括为:邻居发现、扩散—剪枝过程、嫁接阶段。各个过程详细解释请参见《操作手册》

1. 使能多播路由

[SwitchA]multicast routing-enable

2. 创建(进入)vlan100的虚接口

[SwitchA]int vlan 100

3. 给vlan100的虚接口配置IP地址

[SwitchA-Vlan-interface100]ip add 192.168.0.1 255.255.255.0

4. 创建(进入)vlan10的虚接口

[SwitchA]int vlan 10

5. 给vlan10的虚接口配置IP地址

[SwitchA-Vlan-interface10]ip add 10.10.10.1 255.255.255.0

6. 在接口上启动PIM DM

[SwitchA-Vlan-interface10]pim DM

7. 创建(进入)vlan20的虚接口

[SwitchA]interface Vlan-interface 20

8. 给vlan20的虚接口配置IP地址

[SwitchA-Vlan-interface20]ip add 10.10.20.1 255.255.255.0

9. 在接口上启动PIM DM

[SwitchA-Vlan-interface20]pim DM

【SwitchB相关配置】

swtichB可以不配置,或者支持IGMP SNOOPING, 可以在系统视图下启动multicast routing-enable。

如果是二层交换机,则只需在系统视图下配置igmp-snooping即可;

目前交换机的IGMP只支持V1/V2版本。

【SwitchC相关配置】

switchC可以不配置,或者支持IGMP SNOOPING, 可以在系统视图下启动multicast routing-enable。

如果是二层交换机,则只需在系统视图下配置igmp-snooping即可;

目前交换机的IGMP只支持V1/V2版本。

3 测试验证

PC1和PC2都能够看到正常的组播源内容

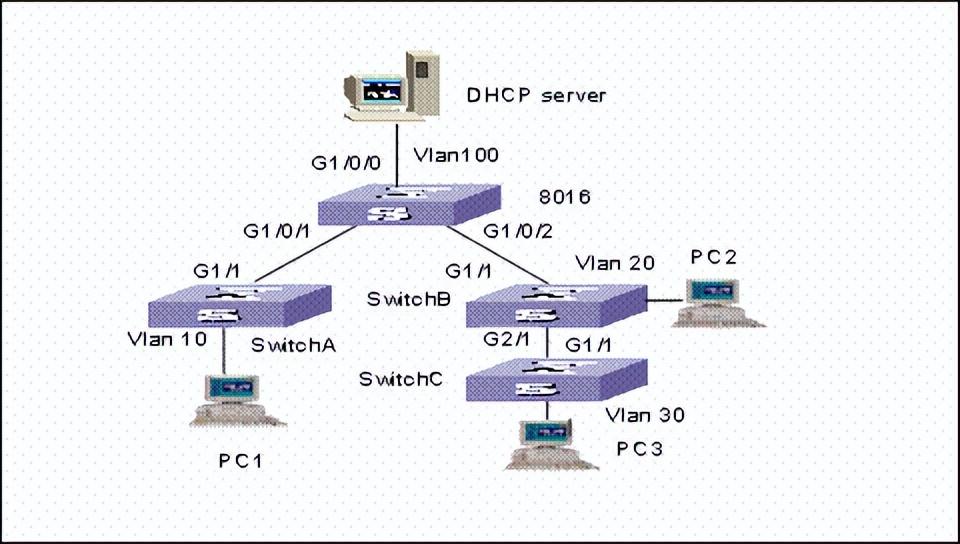

4.4 DHCP-RELAY配置

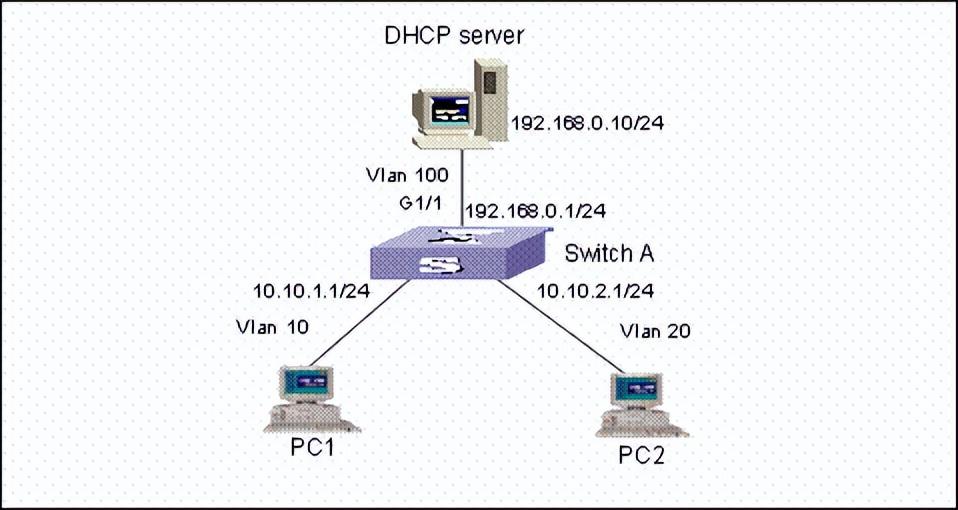

1 功能需求及组网说明

DHCP中继配置

『配置环境参数』

1. DHCP server的IP地址192.168.0.10/24

2. DHCP server连接在交换机G1/1属于vlan100,网关即vlan100虚接口地址192.168.0.1/24

3. E0/1-E0/10属于vlan10,网段地址10.10.1.1/24

4. E0/11-E0/20属于vlan20,网段地址10.10.2.1/24

『组网需求』

在SwitchA上配置DHCP relay使下面用户获取IP地址

2 数据配置步骤

『交换机DHCP relay流程』

DHCP Relay的作用则是为了适应客户端和服务器不在同一网段的情况,通过Relay,不同子网的用户可以到同一个DHCP server申请IP地址,这样便于地址池的管理和维护。

【SwitchA相关配置】

本例以3526交换机命令为例,其它交换机配置请参考相关《操作手册》

1. 定义一个DHCP server

[SwitchA]dhcp-server 0 ip 192.168.0.10

2. 创建(进入)vlan100

[SwitchA]vlan 100

3. 将G1/1加入到vlan100

[SwitchA-vlan100]port GigabitEthernet 1/1

4. 创建(进入)vlan100的虚接口

[SwitchA]interface Vlan-interface 100

5. 给vlan100的虚接口配置IP地址

[SwitchA-Vlan-interface100]ip address 192.168.0.1 255.255.255.0

6. 创建(进入vlan10)

[SwitchA]vlan 10

7. 将E0/1-E0/10加入到vlan10

[SwitchA-vlan10]port Ethernet 0/1 to Ethernet 0/10

8. 创建(进入)vlan10的虚接口

[SwitchA]interface Vlan-interface 10

9. 给vlan10的虚接口配置IP地址

[SwitchA-Vlan-interface10]ip address 10.10.1.1 255.255.255.0

10. 指定vlan10下面的用户使用DHCP server0分配的地址

[SwitchA-Vlan-interface10]dhcp-server 0

11. 创建(进入)vlan20

[SwitchA-vlan10]vlan 20

12. 将E0/11-E0/20加入到vlan20

[SwitchA-vlan20]port Ethernet 0/11 to Ethernet 0/20

13. 创建进入vlan20的虚接口

[SwitchA]interface Vlan-interface 20

14. 给vlan20的虚接口配置IP地址

[SwitchA-Vlan-interface20]ip address 10.10.2.1 255.255.255.0

15. 指定vlan10下面的用户使用DHCP server0分配的地址

[SwitchA-Vlan-interface20]dhcp-server 0

【补充说明】

目前中低端交换机均不支持DHCP SERVER,只能做DHCP relay。

3 测试验证

1. PC1能够获取10.10.1.1/24网段的地址,分配到的网关为10.10.1.1/24,能够PING通自己的网关

2. PC2能够获取10.10.2.1/24网段的地址,分配到的网关为10.10.2.1/24,能够PING通自己的网关

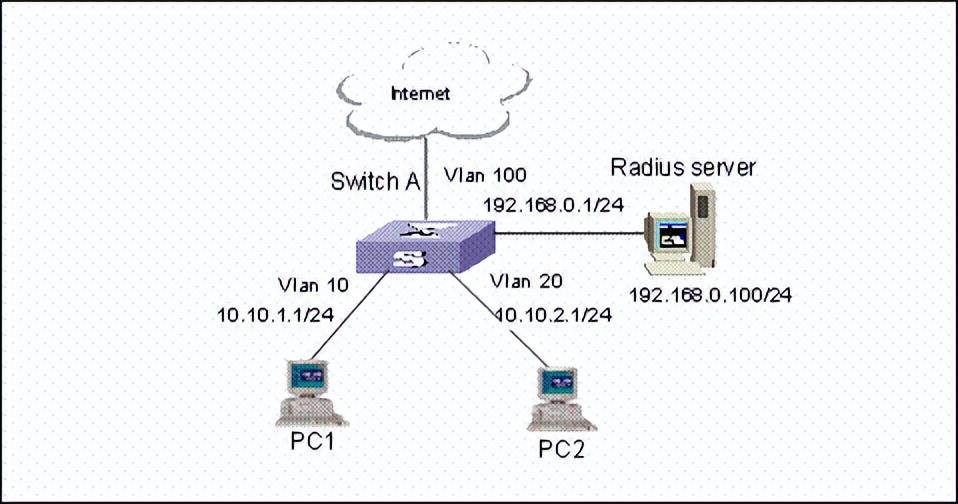

4.5 交换机802.1X配置

1 功能需求及组网说明

802.1X配置

『配置环境参数』

1. 交换机vlan10包含端口E0/1-E0/10接口地址10.10.1.1/24

2. 交换机vlan20包含端口E0/11-E0/20接口地址10.10.2.1/24

3. 交换机vlan100包含端口G1/1接口地址192.168.0.1/24

4. RADIUS server地址为192.168.0.100/24

5. 本例中交换机为三层交换机

『组网需求』

1. PC1和PC2能够通过交换机本地认证上网

2. PC1和PC2能够通过RADIUS认证上网

2 数据配置步骤

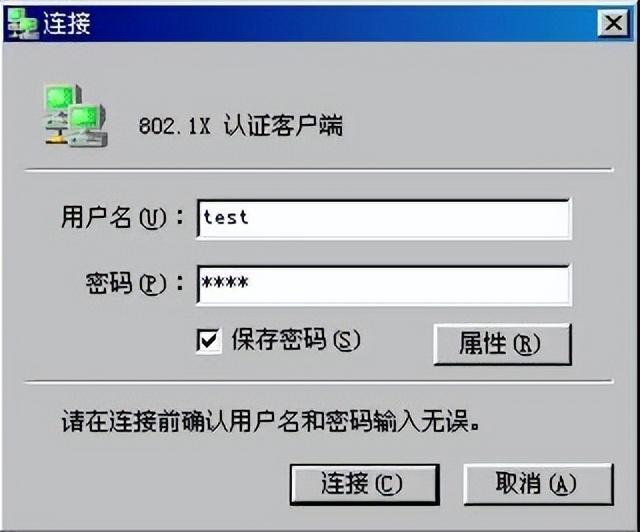

『802.1X本地认证流程』

用户输入用户名和密码,报文送达交换机端口,此时交换机相应端口对于此用户来说是非授权状态,报文打上相应端口的PVID,然后根据用户名所带域名送到相应域中进行认证,如果没有带域名就送到缺省域中进行认证,如果存在相应的用户名和密码,就返回认证成功消息,此时端口对此用户变为授权状态,如果用户名不存在或者密码错误等,就返回认证不成功消息,端口仍然为非授权状态。

【SwitchA相关配置】

1. 创建(进入)vlan10

[SwitchA]vlan 10

2. 将E0/1-E0/10加入到vlan10

[SwitchA-vlan10]port Ethernet 0/1 to Ethernet 0/10

3. 创建(进入)vlan10的虚接口

[SwitchA]interface Vlan-interface 10

4. 给vlan10的虚接口配置IP地址

[SwitchA-Vlan-interface10]ip address 10.10.1.1 255.255.255.0

5. 创建(进入)vlan20

[SwitchA-vlan10]vlan 20

6. 将E0/11-E0/20加入到vlan20

[SwitchA-vlan20]port Ethernet 0/11 to Ethernet 0/20

7. 创建(进入)vlan20虚接口

[SwitchA]interface Vlan-interface 20

8. 给vlan20虚接口配置IP地址

[SwitchA-Vlan-interface20]ip address 10.10.2.1 255.255.255.0

9. 创建(进入)vlan100

[SwitchA]vlan 100

10. 将G1/1加入到vlan100

[SwitchA-vlan100]port GigabitEthernet 1/1

11. 创建进入vlan100虚接口

[SwitchA]interface Vlan-interface 100

12. 给vlan100虚接口配置IP地址

[SwitchA-Vlan-interface100]ip address 192.168.0.1 255.255.255.0

【802.1X本地认证缺省域相关配置】

1. 在系统视图下开启802.1X功能,默认为基于MAC的认证方式

[SwitchA]dot1x

2. 在E0/1-E0/10端口上开启802.1X功能,如果dot1x interface后面不加具体的端口,就是指所有的端口都开启802.1X

[SwitchA]dot1x interface eth 0/1 to eth 0/10

3. 这里采用缺省域system,并且缺省域引用缺省radius方案system。

[SwitchA]local-user test

4. 设置该用户密码(明文)

[SwitchA-user-test]password simple test

5. 设置该用户接入类型为802.1X

[SwitchA-user-test]service-type lan-access

6. 激活该用户

[SwitchA-user-test]state active

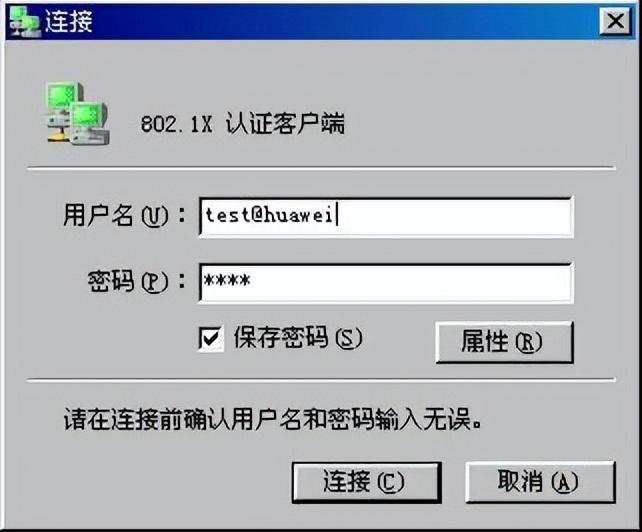

【802.1X本地认证自建域相关配置】

1. 在系统视图下开启802.1X功能,默认为基于MAC的认证方式

[SwitchA]dot1x

2. 在E0/1-E0/10端口上开启802.1X功能,如果dot1x interface后面不加具体的端口,就是指所有的端口都开启802.1X

[SwitchA]dot1x interface eth 0/1 to eth 0/10

3. 设置认证方式为radius

[SwitchA]radius scheme radius1

4. 设置主认证服务器为本地,端口号1645

[SwitchA-radius-radius1]primary authentication 127.0.0.1 1645

5. 设置主计费服务器为本地,端口号1646

[SwitchA-radius-radius1]primary accounting 127.0.0.1 1646

6. 这里本地用户认证采用自建域huawei

[SwitchA]domain Huawei

7. 在域中引用认证方案radius1

[SwitchA-isp-huawei]radius-scheme radius1

8. 设置本地用户名test@huawei

[SwitchA]local-user test@huawei

9. 设置用户密码(明文)

[SwitchA-user-test@huawei]password simple test

10. 设置用户接入类型为802.1X

[SwitchA-user-test@huawei]service-type lan-access

11. 激活该用户

[SwitchA-user-test@huawei]state active

『802.1X RADIUS认证流程』

用户输入用户名和密码,报文送达交换机端口,此时交换机相应端口对于此用户来说是非授权状态,报文打上相应端口的PVID,然后根据用户名所带域名送到相应域中进行认证,如果该域配置了radius认证方式,那么交换机就把该报文转为radius报文送给相应的认证和计费服务器,认证和计费服务器如果存在相应的用户名和密码,就返回认证成功消息给交换机,此时端口对此用户变为授权状态,如果用户名不存在或者密码错误等,就返回认证不成功消息给交换机,端口仍然为非授权状态。

【802.1X RADIUS认证相关配置】

1. 在系统视图下开启802.1X功能,默认为基于MAC的方式

[SwitchA]dot1x

2. 在E0/1-E0/10端口上开启802.1X功能,如果dot1x interface后面不加具体的端口,就是指所有的端口都开启802.1X

[SwitchA]dot1x interface eth 0/1 to eth 0/10

3. 设置认证方式为radius,radius认证不成功取本地认证

[SwitchA]radius scheme radius1

4. 设置主认证服务器

[SwitchA-radius-radius1]primary authentication 192.168.0.100

5. 设置主计费服务器

[SwitchA-radius-radius1]primary accounting 192.168.0.100

6. 设置交换机与认证服务器的密钥,二者应保持一致

[SwitchA-radius-radius1]key authentication test

7. 设置交换机与计费服务器的密钥,二者应保持一致

[SwitchA-radius-radius1]key accounting test

8. 交换机送给radius的报文不带域名

[SwitchA-radius-radius1]user-name-format without-domain

9. 这里用户认证采用自建域huawei

[SwitchA]domain Huawei

10. 在域中引用认证方案radius1

[SwitchA-isp-huawei]radius-scheme radius1

【802.1X 代理检测相关配置】

l 检测到用户使用代理强制用户下线

[SwitchA]dot1x supp-proxy-check logoff

l 在指定的端口上检测到用户使用代理强制用户下线

[SwitchA]dot1x supp-proxy-check logoff inter eth 0/1 to eth 0/10

l 检测到用户使用代理交换机输出trap信息

[SwitchA]dot1x supp-proxy-check trap

上述几个配置不要求全配,可以选择任意一个或者组合使用

【二层交换机作isolate-user-vlan radius认证】

l 由于交换机送往radius的报文要进行源地址替换,报文源地址被替换成相应的网关或者管理地址,本地认证不存在此问题

l 如果是三层交换机为例,配置了各个vlan的相应接口地址,由于交换机送往radius的报文要进行源地址替换,报文源地址被替换成相应的网关地址

l 如果是二层交换机作isolate-user-vlan,那么要求isolate-user-vlan上配置IP地址,而且保证此地址能够与radius服务器互通

l 如果是二层交换机开启802.1X,上行口作vlan透传,远端接radius服务器,要求二层交换机配置管理IP地址,保证此地址能够与radius服务器互通

【补充说明】

l 一般情况下接入端用户名需要加上域,本例客户端认证的时候输入用户名时就需要加上域名;

l 可以在系统视图下通过命令domain default enable domain-name 来指定缺省的域名,这样如果用户进行认证的时候没有输入域名,则采用缺省指定域名来进行认证和计费;

l 新的版本也将支持多种认证方式(PAP、CHAP、EAP-MAD5),请在系统视图下通过命令dot1x authentication-method xxx来配置(如果命令行没有这条命令,这说明当前版本不支持多种认证方式,只支持缺省的CHAP认证方式。)

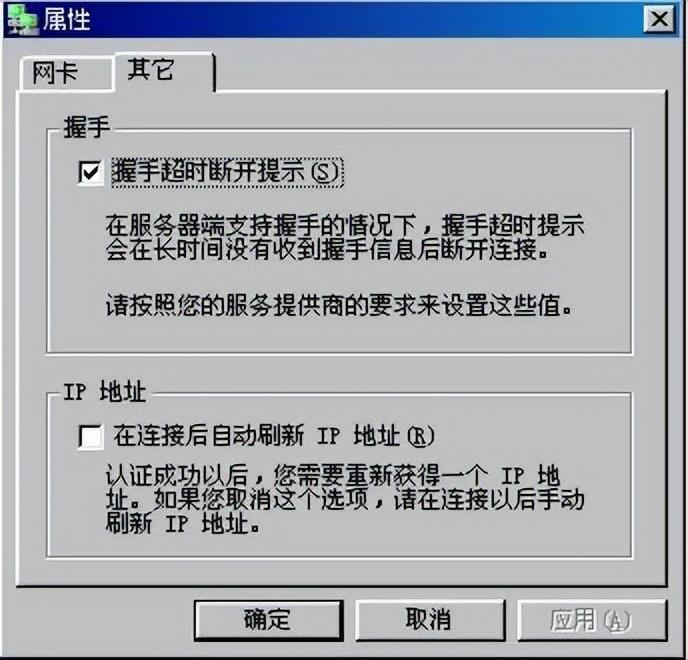

3 测试验证

1. 本地认证缺省域用户上线,需要输入用户名test,密码test

2. 采用自建域的用户上线,需要输入用户名test@huawei,密码test

3. 如果用户为固定分配IP地址,那么属性里不要选择“在连接后自动刷新IP地址”

4. 用户认证通过以后,能够与相应的网关或者radius服务器正常通信

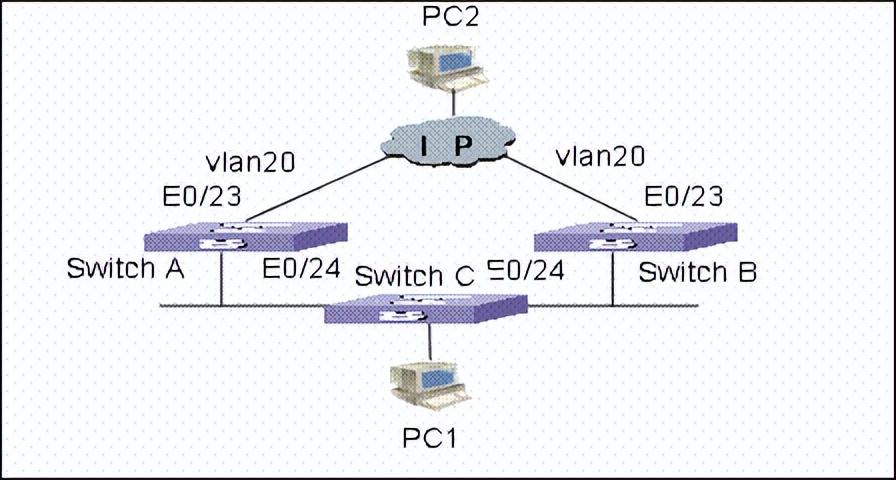

4.6 交换机VRRP配置

1 功能需求及组网说明

VRRP配置

『配置环境参数』

SwitchA通过E0/24与SwitchC相连,通过E0/23上行

SwitchB通过E0/24与SwitchC相连,通过E0/23上行

交换机SwitchA通过ethernet 0/24与SwitchB的ethernet 0/24连接到SwitchC

SwitchA和SwitchB上分别创建两个虚接口,interface vlan 10和interface 20做为三层接口,其中interface vlan 10分别包含ethernet 0/24端口,interface 20包含ethernet 0/23端口,做为出口。

『组网需求』

SwitchA和 SwitchB之间做VRRP,interface vlan 10做为虚拟网关接口,Switch A为主设备,允许抢占,SwitchB为从设备,PC1主机的网关设置为VRRP虚拟网关地址192.168.100.1,进行冗余备份。访问远端主机PC2 10.1.1.1/24

2 数据配置步骤

『两台交换机主备的配置流程』

通常一个网络内的所有主机都设置一条缺省路由,主机发往外部网络的报文将通过缺省路由发往该网关设备,从而实现了主机与外部网络的通信。当该设备发生故障时,本网段内所有以此设备为缺省路由下一跳的主机将断掉与外部的通信。VRRP就是为解决上述问题而提出的,它为具有多播或广播能力的局域网(如以太网)设计。VRRP可以将局域网的一组交换机(包括一个Master即活动交换机和若干个Backup即备份交换机)组织成一个虚拟路由器,这组交换机被称为一个备份组。

虚拟的交换机拥有自己的真实IP地址(这个IP地址可以和备份组内的某个交换机的接口地址相同),备份组内的交换机也有自己的IP地址。局域网内的主机仅仅知道这个虚拟路由器的IP地址(通常被称为备份组的虚拟IP地址),而不知道具体的Master交换机的IP地址以及Backup交换机的IP地址。局域网内的主机将自己的缺省路由下一跳设置为该虚拟路由器的IP地址。于是,网络内的主机就通过这个虚拟的交换机与其它网络进行通信。当备份组内的Master交换机不能正常工作时,备份组内的其它Backup交换机将接替不能正常工作的Master交换机成为新的Master交换机,继续向网络内的主机提供路由服务,从而实现网络内的主机不间断地与外部网络进行通信。

【SwitchA相关配置】

基础配置

1. 创建(进入)vlan10

[SwitchA] vlan 10

2. 将E0/24加入到vlan10

[SwitchA-vlan10] port Ethernet 0/24

3. 创建(进入)vlan20

[SwitchA]vlan 20

4. 将E0/23加入到vlan20

[SwitchA-vlan20]port Ethernet 0/23

5. 创建(进入)vlan20的虚接口

[SwitchA-vlan20]int vlan 20

6. 给vlan20的虚接口配置IP地址

[SwitchA-Vlan-interface20]ip add 11.1.1.1 255.255.255.252

7. 创建(进入)vlan10的虚接口

[SwitchA] interface vlan 10

8. 给vlan10的虚接口配置IP地址

[SwitchA-Vlan-interface10]ip address 192.168.100.2 255.255.255.0

9. 配置一条到对方网段的静态路由

[SwitchA]ip route-static 10.1.1.1 255.255.255.0 11.1.1.2

VRRP配置

1. 创建VRRP组1,虚拟网关为192.168.100.1

[SwitchA-Vlan-interface10]vrrp vrid 1 virtual-ip 192.168.100.1

2. 设置VRRP组优先级为120,缺省为100

[SwitchA-Vlan-interface10]vrrp vrid 1 priority 120

3. 设置为抢占模式

[SwitchA-Vlan-interface10]vrrp vrid 1 preempt-mode

4. 设置监控端口为为interface vlan 20,如果端口Down掉优先级降低30

[SwitchA-Vlan-interface10]vrrp vrid 1 track Vlan-interface 20 reduced 30

【SwitchB相关配置】

基础配置

1. 创建(进入)vlan10

[SwitchB] vlan 10

2. 加E0/24加入到vlan10

[SwitchB-vlan10] port Ethernet 0/24

3. 创建(进入)vlan20

[SwitchB]vlan 20

4. 将E0/23加入到vlan20

[SwitchB-vlan20]port Ethernet 0/23

5. 创建(进入)vlan20的虚接口

[SwitchB-vlan20]int vlan 20

6. 给vlan20的虚接口配置IP地址

[SwitchB-Vlan-interface20]ip add 12.1.1.1 255.255.255.252

7. 创建(进入)vlan10的虚接口

[SwitchB] interface vlan 10

8. 给vlan10的虚接口配置IP地址

[SwitchB-Vlan-interface10]ip address 192.168.100.3 255.255.255.0

9. 配置一条到对方网段的静态路由

[SwitchB]ip route-static 10.1.1.1 255.255.255.0 12.1.1.2

VRRP配置

1. 创建VRRP组1,虚拟网关为192.168.100.1

[SwitchB-Vlan-interface10]vrrp vrid 1 virtual-ip 192.168.100.1

2. 设置为抢占模式

[SwitchB-Vlan-interface10]vrrp vrid 1 preempt-mode

【SwitchC相关配置】

SwitchC在这里起端口汇聚作用,同时允许SwitchA和SwitchB发送心跳报文,可以不配置任何数据。

『两台交换机负载分担的配置流程』

通过多备份组设置可以实现负荷分担。如交换机A作为备份组1的Master,同时又兼职备份组2的备份交换机,而交换机B正相反,作为备份组2的Master,并兼职备份组1的备份交换机。一部分主机使用备份组1作网关,另一部分主机使用备份组2作为网关。这样,以达到分担数据流,而又相互备份的目的。

【SwitchA相关配置】

1. 创建一个VRRP组1。

[SwitchA-vlan-interface10] vrrp vrid 1 virtual-ip 192.168.100.1

2. 设置VRRP组1的优先级比默认值高,保证SwitchA为此组的Master

[SwitchA-vlan-interface10] vrrp vrid 1 priority 150

3. 创建一个VRRP组2,优先级为默认值

[SwitchA-vlan-interface10] vrrp vrid 2 virtual-ip 192.168.100.2

【SwitchB相关配置】

1. 创建一个VRRP组1,优先级为默认值

[SwitchB-vlan-interface10] vrrp vrid 1 virtual-ip 192.168.100.1

2. 创建一个VRRP组2,优先级比默认值高,保证SwitchB为此组的Master

[SwitchB-vlan-interface10] vrrp vrid 2 virtual-ip 192.168.100.2

3. 设置备份组的优先级。

[SwitchB-vlan-interface10] vrrp vrid 2 priority 110

4. 此配置完成以后,SwitchC下面的用户可以部分以VRRP组1的虚地址为网关,一部分用户以VRRP组2的虚地址为网关。

【补充说明】

l 按RFC2338协议要求,VRRP虚地址是不能被PING通的,目前我们在产品具体实现中对其进行了扩展,VRRP虚地址可以被PING通。但是要求在配置VRRP之前在系统视图下先执行如下命令:(例如3526)[Quidway]vrrp ping-enable

l 优先级的取值范围为0到255(数值越大表明优先级越高),但是可配置的范围是1到254。优先级0为系统保留给特殊用途来使用,255则是系统保留给IP地址拥有者。缺省情况下,优先级的取值为100。

3 测试验证

将PC2通过SwitchC上行的两条链路任意断开一条,PC仍然能够正常PING通PC1

4.7 交换机QACL之访问控制

单向访问控制

1 功能需求及组网说明

l 单向访问控制

单向访问控制

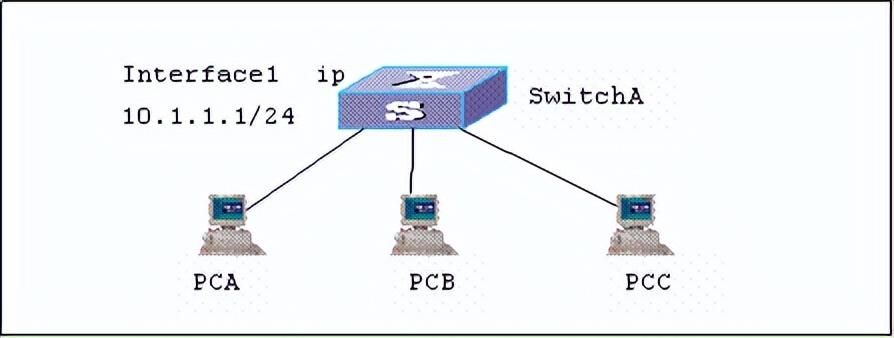

『配置环境参数』

PCA、PCB和PCC通过交换机SwitchAA互连

其中PCA的IP地址为10.1.1.2/24,PCB的IP地址为10.1.1.3/24,PCC的IP地址为10.1.1.4/24

『组网需求』

PCA、PCB和PCC之间完成单向访问,即PCA可以访问PCB、PCC,但是PCB、PCC不能访问PCA

2 数据配置步骤

『单向访问控制流程』

单向访问控制主要是针对有方向的数据包,例如ICMP,TCP报文等,而对于没有方向的UDP报文,交换机暂时无法进行控制,所以如果要实现单向访问控制就简单等同于对ICMP和TCP报文的控制。如果要对UDP报文进行控制,必须知道UDP报文的端口号。目前也只有E系列交换机、8016、6506和5516能够实现这种组网,以下按产品分别举例(S8016的配置这里略去)。

【3526E配置方法】

〖ICMP报文控制〗

PCA与交换机的e0/1端口相连,配置如下:

1. 配置二层访问控制规则

[SwitchA]acl number 100

2. 配置二层访问控制子规则,禁止从任何端口的入报文出端口到e0/1

[SwitchA-acl-link-100]rule deny icmp source 1.1.1.1 0 destination 1.1.1.2 0 icmp-type echo

3. 激活该规则

[SwitchA]packet-filter ip-group 100

〖TCP报文单向访问控制〗

1. 配置三层访问控制规则

[SwitchA]acl number 100

2. 主机ip地址为1.1.1.1的PC无法向1.1.1.2的PC发起TCP连接建立请求

[SwitchA-acl-adv-100]rule deny tcp established source 1.1.1.1 0 destination 1.1.1.2 0

3. 激活该规则

[SwitchA]packet-filter ip-group 100

【6506配置方法】

〖ICMP报文控制〗

PCA与交换机的e4/0/1端口相连,配置如下:

1. 配置扩展访问控制规则

[SwitchA]acl number 100

2. 配置扩展访问控制子规则,禁止1.1.1.1 Ping通1.1.1.2

[SwitchA-acl-adv-100]rule 0 deny icmp source 1.1.1.1 0 destination 1.1.1.2 0

3. 进入端口视图

[SwitchA-acl-adv-100]int e4/0/1

4. 激活该规则

[SwitchA-Ethernet4/0/1] packet-filter inbound ip-group 100 rule 0

〖TCP报文单向访问控制〗

PCA与交换机的e4/0/1端口相连,配置如下:

1. 配置扩展访问控制规则

[SwitchA]acl number 100

2. 主机ip地址为1.1.1.1的PC可以ping通1.1.1.2的PC,但是不能通过网上邻居查找到1.1.1.2,反之则可以

3.

[SwitchA-acl-adv-100] rule 1 deny tcp established source 1.1.1.1 0 destination 1.1.1.2 0

4. 进入端口视图

[SwitchA-acl-adv-100]int e4/0/1

5. 激活该规则

[SwitchA-Ethernet4/0/1] packet-filter inbound ip-group 100 rule 1

【5516配置方法】

〖ICMP报文控制〗

PCA与交换机的e0/1端口相连,配置如下:

1. 配置二层访问控制规则

[SwitchA]acl number 100

2. 配置访问控制子规则,禁止主机pcb访问pca

[SwitchA-acl-link-100]rule deny icmp source 1.1.1.3 0 destination 1.1.1.2 0

3. 配置访问控制子规则,禁止主机pcc访问pca

[SwitchA-acl-link-100]rule deny icmp source 1.1.1.4 0 destination 1.1.1.2 0

4. 激活该规则

[SwitchA]packet-filter ip-group 100

〖TCP报文单向访问控制〗

1. 配置三层访问控制规则

[SwitchA]acl number 100

2. 主机ip地址为1.1.1.3的PC可以ping通1.1.1.2的PC,但是不能通过网上邻居查找到1.1.1.2,反之则可以

[SwitchA-acl-adv-100]rule deny tcp source 1.1.1.3 0 destination 1.1.1.2 0 destination-port eq 139

3. 激活该规则

[SwitchA]packet-filter ip-group 100

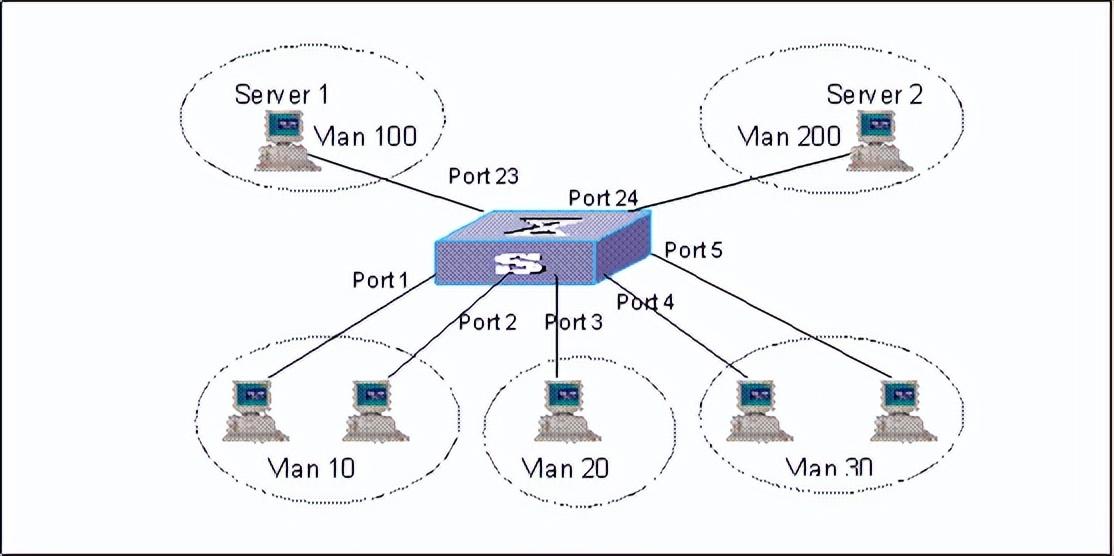

双向访问控制

1 功能需求及组网说明

双向访问控制

『配置环境参数』

说明:通过配置三层交换机的acl来实现vlan之间的访问控制

『组网需求』

需求:组网和vlan分配如图所示,要求vlan 10、20、30均可以访问server 1,但是只有vlan 10和vlan 20可以访问server 2,同时vlan 10、20、30之间不能互访。

2 数据配置步骤

『交换机双向访问控制流程』

如果是低端交换机同一网段内的双向访问控制,也可以通过端口的hybrid属性来实现,具体的内容可以参考关于端口bybrid属性的配置部分。

【3526E配置方法】

基础配置

1. 创建(进入)vlan10

[SwitchA] vlan 10

2. 创建(进入)vlan10的虚接口

[SwitchA] interface Vlan-interface 10

3. 给vlan20的虚接口配置IP地址

[SwitchA-Vlan-interface10]ip address 10.10.1.1 255.255.0.0

4. 创建(进入)vlan20

[SwitchA] vlan 20

5. 创建(进入)vlan20的虚接口

[SwitchA] interface Vlan-interface 20

6. 给vlan20的虚接口配置IP地址

[SwitchA-Vlan-interface20]ip address 10.20.1.1 255.255.0.0

7. 创建(进入)vlan30

[SwitchA] vlan 30

8. 创建(进入)vlan30的虚接口

[SwitchA] interface Vlan-interface 30

9. 给vlan30的虚接口配置IP地址

[SwitchA-Vlan-interface30]ip address 10.30.1.1 255.255.0.0

10. 创建(进入)vlan100

[SwitchA] vlan 100

11. 创建(进入)vlan100的虚接口

[SwitchA] interface Vlan-interface 100

12. 给vlan100的虚接口配置IP地址

[SwitchA-Vlan-interface100]ip address 10.100.1.1 255.255.0.0

13. 创建(进入)vlan200

[SwitchA] vlan 200

14. 创建(进入)vlan200的虚接口

[SwitchA] interface Vlan-interface 200

15. 给vlan200的虚接口配置IP地址

[SwitchA-Vlan-interface200]ip address 10.200.1.1 255.255.0.0

访问控制配置

1. 配置ACL

[SwitchA] acl num 100

2. 配置acl访问控制列表禁止网段10.10.0.0访问网段10.20.0.0

[SwitchA-acl-adv-100]rule deny ip source 10.10.1.1 0.0.255.255 destination 10.20.1.1 0.0.255.255

3. 禁止网段10.10.0.0访问网段10.30.0.0

[SwitchA-acl-adv-100]rule deny ip source 10.10.1.1 0.0.255.255 destination 10.30.1.1 0.0.255.255

4. 禁止网段10.20.0.0访问网段10.10.0.0

[SwitchA-acl-adv-100]rule deny ip source 10.20.1.1 0.0.255.255 destination 10.10.1.1 0.0.255.255

5. 禁止网段10.20.0.0访问网段10.30.0.0

[SwitchA-acl-adv-100]rule deny ip source 10.20.1.1 0.0.255.255 destination 10.30.1.1 0.0.255.255

6. 禁止网段10.30.0.0访问网段10.10.0.0

[SwitchA-acl-adv-100]rule deny ip source 10.30.1.1 0.0.255.255 destination 10.10.1.1 0.0.255.255

7. 禁止网段10.30.0.0访问网段10.20.0.0

[SwitchA-acl-adv-100]rule deny ip source 10.30.1.1 0.0.255.255 destination 10.20.1.1 0.0.255.255

8. 禁止网段10.30.0.0访问网段10.200.0.0

[SwitchA-acl-adv-100]rule deny ip source 10.30.1.1 0.0.255.255 destination 10.200.1.1 0.0.255.255

9. 下发访问控制列表

[SwitchA]packet-filter ip 100

【6506配置方法】

基础配置

1. 创建(进入)vlan10

[SwitchA] vlan 10

2. 创建(进入)vlan10的虚接口

[SwitchA] interface Vlan-interface 10

3. 给vlan20的虚接口配置IP地址

[SwitchA-Vlan-interface10]ip address 10.10.1.1 255.255.0.0

4. 创建(进入)vlan20

[SwitchA] vlan 20

5. 创建(进入)vlan20的虚接口

[SwitchA] interface Vlan-interface 20

6. 给vlan20的虚接口配置IP地址

[SwitchA-Vlan-interface20]ip address 10.20.1.1 255.255.0.0

7. 创建(进入)vlan30

[SwitchA] vlan 30

8. 创建(进入)vlan30的虚接口

[SwitchA] interface Vlan-interface 30

9. 给vlan30的虚接口配置IP地址

[SwitchA-Vlan-interface30]ip address 10.30.1.1 255.255.0.0

10. 创建(进入)vlan100

[SwitchA] vlan 100

11. 创建(进入)vlan100的虚接口

[SwitchA] interface Vlan-interface 100

12. 给vlan100的虚接口配置IP地址

[SwitchA-Vlan-interface100]ip address 10.100.1.1 255.255.0.0

13. 创建(进入)vlan200

[SwitchA] vlan 200

14. 创建(进入)vlan200的虚接口

[SwitchA] interface Vlan-interface 200

15. 给vlan200的虚接口配置IP地址

[SwitchA-Vlan-interface200]ip address 10.200.1.1 255.255.0.0

访问控制配置

1. 配置ACL

[SwitchA] acl num 100

2. 配置acl访问控制列表禁止网段10.10.0.0访问网段10.20.0.0

[SwitchA-acl-adv-100]rule 0 deny ip source 10.10.1.1 0.0.255.255 destination 10.20.1.1 0.0.255.255

3. 配置acl访问控制列表禁止网段10.10.0.0访问网段10.30.0.0

[SwitchA-acl-adv-100]rule 1 deny ip source 10.10.1.1 0.0.255.255 destination 10.30.1.1 0.0.255.255

4. 配置acl访问控制列表禁止网段10.20.0.0访问网段10.10.0.0

[SwitchA-acl-adv-100]rule 2 deny ip source 10.20.1.1 0.0.255.255 destination 10.10.1.1 0.0.255.255

5. 配置acl访问控制列表禁止网段10.20.0.0访问网段10.30.0.0

[SwitchA-acl-adv-100]rule 3 deny ip source 10.20.1.1 0.0.255.255 destination 10.30.1.1 0.0.255.255

6. 配置acl访问控制列表禁止网段10.30.0.0访问网段10.10.0.0

[SwitchA-acl-adv-100]rule 4 deny ip source 10.30.1.1 0.0.255.255 destination 10.10.1.1 0.0.255.255

7. 配置acl访问控制列表禁止网段10.30.0.0访问网段10.20.0.0

[SwitchA-acl-adv-100]rule 5 deny ip source 10.30.1.1 0.0.255.255 destination 10.20.1.1 0.0.255.255

8. 配置acl访问控制列表禁止网段10.30.0.0访问网段10.200.0.0

[SwitchA-acl-adv-100]rule 6 deny ip source 10.30.1.1 0.0.255.255 destination 10.200.1.1 0.0.255.255

进入端口视图

[SwitchA]int e4/0/1

9. 下发访问控制列表

[SwitchA]packet-filter inbound ip 100 not-care-for-interface

【5516配置方法】

基础配置

1. 创建(进入)vlan10

[SwitchA] vlan 10

2. 创建(进入)vlan10的虚接口

[SwitchA] interface Vlan-interface 10

3. 给vlan20的虚接口配置IP地址

[SwitchA-Vlan-interface10]ip address 10.10.1.1 255.255.0.0

4. 创建(进入)vlan20

[SwitchA] vlan 20

5. 创建(进入)vlan20的虚接口

[SwitchA] interface Vlan-interface 20

6. 给vlan20的虚接口配置IP地址

[SwitchA-Vlan-interface20]ip address 10.20.1.1 255.255.0.0

7. 创建(进入)vlan30

[SwitchA] vlan 30

8. 创建(进入)vlan30的虚接口

[SwitchA] interface Vlan-interface 30

9. 给vlan30的虚接口配置IP地址

[SwitchA-Vlan-interface30]ip address 10.30.1.1 255.255.0.0

10. 创建(进入)vlan100

[SwitchA] vlan 100

11. 创建(进入)vlan100的虚接口

[SwitchA] interface Vlan-interface 100

12. 给vlan100的虚接口配置IP地址

[SwitchA-Vlan-interface100]ip address 10.100.1.1 255.255.0.0

13. 创建(进入)vlan200

[SwitchA] vlan 200

14. 创建(进入)vlan200的虚接口

[SwitchA] interface Vlan-interface 200

15. 给vlan200的虚接口配置IP地址

[SwitchA-Vlan-interface200]ip address 10.200.1.1 255.255.0.0

访问控制配置

1. 配置ACL

[SwitchA] acl num 100

2. 配置acl访问控制列表禁止网段10.10.0.0访问网段10.20.0.0

[SwitchA-acl-adv-100]rule deny ip source 10.10.1.1 0.0.255.255 destination 10.20.1.1 0.0.255.255

3. 配置acl访问控制列表禁止网段10.10.0.0访问网段10.30.0.0

[SwitchA-acl-adv-100]rule deny ip source 10.10.1.1 0.0.255.255 destination 10.30.1.1 0.0.255.255

4. 配置acl访问控制列表禁止网段10.20.0.0访问网段10.10.0.0

[SwitchA-acl-adv-100]rule deny ip source 10.20.1.1 0.0.255.255 destination 10.10.1.1 0.0.255.255

5. 配置acl访问控制列表禁止网段10.20.0.0访问网段10.30.0.0

[SwitchA-acl-adv-100]rule deny ip source 10.20.1.1 0.0.255.255 destination 10.30.1.1 0.0.255.255

6. 配置acl访问控制列表禁止网段10.30.0.0访问网段10.10.0.0

[SwitchA-acl-adv-100]rule deny ip source 10.30.1.1 0.0.255.255 destination 10.10.1.1 0.0.255.255

7. 配置acl访问控制列表禁止网段10.30.0.0访问网段10.20.0.0

[SwitchA-acl-adv-100]rule deny ip source 10.30.1.1 0.0.255.255 destination 10.20.1.1 0.0.255.255

8. 配置acl访问控制列表禁止网段10.30.0.0访问网段10.200.0.0

[SwitchA-acl-adv-100]rule deny ip source 10.30.1.1 0.0.255.255 destination 10.200.1.1 0.0.255.255

9. 下发访问控制列表

[SwitchA]packet-filter ip-group 100

4.8 交换机QACL之绑定

IP+MAC+端口绑定

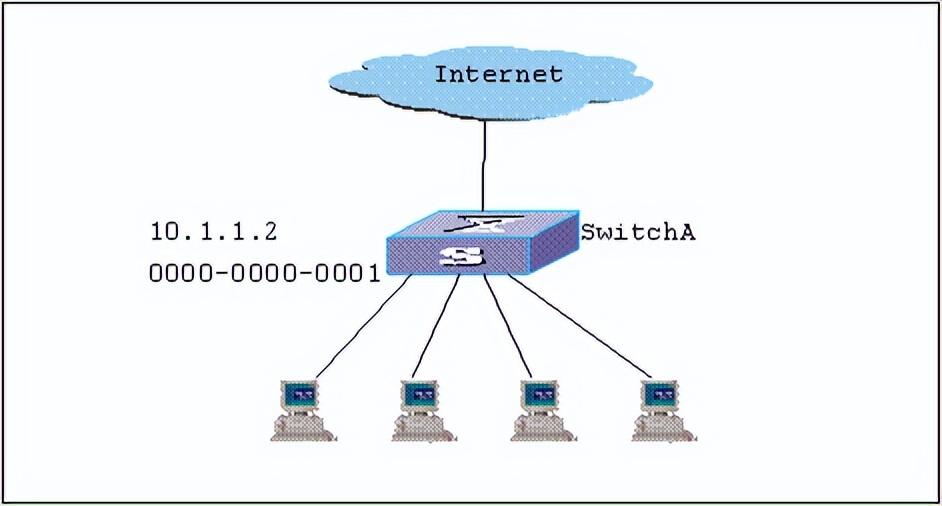

1 功能需求及组网说明

IP地址绑定

『配置环境参数』

用户的IP地址10.1.1.2,MAC地址0000-0000-0001

『组网需求』

对合法的用户进行ip+mac+端口的绑定,防止恶意用户通过更换自己的地址上网的行为。

2 数据配置步骤

『IP+MAC+端口绑定流程』

三层交换机中目前只有S3526系列支持使用AM命令来进行IP地址和端口的绑定。并且如果S3526系列交换机要采用AM命令来实现绑定功能,则交换机必须是做三层转发(即用户的网关应该在该交换机上)。

【采用DHCP-SECURITY来实现】

1. 配置端口的静态MAC地址

[SwitchA]mac-address static 0000-0000-0001 interface e0/1 vlan 1

2. 配置IP和MAC对应表

[SwitchA]dhcp-security 10.1.1.2 0000-0000-0001 static

3. 配置dhcp-server组号(否则不允许执行下一步,此dhcp-server组不用在交换机上创建也可)

[SwitchA-Vlan-interface1]dhcp-server 1

4. 使能三层地址检测

[SwitchA-Vlan-interface1]address-check enable

【采用AM命令来实现】

1. 使能AM功能

[SwitchA]am enable

2. 进入端口视图

[SwitchA]vlan 10

3. 将E0/1加入到vlan10

[SwitchA-vlan10]port Ethernet 0/1

4. 创建(进入)vlan10的虚接口

[SwitchA]interface Vlan-interface 10

5. 给vlan10的虚接口配置IP地址

[SwitchA-Vlan-interface10]ip add 10.1.1.1 255.255.255.0

6. 进入E0/1端口

[SwitchA]interface Ethernet 0/1

7. 该端口只允许起始IP地址为10.1.1.2的10个IP地址上网

[SwitchA-Ethernet0/1]am ip-pool 10.1.1.2 10

通过ACL实现的各种绑定的配置

1 功能需求及组网说明

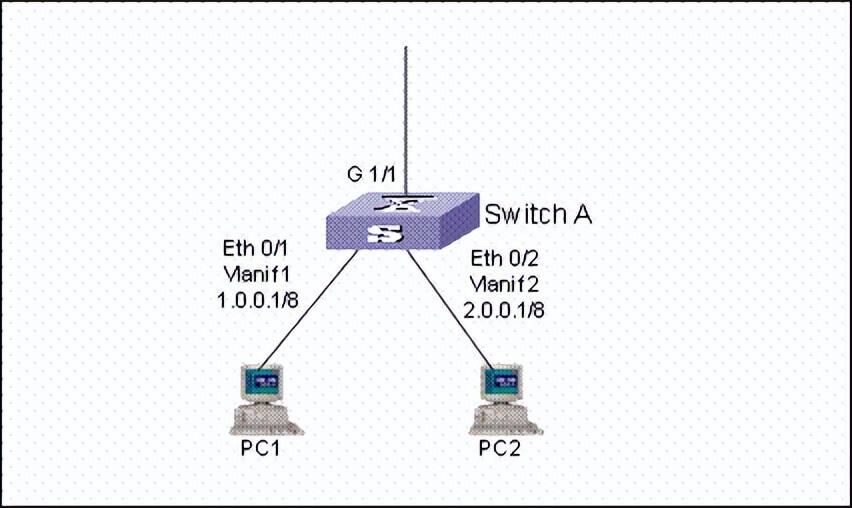

各种绑定的配置

『配置环境参数』

1. 三层交换机SwitchA有两个端口ethetnet 0/1、ethernet 0/2分别属于vlan 1、vlan 2

2. vlan 1、vlan 2的三层接口地址分别是1.0.0.1/8、2.0.0.1/8,上行口G 1/1是trunk端口,并允许vlan 3 通过

『组网需求』

1. 静态mac、端口捆绑:端口ethetnet 0/1仅仅允许pc1(mac:0.0.1)接入。

2. 动态mac、端口捆绑:端口ethetnet 0/1仅仅允许一个主机(任何mac地址)接入。

3. ip、端口捆绑:端口ethetnet 0/1仅仅允许ip地址为(ip:1.0.0.2)的主机接入

4. ip、mac捆绑:vlan 1下的主机pc1(mac:0.0.1)必须使用ip地址(ip:1.0.0.2)才可以通过交换机。

5. mac、ip、端口捆绑:端口ethetnet 0/1仅仅允许mac地址为(mac:0.0.1)而且ip地址为(ip:1.0.0.2)的主机接入。

2 数据配置步骤

『各种接入控制流程』

本例以3526E为例

【静态mac、端口捆绑】

这里必须严格rule规则的顺序,否则不生效。

1. 创建ACL

[SwitchA]acl num 200

2. 定义规则禁止E0/1去往任意端口的数据包

[SwitchA-acl-link-200]rule 0 deny ingress interface e0/1 egress any

3. 定义规则允许0.0.1的MAC地址从E0/1发住任意端口

[SwitchA-acl-link-200]rule 1 permit ingress 0.0.1 interface e0/1 egress any

4. 下发访问控制列表

[SwitchA]packet-filter link-group 200

【动态mac、端口捆绑】

1. 定义端口最大MAC地址学习数为1

[SwitchA-Ethernet0/2]mac-address max-mac-count 1

【ip、端口捆绑】

注:这是用QACL命令实现的,该功能在S3526系列交换机上可以使用用静态dhcp和am命令分别实现,具体情况请参考上面的内容。

1. 创建ACL

[SwitchA]acl num 1

2. 定义规则禁止所有的IP报文

[SwitchA-acl-basic-1]rule 0 deny source any

3. 定义规则允许源地址1.0.0.2主机

[SwitchA-acl-basic-1]rule 1 permit source 1.0.0.2 0

4. 创建ACL

[SwitchA]acl num 200

5. 定义规则

[SwitchA-acl-link-200]rule 0 deny ingress interface e0/1 egress any

[SwitchA-acl-link-200]rule 1 permit ingress interface e0/1 egress any

6. 下发访问控制列表,禁止E0/1的所有的IP报文

[SwitchA]packet-filter ip-group 1 rule 0 link-group 200 rule 0

7. 下发访问控制列表,允许主机1.0.0.2报文通过E0/1

[SwitchA]packet-filter ip-group 1 rule 1 link-group 200 rule 1

【ip、mac捆绑】

1. 创建ACL

[SwitchA]acl number 1

2. 定义规则允许特定IP

[SwitchA-acl-basic-1]rule 0 permit source 1.0.0.2 0

[SwitchA]acl number 200

3. 定义规则禁止特定MAC

[SwitchA-acl-link-200]rule 0 deny ingress 1 0000-0000-0001 0000-0000-0000 egress any

4. 定义规则允许特定MAC

[SwitchA-acl-link-200]rule 1 permit ingress 1 0000-0000-0001 0000-0000-0000 egress any

5. 下发访问控制列表,禁止特定mac 0.0.1

[SwitchA]packet-filter link-group 200 rule 0

6. 下发访问控制列表,允许符合IP的特定mac

[SwitchA]packet-filter ip-group 1 rule 0 link-group 200 rule 1

【ip、mac和端口捆绑】

1. 创建ACL

[SwitchA]acl number 1

2. 定义规则允许1.0.0.2主机

[SwitchA-acl-basic-1]rule 0 permit source 1.0.0.2 0

3. 创建ACL

[SwitchA]acl number 200

4. 定义规则禁止E0/1发往任何端口的数据

[SwitchA-acl-link-200]rule 0 deny ingress interface Ethernet0/1 egress any

5. 定义规则允许0.0.1这台主机从E0/1去往任意端口

[SwitchA-acl-link-200]rule 1 permit ingress 1 0000-0000-0001 0000-0000-0000 egress any

6. 下发访问控制列表

[SwitchA]packet-filter link-group 200 rule 0

[SwitchA]packet-filter ip-group 1 rule 0 link-group 200 rule 1

4.9 交换机QACL之限速

基于端口限速的配置

1 功能需求及组网说明

端口限速配置

『配置环境参数说明』

交换机SwitchA有两个端口ethetnet 0/1、ethernet 0/2。

『组网需求』

1. 对进入ethetnet 0/1的流量做限速

2. 对从ethernet 0/2出的流量做限制(流量的粒度与产品有关)

2 数据配置步骤

『端口限速配置流程』

1. 目前低端交换机中只有S3X00E和S3050系列交换机支持端口限速

2. S3X00E和S3050百兆口的粒度为1M,千兆口的粒度为8M

【3526E配置方法】

〖入流量限制〗

1. 创建ACL

[SwitchA]acl num 200

[SwitchA-acl-link-200]rule 0 permit ingress any egress any

2. 对从ethernet 0/1进入的流量做限制8M

[SwitchA]interface e0/1

[SwitchA-Ethernet0/1]traffic-limit inbound link-group 200 8

〖出流量限制〗

1. 进入端口E0/2

[SwitchA-Ethernet0/1]interface e0/2

2. 对从ethernet 0/1出的流量做限制8M

[SwitchA-Ethernet0/2]line-rate 8

【6506配置方法】

要求在入端口E3/0/1进行限速20M,出端口E3/0/2上限速20M

1. 创建ACL

[SwitchA]acl mode link-based

[SwitchA]acl name acl1 link

[SwitchA-acl-link-acl1]rule 0 permit ingress any egress any

〖入流量限制〗

2. 进入端口E3/0/1

[SwitchA]interface Ethernet 3/0/1

3. 在入端口E3/0/1上下发

[SwitchA-Ethernet3/0/1] traffic-limit inbound link acl1 rule 0 20480

〖出流量限制〗

4. 进入端口E3/0/2

[SwitchA]interface Ethernet 3/0/2

5. 在出端口上E3/0/2上下发

[SwitchA-Ethernet3/0/2] traffic-limit inbound link acl1 rule 0 20480

【5516配置方法】

〖入流量限制〗

1. 创建ACL

[SwitchA]acl num 200

[SwitchA-acl-link-200]rule permit ingress int e0/1 egress any

[SwitchA]interface eth 0/1

2. 对从ethernet 0/1进入的流量做限制1M

[SwitchA-Ethernet0/1]traffic-limit link-group 200 1024

〖出流量限制〗

1. 创建ACL

[SwitchA]acl num 200

[SwitchA-acl-link-200]rule permit ingress any egress int e0/2

[SwitchA]interface eth 0/1

2. 对从ethernet 0/2出去的流量做限制 1M

[SwitchA-Ethernet0/1]traffic-limit link-group 200 1024

基于流限速的配置

1 功能需求及组网说明

基于流限速的配置

『配置环境参数』

1. 三层交换机SwitchA有两个端口ethetnet 0/1、ethernet 0/2分别属于vlan 1、vlan 2

2. vlan 1、vlan 2的三层接口地址分别是1.0.0.1/8、2.0.0.1/8,上行口G 1/1是trunk端口,并允许vlan 3 通过。

『组网需求』

1. 对位于ethetnet 0/1下的pc1(mac:0.0.1)进入端口的流量做限速。

2. 对位于ethetnet 0/1下的pc1(mac:0.0.1)访问本vlan的流量做限速。

3. 对位于ethetnet 0/2下的pc2(ip:2.0.0.2)进入端口的流量做限速。

4. 对pc1到pc2的流量做限速。

5. 在上行口对vlan 3外出的流量做限速。

3 数据配置步骤

3.1 需求1

【3526E配置方法】

[SwitchA]acl num 200

[SwitchA-acl-link-200]rule 0 permit ingress 0.0.1 0-0-0 egress any

[SwitchA-acl-link-200]quit

[SwitchA]interface e0/1

[SwitchA-Ethernet0/1]traffic-limit inbound link-group 200 8

【5516配置方法】

1. 配置流从1.0.0.2到2.0.0.2

[SwitchA]acl num 100

[SwitchA-acl-adv-100]rule p ip source 1.0.0.1 0.255.255.255 destination 2.0.0.2 0.255.255.255

[SwitchA-acl-adv-100]quit

2. 下发带宽管理配置,对pc1到pc2的流量做限速(1M)

[SwitchA]traffic-limit ip-group 100 1024

3.2 需求2

【6506配置方法】

命令举例以S6506为例。S3526E不支持目的vlan,而S6506、S5516支持。

[SwitchA]acl num 200

[SwitchA-acl-link-200]rule 0 permit ingress 0.0.1 egress 1

[SwitchA-acl-link-200]quit

[SwitchA]interface e3/0/1

[SwitchA-Ethernet3/0/1]traffic-limit inbound link-group 200 20480

3.3 需求3:

【3526E配置方法】

[SwitchA]acl num 200

[SwitchA-acl-link-200]rule 0 permit ingress 0.0.2 0-0-0 egress any

[SwitchA-acl-link-200]quit

[SwitchA]interface e0/2

[SwitchA-Ethernet0/2]traffic-limit inbound link-group 200 6

3.4 需求4:

【3526E配置方法】

[SwitchA]acl num 200

[SwitchA-acl-link-200]rule 0 permit ingress interface e0/1 egress interface e0/2

[SwitchA-acl-link-200]quit

[SwitchA]interface e0/1

[SwitchA-Ethernet0/1]traffic-limit inbound link-group 200 6

3.5 需求5:

【6506配置方法】

3526E不支持出限速,而S6506支持。

#假设FE板在3槽位

[SwitchA]acl num 200

[SwitchA-acl-link-200]rule 0 permit ingress 3 egress any

[SwitchA-acl-link-200]quit

[SwitchA]interface e3/0/3

[SwitchA-Ethernet3/0/3]traffic-limit outbound link-group 200 20480

4.10 交换机QACL之其它流动作

其它流动作的配置

1 功能需求及组网说明

各种流动作的配置

『配置环境参数』

1. 三层交换机SwitchA有两个端口ethetnet 0/1、ethernet 0/2分别属于vlan 1、vlan 2

2. vlan 1、vlan 2的三层接口地址分别是1.0.0.1/8、2.0.0.1/8,上行口G 1/1是trunk端口,并允许vlan 3 通过

『组网需求』

1. 访问控制:允许位于ethetnet 0/1下的pc1(ip:1.0.0.2)进入端口的流量,拒绝pc3(ip:1.0.0.3)的流量通过端口进入交换机。

2. 带宽保证:保证位于ethetnet 0/1下的主机(ip网段:1.0.0.0/8)在上行口端口有70mbps带宽。

3. 拥塞避免:位于ethetnet 0/1下的主机(ip网段:1.0.0.0/8)在上行口端口有70mbps带宽,当流量超过时,为了避免同步丢失,启用RED。

4. 优先级标记:对源于pc1(ip:1.0.0.2)的报文打上ef标记,并在上行口启用diff以保证pc1发出的流量得到相应的服务登记。

5. 队列调度:当上行口发生拥塞时,保证pc2(ip:2.0.0.2)发出的报文得到优先转发。

6. 流量统计:对主机pc1(ip:1.0.0.2)进入端口的流量进行统计,以作为计费依据。

7. 流重定向:将pc1到pc2的报文重定向到cpu。

2 数据配置步骤

【3526E配置方法】

需求1

参见《访问控制》一节

需求2

参见《限速》一节

需求3

S3526E不能实现基于流的随机丢弃

需求4

[SwitchA]acl num 1

[SwitchA-acl-basic-1]rule 0 permit source 1.0.0.2 0

[SwitchA-acl-basic-1]quit

[SwitchA]traffic-priority ip-group 1 dscp ef

需求5

[SwitchA]acl num 1

[SwitchA-acl-basic-1]rule 0 permit source 1.0.0.2 0

[SwitchA-acl-basic-1]quit